Apa itu Cyber Security?

Cyber security adalah teknik melindungi sistem yang terhubung ke internet seperti komputer, server, perangkat mobile, sistem elektronik, jaringan, dan data dari serangan jahat. Cyber security dapat dibagi menjadi dua bagian: cyber dan security. Cyber merujuk pada teknologi yang mencakup sistem, jaringan, program, dan data. Sementara itu, security berkaitan dengan perlindungan sistem, jaringan, aplikasi, dan informasi. Dalam beberapa kasus, ini juga disebut sebagai keamanan informasi elektronik atau keamanan teknologi informasi.

Beberapa definisi lain dari cybersecurity adalah:

“Cybersecurity adalah kumpulan teknologi, proses, dan praktik yang dirancang untuk melindungi jaringan, perangkat, program, dan data dari serangan, pencurian, kerusakan, modifikasi atau akses tidak sah.”

“Cybersecurity adalah kumpulan prinsip dan praktik yang dirancang untuk melindungi sumber daya komputasi dan informasi online kita terhadap ancaman.”

Jenis-jenis Cybersecurity

Aset setiap organisasi merupakan kombinasi dari berbagai sistem yang berbeda. Sistem-sistem ini memerlukan upaya koordinasi lintas semua sistemnya untuk memiliki postur keamanan siber yang kuat. Oleh karena itu, cybersecurity dapat dikategorikan dalam sub-domai berikut:

- Network Security: Ini melibatkan penerapan perangkat keras dan perangkat lunak untuk mengamankan jaringan komputer dari akses tidak sah, penyusup, serangan, gangguan, dan penyalahgunaan. Keamanan ini membantu organisasi melindungi asetnya dari ancaman eksternal dan internal.

- Application Security: Ini melibatkan perlindungan perangkat lunak dan perangkat dari ancaman yang tidak diinginkan. Perlindungan ini dapat dilakukan dengan terus memperbarui aplikasi untuk memastikan mereka aman dari serangan. Keamanan yang sukses dimulai dari tahap desain, penulisan kode sumber, validasi, pemodelan ancaman, dll., sebelum program atau perangkat dikerahkan.

- Information or Data Security: Ini melibatkan penerapan mekanisme penyimpanan data yang kuat untuk menjaga integritas dan privasi data, baik dalam penyimpanan maupun dalam transmisi.

- Identify management: Ini berkaitan dengan prosedur untuk menentukan tingkat akses yang dimiliki setiap individu dalam organisasi.

- Operational Security: Ini melibatkan proses dan pengambilan keputusan tentang penanganan dan pengamanan aset data.

- Mobile Security: Ini melibatkan pengamanan data organisasi dan pribadi yang disimpan pada perangkat mobile seperti ponsel, komputer, tablet, dan perangkat serupa lainnya terhadap berbagai ancaman jahat. Ancaman-ancaman ini adalah akses tidak sah, kehilangan atau pencurian perangkat, malware, dll.

- Cloud Security: Ini melibatkan dalam melindungi informasi yang disimpan di lingkungan digital atau arsitektur cloud untuk organisasi. Ini menggunakan berbagai penyedia layanan cloud seperti AWS, Azure, Google, dll., untuk memastikan keamanan terhadap berbagai ancaman.

- Disaster Recovery and Business Continuity Planning: Ini berkaitan dengan proses, pemantauan, peringatan, dan rencana tentang bagaimana organisasi merespons ketika aktivitas jahat menyebabkan kehilangan operasi atau data. Kebijakannya menentukan memulihkan operasi yang hilang setelah bencana terjadi ke kapasitas operasional yang sama seperti sebelum kejadian.

- User Education: Ini berkaitan dengan proses, pemantauan, peringatan, dan rencana tentang bagaimana organisasi merespons ketika aktivitas jahat menyebabkan kehilangan operasi atau data. Kebijakannya menentukan memulihkan operasi yang hilang setelah bencana terjadi ke kapasitas operasional yang sama seperti sebelum kejadian.

Pentingnya Cybersecurity

Hari ini kita hidup di era digital di mana semua aspek kehidupan kita bergantung pada jaringan, komputer dan perangkat elektronik lainnya, serta aplikasi perangkat lunak. Semua infrastruktur kritis seperti sistem perbankan, kesehatan, lembaga keuangan, pemerintah, dan industri manufaktur menggunakan perangkat yang terhubung ke Internet sebagai bagian inti dari operasi mereka. Beberapa informasi mereka, seperti kekayaan intelektual, data keuangan, dan data pribadi, bisa sensitif untuk akses atau pemaparan yang tidak sah yang bisa memiliki konsekuensi negatif. Informasi ini memberikan peluang bagi penyusup dan aktor ancaman untuk menyusupi mereka demi keuntungan finansial, pemerasan, motif politik atau sosial, atau sekedar vandalisme.

Serangan cyber sekarang menjadi perhatian internasional yang meretas sistem, dan serangan keamanan lainnya bisa membahayakan ekonomi global. Oleh karena itu, sangat penting untuk memiliki strategi cybersecurity yang sangat baik untuk melindungi informasi sensitif dari pelanggaran keamanan profil tinggi. Selanjutnya, seiring bertambahnya volume serangan cyber, perusahaan dan organisasi, terutama mereka yang berurusan dengan informasi terkait keamanan nasional, kesehatan, atau catatan keuangan, perlu menggunakan langkah-langkah dan proses cybersecurity yang kuat untuk melindungi informasi bisnis dan pribadi sensitif mereka.

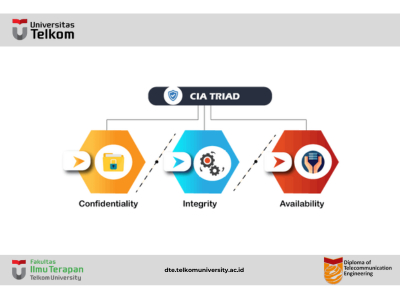

Tujuan Cybersecurity

Tujuan utama Cybersecurity adalah untuk memastikan perlindungan data. Komunitas keamanan menyediakan segitiga tiga prinsip terkait untuk melindungi data dari serangan cyber. Prinsip ini disebut triad CIA. Model CIA dirancang untuk memandu kebijakan infrastruktur keamanan informasi organisasi. Ketika ditemukan pelanggaran keamanan, satu atau lebih prinsip ini telah dilanggar.

Kita dapat memecah model CIA menjadi tiga bagian: Confidentiality (Kerahasiaan), Integrity (Integritas), dan Availability (Ketersediaan). Ini sebenarnya adalah model keamanan yang membantu orang berpikir tentang berbagai bagian dari keamanan IT. Mari kita bahas setiap bagiannya secara rinci.

Kerahasiaan

Kerahasiaan setara dengan privasi yang menghindari akses informasi yang tidak sah. Ini melibatkan memastikan data dapat diakses oleh mereka yang diizinkan untuk menggunakannya dan memblokir akses kepada orang lain. Ini mencegah informasi penting mencapai orang yang salah. Enkripsi data adalah contoh yang sangat baik untuk memastikan kerahasiaan.

Integritas

Prinsip ini memastikan bahwa data adalah asli, akurat, dan dilindungi dari modifikasi tidak sah oleh aktor ancaman atau modifikasi tidak sengaja oleh pengguna. Jika terjadi modifikasi, beberapa langkah harus diambil untuk melindungi data sensitif dari korupsi atau kehilangan dan segera pulih dari peristiwa semacam itu. Selain itu, ini menunjukkan untuk membuat sumber informasi otentik.

Ketersediaan

Prinsip ini membuat informasi selalu tersedia dan berguna bagi orang yang berhak. Ini memastikan bahwa akses ini tidak terhalang oleh kerusakan sistem atau serangan cyber.

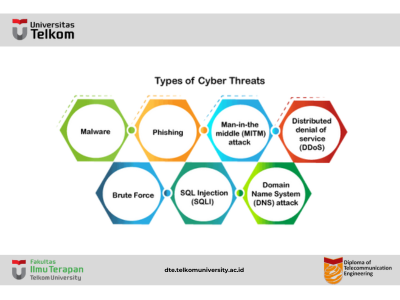

Jenis Ancaman Cyber Security

Ancaman dalam cybersecurity adalah aktivitas jahat oleh individu atau organisasi untuk merusak atau mencuri data, mendapatkan akses ke jaringan, atau mengganggu kehidupan digital secara umum. Komunitas cyber mendefinisikan ancaman berikut yang tersedia saat ini:

Malware

Malware berarti perangkat lunak jahat, yang merupakan alat penyerangan cyber paling umum. Digunakan oleh penjahat cyber atau hacker untuk mengganggu atau merusak sistem pengguna yang sah. Berikut adalah jenis-jenis malware penting yang dibuat oleh hacker:

Virus: Ini adalah potongan kode jahat yang menyebar dari satu perangkat ke perangkat lain. Dapat membersihkan file dan menyebar di seluruh sistem komputer, menginfeksi file, mencuri informasi, atau merusak perangkat. Spyware: Ini adalah perangkat lunak yang diam-diam merekam informasi tentang aktivitas pengguna di sistem mereka. Misalnya, spyware dapat menangkap detail kartu kredit yang dapat digunakan oleh penjahat cyber untuk belanja tidak sah, penarikan uang, dll. Trojans: Ini adalah jenis malware atau kode yang tampak seperti perangkat lunak atau file yang sah untuk menipu kita agar mengunduh dan menjalankannya. Tujuan utamanya adalah untuk merusak atau mencuri data dari perangkat kita atau melakukan aktivitas berbahaya lainnya di jaringan kita. Ransomware: Ini adalah perangkat lunak yang mengenkripsi file dan data pengguna di perangkat, membuatnya tidak dapat digunakan atau dihapus. Kemudian, aktor jahat menuntut uang tebusan untuk dekripsi. Worms: Ini adalah perangkat lunak yang menyebar salinan dirinya dari perangkat ke perangkat tanpa interaksi manusia. Tidak memerlukan mereka untuk menempel pada program apa pun untuk mencuri atau merusak data. Adware: Ini adalah perangkat lunak periklanan yang digunakan untuk menyebarkan malware dan menampilkan iklan di perangkat kita. Ini adalah program yang tidak diinginkan yang diinstal tanpa izin pengguna. Tujuan utama program ini adalah untuk menghasilkan pendapatan bagi pengembangnya dengan menampilkan iklan di browser mereka. Botnets: Ini adalah kumpulan perangkat yang terhubung ke internet yang terinfeksi malware yang memungkinkan penjahat cyber mengontrol mereka. Ini memungkinkan penjahat cyber mendapatkan kebocoran kredensial, akses tidak sah, dan pencurian data tanpa izin pengguna. Phishing Phishing adalah jenis kejahatan cyber di mana pengirim tampaknya berasal dari organisasi asli seperti PayPal, eBay, lembaga keuangan, atau teman dan rekan kerja. Mereka menghubungi target atau target melalui email, telepon, atau pesan teks dengan tautan untuk membujuk mereka mengklik tautan tersebut. Tautan ini akan mengarahkan mereka ke situs web palsu untuk memberikan data sensitif seperti informasi pribadi, perbankan dan informasi kartu kredit, nomor jaminan sosial, nama pengguna, dan kata sandi. Mengklik tautan juga akan menginstal malware pada perangkat target yang memungkinkan hacker mengontrol perangkat dari jarak jauh.

Man-in-the-middle (MITM) attack

Serangan man-in-the-middle adalah jenis ancaman cyber (bentuk serangan penyadapan) di mana penjahat cyber mencegat percakapan atau transfer data antara dua individu. Setelah penjahat cyber menempatkan diri mereka di tengah komunikasi dua pihak, mereka tampak seperti peserta asli dan dapat memperoleh informasi sensitif dan mengembalikan respons yang berbeda. Tujuan utama dari jenis serangan ini adalah untuk mendapatkan akses ke data bisnis atau pelanggan kita. Misalnya, penjahat cyber dapat mencegat data yang lewat antara perangkat target dan jaringan pada jaringan Wi-Fi yang tidak terlindungi.

Distributed denial of service (DDoS)

Ini adalah jenis ancaman cyber atau upaya jahat di mana penjahat cyber mengganggu server, layanan, atau lalu lintas reguler jaringan target dengan memenuhi permintaan sah ke target atau infrastruktur sekitarnya dengan lalu lintas Internet. Di sini permintaan berasal dari beberapa alamat IP yang dapat membuat sistem tidak dapat digunakan, membebani server mereka, memperlambat secara signifikan atau sementara membawa mereka offline, atau mencegah organisasi melaksanakan fungsi vitalnya.

Brute Force

Serangan brute force adalah hack kriptografi yang menggunakan metode coba-coba untuk menebak semua kombinasi kemungkinan sampai informasi yang benar ditemukan. Penjahat cyber biasanya menggunakan serangan ini untuk mendapatkan informasi pribadi tentang kata sandi target, info login, kunci enkripsi, dan Nomor Identifikasi Pribadi (PIN).

SQL Injection (SQLI)

SQL injection adalah serangan umum yang terjadi ketika penjahat cyber menggunakan skrip SQL jahat untuk manipulasi database backend untuk mengakses informasi sensitif. Setelah serangan berhasil, aktor jahat dapat melihat, mengubah, atau menghapus data perusahaan sensitif, daftar pengguna, atau detail pelanggan pribadi yang disimpan di database SQL.

Serangan Domain Name System (DNS)

Serangan DNS merupakan jenis serangan siber dimana para penjahat siber memanfaatkan celah dalam Sistem Nama Domain untuk mengarahkan pengguna situs ke situs web jahat (penculikan DNS) dan mencuri data dari komputer yang terpengaruh. Ini merupakan risiko keamanan siber yang serius karena sistem DNS merupakan elemen penting dari infrastruktur internet.

Ancaman Siber Terbaru

Berikut ini adalah ancaman siber terbaru yang dilaporkan oleh pemerintah Inggris, AS, dan Australia:

Romance Scams

Pemerintah AS menemukan ancaman siber ini pada Februari 2020. Para penjahat siber menggunakan ancaman ini melalui situs kencan, ruang obrolan, dan aplikasi. Mereka menyerang orang-orang yang mencari pasangan baru dan menipu mereka untuk memberikan data pribadi.

Dridex Malware

Ini adalah jenis malware Trojan keuangan yang diidentifikasi oleh AS pada Desember 2019 yang mempengaruhi publik, pemerintah, infrastruktur, dan bisnis di seluruh dunia. Ini menginfeksi komputer melalui email phishing atau malware yang sudah ada untuk mencuri informasi sensitif seperti kata sandi, detail perbankan, dan data pribadi untuk transaksi penipuan. Pusat Keamanan Siber Nasional Inggris mendorong orang-orang untuk memastikan perangkat mereka diperbarui, antivirus diaktifkan dan diperbarui, serta file di-backup untuk melindungi data sensitif terhadap serangan ini.

Emotet Malware

Emotet adalah jenis serangan siber yang mencuri data sensitif dan juga menginstal malware lain pada perangkat kita. Pusat Keamanan Siber Australia memperingatkan organisasi nasional tentang ancaman siber global ini pada tahun 2019.

Sistem yang Dapat Terpengaruh oleh Pelanggaran dan Serangan Keamanan:

- Komunikasi: Para penyerang siber dapat menggunakan panggilan telepon, email, pesan teks, dan aplikasi perpesanan untuk serangan siber.

- Keuangan: Sistem ini menangani risiko informasi keuangan seperti detail bank dan kartu kredit. Informasi ini secara alami menjadi target utama para penyerang siber.

- Pemerintah: Para penjahat siber umumnya menargetkan lembaga pemerintah untuk mendapatkan data publik rahasia atau informasi pribadi warga negara.

- Transportasi: Dalam sistem ini, para penjahat siber umumnya menargetkan mobil terhubung, sistem kontrol lalu lintas, dan infrastruktur jalan cerdas.

- Kesehatan: Seorang penjahat siber menargetkan sistem kesehatan untuk mendapatkan informasi yang disimpan di klinik lokal hingga sistem perawatan kritis di rumah sakit nasional.

- Pendidikan: Para penjahat siber menargetkan lembaga pendidikan untuk mendapatkan data riset rahasia mereka dan informasi siswa serta karyawan.

Manfaat Keamanan Siber

Berikut ini adalah manfaat dari implementasi dan pemeliharaan keamanan siber:

- Perlindungan terhadap serangan siber dan pelanggaran data untuk bisnis.

- Keamanan data dan jaringan dilindungi.

- Akses pengguna tidak sah dihindari.

- Setelah pelanggaran, waktu pemulihan lebih cepat.

- Perlindungan pengguna akhir dan perangkat ujung.

- Kepatuhan regulasi.

- Kontinuitas operasi.

- Pengembang, mitra, konsumen, pemangku kepentingan, dan pekerja memiliki lebih banyak kepercayaan pada reputasi dan kepercayaan perusahaan.

Tips Keamanan Cyber

Mari kita lihat bagaimana cara melindungi diri kita ketika terjadi serangan cyber. Berikut ini adalah beberapa tips keamanan cyber yang populer:

Melakukan pelatihan dan kesadaran tentang cybersecurity: Setiap organisasi harus melatih staf mereka tentang cybersecurity, kebijakan perusahaan, dan pelaporan insiden agar kebijakan keamanan cyber yang kuat dapat berhasil. Jika staf melakukan aktivitas yang tidak disengaja atau sengaja berbahaya, itu dapat menyebabkan kegagalan pada pengamanan teknis terbaik yang mengakibatkan pelanggaran keamanan yang mahal. Oleh karena itu, sangat berguna untuk melakukan pelatihan dan peningkatan kesadaran keamanan bagi staf melalui seminar, kelas, dan kursus online yang mengurangi pelanggaran keamanan.

Memperbarui perangkat lunak dan sistem operasi: Langkah keamanan yang paling populer adalah memperbarui perangkat lunak dan sistem operasi untuk mendapatkan manfaat dari patch keamanan terbaru.

Menggunakan perangkat lunak anti-virus: Juga berguna untuk menggunakan perangkat lunak anti-virus yang akan mendeteksi dan menghapus ancaman yang tidak diinginkan dari perangkat Anda. Perangkat lunak ini selalu diperbarui untuk mendapatkan tingkat perlindungan terbaik.

Melakukan tinjauan keamanan secara periodik: Setiap organisasi memastikan inspeksi keamanan secara periodik dari semua perangkat lunak dan jaringan untuk mengidentifikasi risiko keamanan lebih awal dalam lingkungan yang aman. Beberapa contoh populer dari tinjauan keamanan adalah pengujian penetrasi aplikasi dan jaringan, ulasan kode sumber, ulasan desain arsitektur, dan penilaian tim merah. Selain itu, organisasi harus memprioritaskan dan mengurangi kerentanan keamanan secepat mungkin setelah ditemukan.

Menggunakan kata sandi yang kuat: Disarankan untuk selalu menggunakan kombinasi karakter dan simbol yang panjang dan beragam dalam kata sandi. Ini membuat kata sandi tidak mudah ditebak.

Tidak membuka lampiran email dari pengirim yang tidak dikenal: Pakar cyber selalu menyarankan untuk tidak membuka atau mengklik lampiran email yang diterima dari pengirim yang tidak diverifikasi atau situs web yang tidak familiar karena bisa terinfeksi malware.

Menghindari penggunaan jaringan Wi-Fi yang tidak aman di tempat umum: Juga disarankan untuk tidak menggunakan jaringan yang tidak aman karena dapat membuat Anda rentan terhadap serangan man-in-the-middle.

Mencadangkan data: Setiap organisasi harus secara berkala membuat cadangan data mereka untuk memastikan semua data sensitif tidak hilang atau dapat dipulihkan setelah pelanggaran keamanan. Selain itu, cadangan dapat membantu menjaga integritas data dalam serangan cyber seperti injeksi SQL, phishing, dan ransomware.

Tutorial Cyber Security : https://dte.telkomuniversity.ac.id/tutorial-cyber-security/

//ACA

Referensi : [1]

Terima kasih atas artikel yang sangat lengkap ini. Sebagai informasi di IDCloudhost juta tersedia layanan Cuyber Security (https://idcloudhost.com/cyber-security/) yang mungkin cocok untuk kebutuhan berbagai pengguna di Indonesia.

Artikel yang sangat bermanfaat tentang cyber security. IDClodHost juga menyediakan layanan cyber security (https://idcloudhost.com/cyber-security/) yang cocok untuk kebutuhan berbagai pengguna di Indonesia.

Artikel ini sangat informatif mengenai pentingnya menjaga keamanan cyber dalam era digital. Bagi yang membutuhkan solusi terkait ini, IDCloudsHost menawarkan layanan cyber security berkualitas tinggi yang dapat membantu melindungi sistem dan informasi penting (https://idcloudhost.com/cyber-security/)

Artikel ini sangat bermanfaat untuk memahami pentingnya menjaga kemanan data dari ancaman siber. Sebagai tambahan informasi, IDCloudHost menyediakan layanan keamanan siber https://idcloudhost.com/cyber-security/ untuk kebutuhan pengguna di Indonesia

Artikelnya sangat bermanfaat dan menambah insight, terutama bagi orang yg masih awam. Bagi yg masih bingung untuk mencari layanan cyber security yg terpercaya, bisa coba ke IDCloudHost melalui link berikut: https://idcloudhost.com/cyber-security/

Artikelnya sangat bermanfaat dan menambah insight, terutama bagi orang yg masih awam. Bagi yg masih bingung untuk mencari layanan cyber security yg terpercaya, bisa coba ke IDCloudHost melalui link berikut: https://idcloudhost.com/cyber-security/