Serangan Man-in-the-Middle (MITM)

Apa itu Serangan MITM?

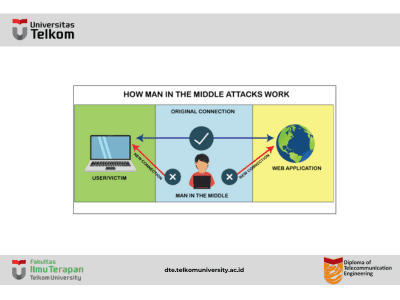

Serangan Man-in-the-Middle (MITM) adalah bentuk serangan siber di mana seorang individu jahat memperkenalkan semacam pertemuan antara dua pihak, memanipulasi kedua belah pihak, dan mencapai akses ke data yang ingin disampaikan oleh kedua orang tersebut satu sama lain. Serangan Man-in-the-Middle juga membantu penyerang jahat, tanpa peserta yang menyadarinya hingga terlambat, untuk meretas transmisi data yang dimaksudkan untuk orang lain dan tidak seharusnya dikirim sama sekali. Dalam beberapa aspek, seperti MITM, MitM, MiM, atau MIM, serangan MITM dapat disebut.

Jika seorang penyerang menempatkan dirinya antara klien dan halaman web, serangan Man-in-the-Middle (MITM) terjadi. Bentuk serangan ini datang dalam berbagai cara.

Sebagai contoh, untuk mencegat kredensial login keuangan, sebuah situs perbankan palsu dapat digunakan. Antara pengguna dan halaman web bank yang sebenarnya, situs palsu berada “di tengah.”

Bagaimana MITM Bekerja?

Ada beberapa alasan dan strategi bagi peretas untuk menggunakan serangan MITM. Biasanya, seperti nomor kartu kredit atau detail login pengguna, mereka mencoba mengakses apa saja. Mereka juga memata-matai pertemuan pribadi, yang mungkin mencakup rahasia perusahaan atau informasi berguna lainnya.

Fitur yang hampir setiap serangan miliki, secara umum, adalah bahwa penyerang berpura-pura menjadi seseorang yang Anda percayai (atau halaman web).

Jenis Serangan MITM

Penyadapan Wi-Fi

Anda mungkin pernah melihat pemberitahuan yang menyarankan, “Koneksi ini tidak aman,” jika Anda menggunakan perangkat di kafe. Wi-fi publik biasanya ditawarkan “sebagaimana adanya,” tanpa janji kualitas layanan.

Jaringan wi-fi yang tidak terenkripsi mudah untuk diawasi. Meskipun demikian, itu seperti memiliki perdebatan di tempat umum—siapa pun dapat bergabung. Anda dapat membatasi akses Anda dengan mengatur komputer Anda ke “publik,” yang menonaktifkan Penemuan Jaringan. Ini mencegah pengguna lain di jaringan dari mengeksploitasi sistem.

Beberapa serangan penyadapan Wi-Fi lainnya terjadi ketika seorang penyerang mendirikan hotspot wi-fi “Evil Twin” miliknya. Penyerang membuat tautan, melalui alamat jaringan dan kata sandi, tampak identik dengan yang asli. Pengguna akan terhubung ke “evil twin” secara tidak sengaja atau otomatis, memungkinkan penyerang untuk mengintip aktivitas mereka.

DNS Spoofing

Situs beroperasi dengan alamat IP numerik seperti 192.156.65.118 adalah salah satu alamat Google.

Misalnya, sebuah server digunakan oleh beberapa situs untuk menerjemahkan alamat ke judul yang dapat dikenali: google.com. Server DNS, atau DNS, adalah server yang mengubah 192.156.65.118 menjadi google.com.

Sebuah server Web palsu dapat dikembangkan oleh penyerang. Server palsu mengirimkan alamat web tertentu ke alamat IP unik, yang disebut sebagai “spoofing.”

IP Spoofing

Banyak perangkat yang terhubung ke jaringan yang sama memiliki alamat IP, seperti yang kita semua tahu. Setiap perangkat dilengkapi dengan alamat IP-nya di beberapa jaringan web internal perusahaan. Dalam IP spoofing, penyerang meniru alamat IP konsol yang disetujui. Bagi jaringan, itu tampak seperti sistem yang sah.

Ini mungkin menyebabkan jaringan dieksploitasi oleh akses tidak sah. Mereka harus diam-diam dan melacak aktivitas, atau serangan Denial of Service (DoS) juga dapat dilepaskan. Dalam serangan Man-in-the-Middle, IP spoofing juga dapat digunakan dengan menempatkan antara dua perangkat.

Misalnya, Perangkat A dan perangkat B menganggap bahwa mereka berkomunikasi satu sama lain, tetapi keduanya disadap dan dikomunikasikan ke penyerang.

Perangkat A = = = = Penyerang = = = = Perangkat B

35 persen dari operasi intrusi melibatkan peretas yang melakukan eksploitasi MITM, menurut Laporan Intelijen Ancaman IBM X-Force 2018. Ini diwakili dalam diagram lingkaran di bawah ini.

HTTPS Spoofing

Menggandakan halaman web HTTPS saat ini tidak mungkin dilakukan.

Namun, pendekatan teoretis untuk menghindari HTTPS telah diilustrasikan oleh pakar keamanan siber. Penyerang membuat alamat otoritatif.

Ini menggunakan huruf dari alfabet internasional daripada skrip standar. Ini bertindak seperti email phishing dengan karakter tidak biasa yang mungkin pernah Anda gunakan. Rolex mungkin ditulis Rólex, misalnya.

ARP Spoofing

ARP mengacu pada Protokol Resolusi Alamat.

Permintaan ARP dikirim oleh klien, dan penyerang menghasilkan respons palsu. Penyerang seperti modem komputer dalam situasi ini, yang memungkinkan penyerang untuk mengakses aliran lalu lintas. Biasanya, ini terbatas pada jaringan area lokal (LAN) yang menggunakan protokol ARP.

E-mail Hacking

Seorang penyerang mengeksploitasi sistem email pengguna dalam jenis intrusi keamanan siber semacam ini. Penyerang juga diam-diam mengawasi, mengumpulkan data, dan menguping diskusi melalui email. Penyerang mungkin memiliki pola pemindaian yang mencari kata kunci yang ditargetkan, seperti “keuangan” atau “kebijakan Demokrat tersembunyi.”

Melalui Social Engineering, email hacking berfungsi dengan sempurna. Untuk meniru teman online, penyerang mungkin menggunakan data relevan dari alamat email yang dibajak. Spear-phishing juga dapat digunakan untuk menipu pengguna agar mengunduh aplikasi berbahaya.

Session Hacking

Biasanya, bentuk serangan MITM ini sering digunakan untuk meretas platform media sosial. Halaman web berisi “cookie browser sesi” pada mesin korban untuk sebagian besar platform media sosial. Jika orang tersebut keluar, cookie ini dibatalkan. Tetapi ketika sesi sedang berjalan, cookie menawarkan identitas, paparan, dan data pemantauan.

Sebuah Hijack Sesi terjadi ketika cookie konfigurasi dicuri oleh penyerang. Kecuali akun korban diretas dengan malware atau aplikasi penyerang, ini dapat terjadi. Ini dapat terjadi jika pengguna mengeksploitasi intrusi skrip silang XSS, di mana peretas menyuntikkan skrip berbahaya ke situs yang sering dikunjungi.

SSL Stripping

SSL mengacu pada Secure Socket Layer. SSL adalah standar keamanan yang digunakan jika Anda melihat https:/ di sebelah alamat situs web, bukan http:/. Penyerang mengakses dan merutekan paket data dari pengguna menggunakan SSL Stripping:

Pengguna = = = = Situs web terenkripsi Pengguna = = = = Situs web terautentikasi

Pengguna mencoba menghubungkan ke situs web yang aman. Dalam akun klien, penyerang mengenkripsi dan menghubungkan ke situs web yang aman. Biasanya, desain palsu dikembangkan oleh penyerang untuk disajikan kepada pelanggan. Korban berpikir bahwa mereka telah masuk ke situs web normal, tetapi sebenarnya mereka masuk ke situs web peretas. Penyerang memiliki sertifikat SSL yang “distrip” dari koneksi data korban.

MITB attack

Ini adalah bentuk serangan yang memanfaatkan kelemahan keamanan peramban internet.

Serangan berbahaya bisa berupa trojan, worm desktop, kerentanan Java, serangan injeksi SQL, dan add-on peramban web. Ini biasanya digunakan untuk mengumpulkan informasi keuangan.

Malware mencuri kata sandi mereka saat pengguna masuk ke akun bank mereka. Dalam beberapa kasus, skrip malware dapat memindahkan uang dan kemudian mengubah tanda terima transaksi untuk menyembunyikan transaksi tersebut.

Deteksi Serangan Man-in-the-Middle

Lebih sulit untuk mengidentifikasi serangan MITM tanpa mengambil langkah-langkah yang tepat. Sebuah serangan Man-in-the-Middle secara teoritis bisa berlangsung tanpa terdeteksi hingga terlambat jika Anda tidak secara sadar perlu mengevaluasi apakah interaksi Anda telah dipantau. Biasanya, teknik utama untuk mengidentifikasi potensi serangan adalah selalu mencari otorisasi halaman yang memadai dan memperkenalkan beberapa jenis autentikasi temper; namun, pendekatan ini mungkin memerlukan penyelidikan forensik lebih lanjut setelah kejadian.

Alih-alih mencoba mengidentifikasi serangan saat mereka beroperasi, penting untuk mengelola tindakan pencegahan untuk menghindari serangan MITM kapan pun mereka terjadi. Untuk menjaga lingkungan yang aman, waspada terhadap kebiasaan berselancar Anda dan mengidentifikasi lingkungan yang mungkin berbahaya dapat menjadi penting.

Pencegahan Serangan Man-in-the-Middle

Di sini, kami telah membahas beberapa teknik pencegahan untuk menghindari interaksi yang dikompromikan oleh serangan MITM.

- Enkripsi Titik Akses Nirkabel (WAP) Menciptakan fitur perlindungan yang kuat pada titik akses menghilangkan akses sah hanya dari berada dekat dengan mengakses sistem. Sistem perlindungan yang rentan akan memungkinkan penyerang untuk memaksa masuk ke sistem dan memulai serangan MITM.

- Gunakan VPN Menggunakan Jaringan Pribadi Virtual (VPN) untuk mengenkripsi lalu lintas web Anda secara signifikan membatasi kemampuan peretas untuk membaca atau mengubah lalu lintas web. Bersiaplah untuk mencegah kehilangan data; miliki rencana tanggapan insiden keamanan siber. Keamanan Jaringan Amankan jaringan Anda dengan sistem deteksi intrusi. Administrator jaringan harus menggunakan kebersihan jaringan yang baik untuk mengurangi risiko serangan man-in-the-middle. Analisis pola lalu lintas untuk mengidentifikasi perilaku yang tidak biasa.

- Autentikasi Pasangan Kunci Publik Serangan MITM biasanya melibatkan sesuatu atau lainnya yang dipalsukan. Dalam berbagai lapisan stack protokol, autentikasi pasangan kunci publik seperti RSA digunakan untuk memastikan bahwa objek yang Anda komunikasikan sebenarnya adalah objek yang ingin Anda komunikasikan.

- Kredensial Pengguna Jaringan yang Kuat Memastikan bahwa login email utama diubah sangat penting. Tidak hanya kredensial login untuk Wi-Fi tetapi juga hash kata sandi untuk router Anda. Ketika seorang peretas mendeteksi detail login router nirkabel, mereka dapat mengalihkan server palsu ke server DNS. Atau, dalam kasus terburuk, meretas modem dengan malware berbahaya.

- Keamanan Komunikasi Keamanan komunikasi membantu pengguna untuk melindungi dari pesan yang tidak sah dan menyediakan enkripsi data yang aman. Mengaktifkan autentikasi dua faktor adalah cara paling kuat untuk menghindari peretasan akun. Ini berarti bahwa Anda harus memberikan faktor perlindungan tambahan, selain kredensial login Anda. Satu contoh adalah kombinasi kredensial login dan teks ke perangkat Anda dari Gmail.

- Menggunakan kebersihan perlindungan jaringan yang tepat di semua platform, seperti aplikasi smartphone. Karena email phishing adalah vektor serangan paling populer, waspadailah email spam. Analisis referensi dengan cermat sebelum membuka. Hanya pasang plug-in peramban dari sumber yang tepercaya. Kurangi kemungkinan eksploitasi untuk membatalkan cookie yang persisten dengan keluar dari akun yang tidak aktif. Hindari apa yang Anda lakukan dan lakukan pemindaian keamanan jika Anda mengantisipasi tautan yang aman tetapi tidak memilikinya.

- Hindari menggunakan wi-fi publik Konfigurasikan ponsel Anda untuk memerlukan tautan manual jika Anda menggunakan wi-fi publik.

Bisa jadi sulit untuk mengidentifikasi serangan MITM saat mereka terjadi. Cara termudah untuk tetap aman adalah dengan secara teratur menggabungkan semua tindakan pencegahan di atas untuk keamanan.

Sadarilah bahwa serangan semacam itu adalah bagian dari rekayasa sosial. Luangkan beberapa menit untuk menyelidiki lebih lanjut jika ada yang tidak tampak normal tentang media sosial dan email.

//TC