Network Segmentation

Di lanskap ancaman siber yang terus berkembang, “benteng” tunggal yang mengandalkan satu firewall perimeter adalah konsep keamanan yang usang. Pelanggaran data bukan lagi pertanyaan “jika”, melainkan “kapan”. Begitu penyerang berhasil menembus pertahanan awal, tanpa strategi pertahanan yang berlapis, mereka dapat bergerak bebas (lateral movement) di seluruh jaringan, mengakses data sensitif, dan menyebabkan kerusakan yang tak terhitung.

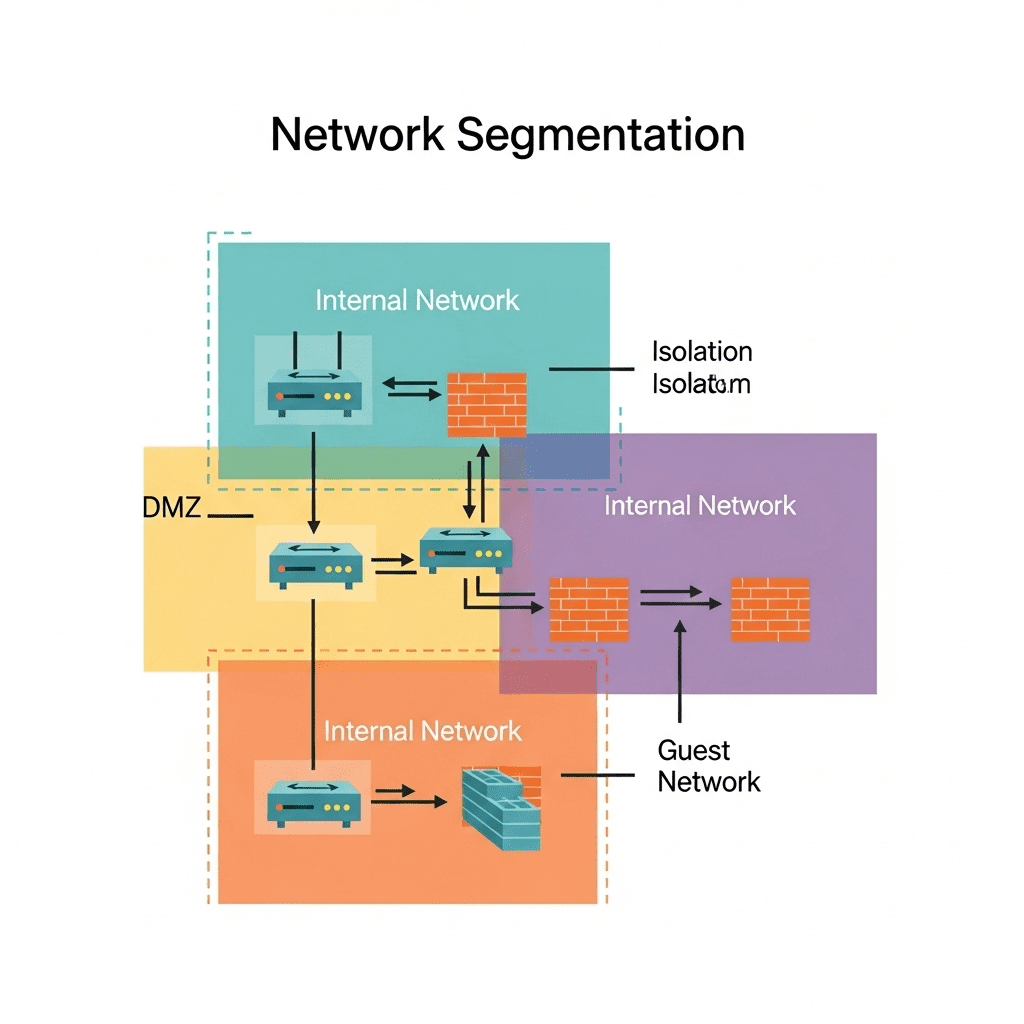

Inilah mengapa segmentasi jaringan (Network Segmentation) telah menjadi salah satu strategi keamanan siber paling krusial dan efektif di era modern. Segmentasi jaringan adalah praktik membagi jaringan komputer yang besar menjadi segmen-segmen yang lebih kecil dan terisolasi secara logis. Setiap segmen memiliki kebijakan keamanan dan kontrol aksesnya sendiri, sehingga membatasi kemampuan penyerang untuk bergerak melintasi jaringan jika satu segmen berhasil dikompromikan.

Bayangkan sebuah kapal pesiar mewah dengan banyak kompartemen kedap air. Jika terjadi kebocoran di satu kompartemen, air tidak akan langsung membanjiri seluruh kapal. Hanya kompartemen yang bocor yang terpengaruh, memberikan waktu bagi kru untuk mengisolasi dan mengatasi masalah. Segmentasi jaringan bekerja dengan prinsip yang sama: membatasi dampak serangan siber.

Artikel ini akan mengupas tuntas mengapa segmentasi jaringan begitu penting, jenis-jenis segmentasi, bagaimana cara kerjanya, manfaat utama yang ditawarkannya, serta tantangan dalam implementasi dan praktik terbaik untuk berhasil menguasai strategi pertahanan yang vital ini.

Mengapa Segmentasi Jaringan Bukan Lagi Pilihan, Melainkan Keharusan?

Di masa lalu, model keamanan jaringan yang umum adalah “benteng dan parit” (castle-and-moat): pertahanan kuat di perimeter untuk menjaga penyerang tetap di luar. Namun, model ini gagal mengenali ancaman internal dan asumsi bahwa segala sesuatu di dalam perimeter sudah “tepercaya”. Realitas saat ini jauh lebih kompleks:

- Ancaman Tingkat Lanjut (Advanced Persistent Threats/APTs): Penyerang modern tidak hanya mencoba masuk, tetapi juga mencoba bertahan dan bergerak secara lateral begitu berada di dalam jaringan. Mereka akan mencari celah untuk melompat dari satu server ke server lain, dari satu departemen ke departemen lain, hingga menemukan data yang mereka inginkan.

- Serangan Ransomware: Serangan ransomware seringkali menyebar dengan cepat di seluruh jaringan, mengenkripsi file di setiap perangkat yang bisa dijangkau. Segmentasi dapat membatasi penyebaran ransomware ke segmen yang terinfeksi saja.

- Karyawan yang Berisiko (Insider Threats): Tidak semua ancaman datang dari luar. Karyawan yang tidak sengaja menyebabkan kebocoran data, atau bahkan aktor jahat dari dalam, dapat menimbulkan risiko signifikan. Segmentasi membatasi akses mereka hanya pada sumber daya yang benar-benar mereka butuhkan (prinsip least privilege).

- Kepatuhan Regulasi (Compliance): Banyak standar kepatuhan (seperti PCI DSS untuk data kartu kredit, HIPAA untuk data kesehatan, GDPR untuk privasi data) secara eksplisit atau implisit mewajibkan isolasi data sensitif. Segmentasi jaringan adalah cara efektif untuk memenuhi persyaratan ini.

- Permukaan Serangan yang Luas: Dengan adopsi cloud, IoT, mobile devices, dan remote work, perimeter jaringan tradisional menjadi kabur. Segmentasi membantu mengelola kompleksitas ini dengan memecah jaringan menjadi bagian-bagian yang lebih kecil dan mudah dikelola.

- Mengurangi “Blast Radius”: Jika satu bagian jaringan berhasil dikompromikan, segmentasi memastikan bahwa dampak (atau “blast radius”) serangan tersebut terbatas pada segmen tersebut, mencegah kerusakan menyebar ke seluruh infrastruktur.

Singkatnya, segmentasi jaringan adalah pergeseran dari pertahanan perimeter tunggal ke model “Zero Trust”, di mana tidak ada yang dipercaya secara default, baik di dalam maupun di luar jaringan. Setiap koneksi harus diverifikasi.

Jenis-Jenis Segmentasi Jaringan

Segmentasi dapat dilakukan dalam berbagai cara, mulai dari fisik hingga logis, dan dari makro hingga mikro.

1. Segmentasi Fisik (Physical Segmentation)

Ini adalah bentuk segmentasi yang paling dasar, di mana jaringan dipisahkan secara fisik.

- Contoh: Menggunakan switch terpisah, kabel yang terpisah, atau bahkan rack server yang berbeda untuk memisahkan jaringan produksi dari jaringan pengembangan.

- Kelebihan: Isolasi yang sangat kuat karena tidak ada jalur fisik yang tumpang tindih.

- Kekurangan: Mahal, kurang fleksibel, dan tidak efisien dalam pemanfaatan sumber daya karena memerlukan hardware khusus untuk setiap segmen.

2. Segmentasi Logis (Logical Segmentation)

Ini adalah bentuk segmentasi yang paling umum dan fleksibel, menggunakan konfigurasi perangkat jaringan untuk memisahkan traffic tanpa perlu hardware terpisah.

a. VLAN (Virtual Local Area Network)

- Cara Kerja: VLAN membagi satu switch fisik menjadi beberapa broadcast domain yang terisolasi. Perangkat di VLAN yang berbeda tidak dapat berkomunikasi satu sama lain tanpa router.

- Contoh: Memisahkan traffic departemen Keuangan dari departemen Pemasaran, atau memisahkan traffic karyawan dari traffic tamu (guest Wi-Fi).

- Kelebihan: Efisien dalam penggunaan hardware (satu switch dapat melayani banyak VLAN), mudah dikelola, dan fleksibel.

- Kekurangan: Membutuhkan router (Layer 3 device) untuk komunikasi antar-VLAN (inter-VLAN routing), dan jika router dikompromikan, isolasi antar-VLAN dapat terancam.

b. Subnetting

- Cara Kerja: Membagi jaringan IP menjadi subnet yang lebih kecil. Setiap subnet memiliki rentang alamat IP-nya sendiri. Komunikasi antar subnet memerlukan router.

- Contoh: Memiliki subnet terpisah untuk server, workstation, printer, dan perangkat IoT.

- Kelebihan: Kontrol yang lebih granular terhadap traffic dan lebih mudah mengelola alamat IP.

- Kekurangan: Mirip dengan VLAN, komunikasi antar subnet memerlukan routing, dan router tetap menjadi titik kontrol kritis.

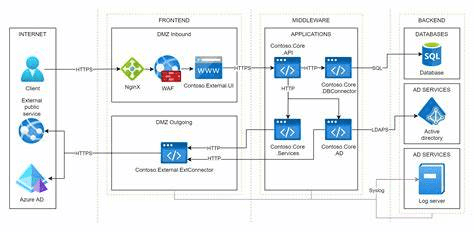

c. Firewall dan Access Control Lists (ACLs)

- Cara Kerja: Menggunakan firewall atau ACL pada router dan switch untuk mengontrol traffic antara segmen-segmen jaringan. Firewall dapat diterapkan di perimeter jaringan atau di antara segmen-segmen internal (internal firewalling).

- Contoh: Menerapkan aturan firewall yang hanya mengizinkan server web untuk berkomunikasi dengan database server pada port tertentu, atau memblokir traffic dari jaringan tamu ke jaringan internal.

- Kelebihan: Kontrol yang sangat granular, dapat memblokir traffic berdasarkan port, protokol, alamat IP, dan bahkan aplikasi.

- Kekurangan: Konfigurasi bisa sangat kompleks dan rawan kesalahan jika tidak dikelola dengan baik. Performance overhead untuk inspeksi paket.

3. Microsegmentation (Segmentasi Mikro)

Ini adalah bentuk segmentasi yang paling granular dan canggih, seringkali diterapkan di lingkungan data center atau cloud. Alih-alih hanya memisahkan traffic antar subnet atau VLAN, microsegmentation mengisolasi beban kerja (workloads) individual (misalnya, mesin virtual atau container) dari satu sama lain.

- Cara Kerja: Menggunakan software-defined networking (SDN) dan host-based firewall pada setiap workload. Kebijakan keamanan diterapkan langsung pada workload itu sendiri, terlepas dari lokasi jaringannya. Ini menciptakan “perimeter mini” di sekitar setiap workload.

- Contoh: Mengisolasi setiap virtual machine atau container dalam data center, memastikan bahwa jika satu VM dikompromikan, penyerang tidak dapat langsung melompat ke VM lain di subnet yang sama.

- Kelebihan:

- Zero Trust Enforcement: Menerapkan prinsip least privilege hingga ke tingkat workload individu.

- Mengurangi Lateral Movement: Sangat efektif dalam mencegah penyerang bergerak bebas setelah menembus perimeter.

- Konsisten di Lingkungan Dinamis: Kebijakan mengikuti workload bahkan saat mereka berpindah antar server atau cloud.

- Kekurangan: Kompleksitas implementasi dan manajemen yang tinggi, membutuhkan platform SDN atau alat khusus (microsegmentation platform), dan potensi performance overhead.

4. Segmentasi Berbasis Identitas/Pengguna

- Cara Kerja: Menggunakan identitas pengguna atau peran untuk menentukan akses ke sumber daya jaringan, terlepas dari lokasi fisik mereka. Ini seringkali diterapkan melalui solusi Network Access Control (NAC) atau Zero Trust Network Access (ZTNA).

- Contoh: Karyawan di departemen HR hanya dapat mengakses server HR, terlepas dari dari mana mereka terhubung (kantor, rumah, kafe).

- Kelebihan: Sangat fleksibel, mendukung remote work, dan sangat selaras dengan prinsip Zero Trust.

- Kekurangan: Membutuhkan infrastruktur autentikasi dan otorisasi yang kuat, serta integrasi yang kompleks.

Manfaat Utama Network Segmentation

Implementasi segmentasi jaringan menawarkan berbagai manfaat transformatif bagi postur keamanan dan operasional organisasi:

- Pembatasan Gerakan Lateral (Lateral Movement Prevention): Ini adalah manfaat paling signifikan. Jika penyerang berhasil menembus satu segmen jaringan, kemampuan mereka untuk menyebar ke segmen lain akan sangat terbatas oleh kebijakan firewall atau ACL antar segmen. Ini meminimalkan “blast radius” serangan.

- Peningkatan Keamanan Data Sensitif: Data yang sangat sensitif (misalnya, informasi pelanggan, IP perusahaan, data keuangan) dapat diisolasi dalam segmennya sendiri dengan kontrol akses yang sangat ketat, menambahkan lapisan perlindungan ekstra.

- Kepatuhan Regulasi yang Lebih Mudah: Banyak peraturan industri dan pemerintah mewajibkan isolasi data tertentu. Segmentasi adalah cara efektif untuk memenuhi persyaratan kepatuhan ini dan melewati audit dengan lebih mudah.

- Pengendalian Infeksi Malware dan Ransomware: Jika malware atau ransomware berhasil masuk, segmentasi dapat mencegah penyebarannya secara cepat ke seluruh jaringan, memungkinkan tim keamanan untuk mengisolasi dan membersihkan infeksi sebelum meluas.

- Peningkatan Visibilitas dan Pemantauan: Dengan memecah jaringan, Anda memiliki pandangan yang lebih jelas tentang traffic di setiap segmen. Ini memudahkan pemantauan, deteksi anomali, dan troubleshooting. Kebijakan yang jelas antar segmen membuat traffic yang tidak sah lebih mudah terdeteksi.

- Manajemen Kebijakan yang Lebih Sederhana: Daripada mencoba mengelola kebijakan keamanan yang sangat kompleks di seluruh jaringan datar, segmentasi memungkinkan Anda menerapkan kebijakan yang lebih spesifik dan terfokus untuk setiap segmen, menyederhanakan manajemen.

- Peningkatan Kinerja Jaringan: Meskipun tidak selalu menjadi tujuan utama, segmentasi dapat mengurangi broadcast domain dan membatasi traffic yang tidak perlu ke segmen tertentu, yang secara tidak langsung dapat meningkatkan kinerja jaringan di segmen lain.

- Penanganan Insiden yang Lebih Efisien: Ketika terjadi insiden, segmentasi memungkinkan tim respons insiden untuk mengisolasi segmen yang terpengaruh dengan cepat, membatasi kerusakan, dan mempercepat proses pemulihan.

Tantangan dalam Implementasi Segmentasi Jaringan

Meskipun banyak manfaatnya, implementasi segmentasi jaringan bukanlah tugas yang sepele dan dapat menghadirkan beberapa tantangan:

- Kompleksitas Perencanaan dan Desain: Membutuhkan pemahaman mendalam tentang aplikasi, aliran data, dan dependensi antar sistem. Kesalahan dalam perencanaan dapat menyebabkan gangguan layanan.

- Biaya Awal: Meskipun segmentasi logis lebih hemat biaya daripada fisik, tetap ada investasi dalam firewall internal, switch Layer 3, atau platform microsegmentation.

- Overhead Manajemen: Mengelola banyak segmen, VLAN, subnet, dan aturan firewall dapat menjadi sangat kompleks dan membutuhkan alat manajemen yang canggih serta staf yang terampil.

- Performance Overhead: Inspeksi paket oleh firewall (terutama DPI) dapat menambah latensi, terutama di data center dengan traffic tinggi.

- Aplikasi Warisan (Legacy Applications): Beberapa aplikasi lama mungkin tidak dirancang untuk bekerja dengan baik dalam lingkungan tersegmentasi, terutama jika mereka memiliki asumsi tentang konektivitas jaringan yang terbuka.

- Troubleshooting yang Lebih Kompleks: Meskipun segmentasi membantu isolasi, menemukan akar masalah dalam jaringan tersegmentasi yang kompleks bisa jadi lebih sulit jika tidak ada alat monitoring yang memadai.

- Perlawanan Budaya: Tim mungkin menolak perubahan karena merasa lebih nyaman dengan jaringan yang “datar” dan menganggap segmentasi sebagai hambatan kerja.

Baca Juga: Arsitektur Serverless: Revolusi Pengembangan Aplikasi di Era Pasca-Infrastruktur (Dan Bagaimana Cloud Memfasilitasinya)

Praktik Terbaik untuk Implementasi Segmentasi Jaringan yang Berhasil

Untuk mengatasi tantangan dan memaksimalkan manfaat segmentasi jaringan, pertimbangkan praktik terbaik berikut:

- Mulai dengan Perencanaan dan Pemahaman Mendalam:

- Identifikasi Aset Kritis: Tentukan data, aplikasi, dan server mana yang paling sensitif dan berisiko tinggi.

- Petakan Aliran Data: Pahami bagaimana traffic mengalir di jaringan Anda, termasuk dependensi aplikasi. Ini bisa menjadi tugas yang sangat besar, tetapi sangat penting.

- Kelompokkan Beban Kerja (Workloads): Identifikasi kelompok workload yang memiliki persyaratan keamanan dan fungsi serupa (misalnya, server produksi, server pengembangan, workstation keuangan, jaringan IoT).

- Terapkan Prinsip Least Privilege: Setiap segmen atau workload hanya boleh memiliki akses ke sumber daya yang benar-benar dibutuhkan untuk menjalankan fungsinya. Blokir semua traffic secara default, dan izinkan hanya yang diperlukan.

- Mulai dari yang Kecil (Iterative Approach):

- Jangan mencoba mensegmentasi seluruh jaringan sekaligus. Mulailah dengan segmen yang paling kritis atau area dengan risiko tertinggi.

- Implementasikan secara bertahap, uji dengan cermat, dan pelajari dari setiap fase.

- Gunakan Alat yang Tepat:

- Firewall Internal: Terapkan firewall di antara segmen untuk mengontrol traffic.

- VLAN dan Subnetting: Manfaatkan fitur-fitur ini pada switch dan router Anda.

- Platform Microsegmentation: Pertimbangkan solusi seperti VMware NSX, Cisco ACI, atau Illumio untuk lingkungan data center dan cloud.

- Network Access Control (NAC): Untuk mengontrol akses perangkat berdasarkan identitas dan status kepatuhan.

- Alat Monitoring Jaringan dan Analisis Traffic: Sangat penting untuk memverifikasi efektivitas segmentasi dan mendiagnosis masalah.

- Otomatisasi Sejauh Mungkin:

- Otomatisasi deployment dan manajemen kebijakan segmentasi, terutama di lingkungan cloud atau microservices, untuk mengurangi kesalahan manual dan overhead.

- Integrasikan dengan CMDB (Configuration Management Database) untuk informasi aset yang up-to-date.

- Monitoring dan Audit Berkelanjutan:

- Segmentasi bukan proyek sekali jadi. Kebijakan perlu terus-menerus ditinjau dan disesuaikan seiring perubahan kebutuhan bisnis dan lanskap ancaman.

- Lakukan audit rutin untuk memastikan kebijakan diterapkan dengan benar dan efektif.

- Pantau traffic antar segmen untuk mendeteksi upaya pergerakan lateral yang mencurigakan.

- Edukasi Tim: Pastikan tim IT Anda memahami pentingnya segmentasi, bagaimana cara kerjanya, dan peran mereka dalam menjaga efektivitasnya.

Kesimpulan

Di tengah ancaman siber yang semakin canggih dan kemampuan penyerang untuk bergerak bebas di jaringan yang “datar”, segmentasi jaringan telah menjadi strategi pertahanan yang tak tergantikan. Dengan membagi jaringan yang besar menjadi segmen-segmen yang lebih kecil dan terisolasi secara logis, organisasi dapat secara dramatis mengurangi “blast radius” serangan, melindungi data sensitif, meningkatkan kepatuhan, dan mempercepat respons insiden.

Dari segmentasi fisik yang dasar, VLAN dan subnetting yang fleksibel, hingga microsegmentation yang granular, ada berbagai pendekatan yang dapat dipilih sesuai dengan kebutuhan dan kompleksitas organisasi Anda. Meskipun implementasinya mungkin menghadirkan tantangan dalam hal perencanaan dan manajemen, manfaat jangka panjang dalam hal keamanan, efisiensi operasional, dan kepatuhan jauh lebih besar.

Menerapkan prinsip Zero Trust melalui segmentasi jaringan bukan hanya tentang membatasi akses, tetapi tentang menguasai dan mengamankan lingkungan digital Anda dengan lebih cerdas. Ini adalah investasi vital untuk membangun postur keamanan yang proaktif dan tangguh, siap menghadapi ancaman di masa depan.