Mengatur VPN Pribadi Anda: Panduan Konfigurasi untuk Koneksi Aman dari Mana Saja

Di era digital ini, privasi dan keamanan online menjadi semakin krusial. Kita terhubung ke internet dari berbagai lokasi—rumah, kafe, bandara, atau kantor—seringkali menggunakan jaringan Wi-Fi publik yang rentan terhadap pengintaian. Data pribadi, riwayat Browse, hingga informasi sensitif dapat dengan mudah diakses oleh pihak tidak bertanggung jawab. Di sinilah VPN (Virtual Private Network) hadir sebagai solusi. Sementara banyak orang mengenal layanan VPN komersial, membangun dan mengelola VPN pribadi Anda sendiri menawarkan tingkat kontrol, keamanan, dan privasi yang tak tertandingi.

VPN pribadi mengubah koneksi internet Anda menjadi “terowongan” terenkripsi yang aman, melindungi data Anda dari pengintaian dan memungkinkan Anda mengakses sumber daya jaringan lokal Anda dari mana saja di dunia. Ini ideal untuk pekerja jarak jauh, pengguna yang sering bepergian, atau siapa saja yang ingin memiliki kendali penuh atas privasi digital mereka tanpa bergantung pada pihak ketiga. Artikel ini akan menjadi panduan komprehensif Anda untuk mengatur dan mengonfigurasi VPN pribadi, membahas konsep dasar, persiapan yang diperlukan, langkah-langkah instalasi pada platform populer, hingga tips optimalisasi dan pemecahan masalah. Mari kita selami cara membangun benteng keamanan online Anda sendiri.

I. Memahami Dasar-dasar VPN Pribadi

Sebelum kita menyelami konfigurasi teknis, mari kita pahami apa itu VPN pribadi dan mengapa Anda mungkin membutuhkannya.

Apa Itu VPN?

VPN (Virtual Private Network) adalah teknologi yang menciptakan koneksi jaringan yang aman dan terenkripsi (sering disebut “terowongan”) di atas jaringan yang kurang aman, seperti internet publik. Ini memungkinkan pengguna untuk mengirim dan menerima data seolah-olah perangkat mereka terhubung langsung ke jaringan pribadi.1

Mengapa VPN Pribadi Dibanding VPN Komersial?

| Fitur | VPN Pribadi (Self-Hosted) | VPN Komersial (Berbayar) |

|---|---|---|

| Kontrol | Penuh atas server, konfigurasi, dan log. | Terbatas, tergantung penyedia. |

| Keamanan | Maksimal, jika dikonfigurasi dengan benar. Anda satu-satunya pengguna. | Tergantung pada reputasi penyedia. Berbagi server dengan ribuan pengguna lain. |

| Privasi | Mutlak, tidak ada pihak ketiga yang menyimpan log aktivitas Anda. | Tergantung pada kebijakan privasi penyedia (no-logs policy). |

| Biaya | Biaya server (VPS) bulanan, gratis jika di router/PC rumah. | Biaya langganan bulanan/tahunan. |

| Kecepatan | Tergantung pada bandwidth server dan koneksi rumah/VPS. | Bervariasi, bisa sangat cepat jika server dekat dan tidak padat. |

| Akses Geo-blokir | Terbatas pada lokasi server Anda. | Banyak pilihan lokasi server di seluruh dunia. |

| Kompleksitas | Membutuhkan pengetahuan teknis untuk instalasi dan pemeliharaan. | Sangat mudah digunakan, plug-and-play. |

| Kasus Penggunaan | Mengamankan koneksi pribadi, mengakses home network dari jauh, remote work. | Mengamankan koneksi di Wi-Fi publik, melewati geo-blokir, privasi umum. |

Kesimpulan: VPN pribadi cocok untuk Anda yang menginginkan kontrol penuh, privasi maksimal, dan kebutuhan spesifik seperti mengakses jaringan rumah/kantor dari jarak jauh.

Protokol VPN Populer:

Ada beberapa protokol yang digunakan untuk membangun VPN, masing-masing dengan kelebihan dan kekurangannya:

- OpenVPN:

- Kelebihan: Sangat aman, open-source, fleksibel, kompatibel dengan berbagai platform.

- Kekurangan: Konfigurasi bisa sedikit rumit, membutuhkan aplikasi klien terpisah.

- Rekomendasi: Sangat disarankan untuk VPN pribadi karena keamanannya.

- WireGuard:

- Kelebihan: Sangat cepat, efisien, kode lebih ringkas (lebih mudah diaudit), mudah dikonfigurasi.

- Kekurangan: Lebih baru, mungkin belum didukung seluas OpenVPN di semua router atau firmware khusus.

- Rekomendasi: Pilihan modern yang sangat baik jika didukung.

- IPsec/IKEv2:

- Kelebihan: Aman, cepat, dan didukung secara native di banyak sistem operasi (iOS, macOS, Windows).

- Kekurangan: Konfigurasi bisa kompleks, ada kekhawatiran terkait potensi backdoor NSA (meskipun belum terbukti).

- L2TP/IPsec:

- Kelebihan: Mudah diimplementasikan di banyak platform.

- Kekurangan: Relatif lebih lambat dari OpenVPN/WireGuard, membutuhkan IPsec untuk enkripsi (L2TP sendiri tidak terenkripsi).

- PPTP:

- Kelebihan: Sangat mudah diatur.

- Kekurangan: Tidak aman lagi, banyak kerentanan yang diketahui. Sangat tidak direkomendasikan untuk digunakan.

Untuk VPN Pribadi, fokus utama kita adalah OpenVPN dan WireGuard karena menawarkan kombinasi terbaik dari keamanan, kinerja, dan dukungan.

II. Persiapan Sebelum Membangun VPN Pribadi

Sebelum instalasi, pastikan Anda memiliki semua yang dibutuhkan:

1. Pilih Lokasi Server VPN Anda:

- Router Anda: Banyak router modern (terutama dengan firmware kustom seperti OpenWrt, DD-WRT, atau Asus Merlin) memiliki kemampuan server OpenVPN atau WireGuard bawaan.

- Kelebihan: Tidak ada biaya tambahan, akses langsung ke jaringan rumah Anda.

- Kekurangan: Kecepatan VPN terbatas oleh upload speed koneksi internet rumah Anda. IP publik rumah Anda mungkin dinamis (berubah), membutuhkan layanan DNS dinamis.

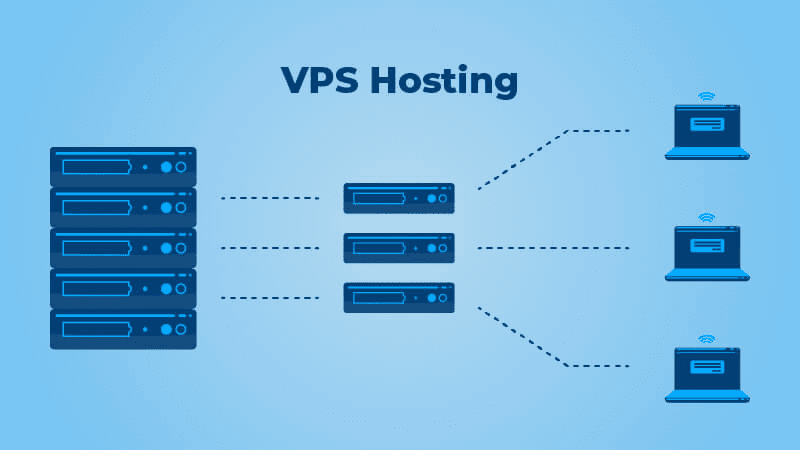

- Virtual Private Server (VPS): Komputer virtual yang disewa dari penyedia cloud (misalnya, DigitalOcean, Linode, Vultr, AWS Lightsail, Google Cloud).

- Kelebihan: Kecepatan upload/download tinggi, alamat IP publik statis, lokasi server global untuk melewati geo-blokir.

- Kekurangan: Ada biaya bulanan (mulai dari $5-10/bulan), tidak ada akses langsung ke jaringan rumah Anda (kecuali Anda membuat site-to-site VPN).

2. Sistem Operasi untuk VPS (Jika Memilih VPS):

- Linux (Ubuntu Server, Debian, CentOS): Sangat direkomendasikan. Mayoritas tutorial dan script VPN dibangun untuk Linux. Ubuntu Server LTS (Long Term Support) adalah pilihan populer karena stabilitasnya.

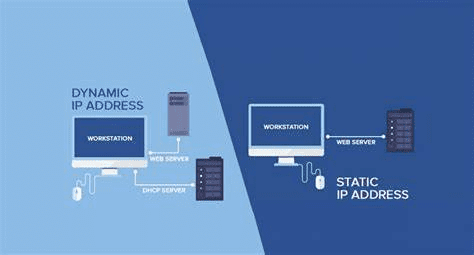

3. Alamat IP Publik Statis atau DNS Dinamis (DDNS):

- IP Statis: Ideal. Jika ISP atau penyedia VPS Anda memberikan IP statis, Anda tidak perlu khawatir tentang perubahan alamat.

- DNS Dinamis (DDNS): Jika IP publik rumah Anda dinamis (berubah sesekali), Anda perlu menggunakan layanan DDNS (misalnya, No-IP, Dynu, DuckDNS). Router Anda biasanya memiliki fitur DDNS bawaan. DDNS akan memetakan nama host (misalnya,

vpnanda.duckdns.org) ke IP dinamis Anda, sehingga klien VPN selalu tahu di mana server Anda berada.

4. Akses SSH ke Server (Jika Memilih VPS):

- Anda memerlukan klien SSH (misalnya, PuTTY untuk Windows, atau Terminal bawaan di Linux/macOS) untuk terhubung ke VPS Anda.

5. Pengetahuan Dasar Linux Command Line (Jika Memilih VPS):

- Beberapa perintah dasar seperti

sudo,apt update,nano/vimakan sangat membantu.

6. Port Forwarding (Jika Router di Rumah sebagai Server VPN):

- Anda perlu membuka port tertentu di router Anda dan mengarahkannya ke alamat IP lokal router itu sendiri (untuk VPN internal) atau ke IP lokal VPS (jika VPS berada di jaringan rumah Anda). Port yang umum digunakan:

- OpenVPN: UDP 1194

- WireGuard: UDP 51820 (default)

III. Membangun Server VPN Pribadi (Langkah Demi Langkah)

Kita akan fokus pada instalasi menggunakan script pihak ketiga yang sangat mempermudah proses ini, khususnya untuk OpenVPN dan WireGuard di Linux.

Opsi 1: Mengatur OpenVPN Server di Linux (Rekomendasi untuk Fleksibilitas & Keamanan)

Menggunakan script OpenVPN-install adalah cara tercepat dan termudah.

- Akses Server Anda via SSH: Bash

ssh user@your_server_ip_address(Gantiuserdengan nama pengguna Anda, danyour_server_ip_addressdengan IP publik server Anda.) - Unduh dan Jalankan Script Instalasi:

- Script ini akan memandu Anda melalui seluruh proses instalasi OpenVPN, pembuatan certificate authority, dan konfigurasi klien.

wget <https://git.io/vpn> -O openvpn-install.sh chmod +x openvpn-install.sh sudo ./openvpn-install.sh - Ikuti Petunjuk Script:

- Script akan meminta beberapa informasi:

- Alamat IP Publik Server: Biasanya terdeteksi otomatis. Jika Anda menggunakan DDNS, masukkan nama hostname DDNS Anda.

- Protokol: Pilih UDP (disarankan, lebih cepat).

- Port: Biarkan default (1194) atau pilih yang lain jika ada kebutuhan spesifik.

- DNS Resolver: Pilih DNS publik yang Anda inginkan (misalnya, Google DNS, Cloudflare DNS).

- Nama Klien Pertama: Berikan nama yang mudah diingat untuk perangkat klien pertama Anda (misalnya,

LaptopSayaatauPonselSaya).

- Script akan menginstal OpenVPN, mengonfigurasi firewall (UFW), dan membuat file konfigurasi klien (.ovpn).

- Script akan meminta beberapa informasi:

- Transfer File Konfigurasi Klien (.ovpn):

- Setelah script selesai, ia akan memberi tahu Anda lokasi file

.ovpnyang dibuat (misalnya,/root/LaptopSaya.ovpn). - Anda perlu mentransfer file ini dari server ke perangkat klien Anda. Cara paling umum adalah menggunakan

scp(Secure Copy Protocol) atausftp(FTP lewat SSH). Bash# Dari komputer lokal Anda (bukan dari server SSH): scp user@your_server_ip_address:/root/LaptopSaya.ovpn ~/Downloads/ - Atau, jika Anda sangat berhati-hati, Anda bisa menyalin konten file

.ovpndan menempelkannya ke file teks baru di komputer lokal Anda.

- Setelah script selesai, ia akan memberi tahu Anda lokasi file

- Instal Klien OpenVPN dan Impor Konfigurasi:

- Windows: Unduh OpenVPN GUI dari openvpn.net/community-downloads/ atau OpenVPN Connect. Instal, lalu impor file

.ovpnAnda. - macOS: Unduh Tunnelblick (tunnelblick.net) atau OpenVPN Connect. Impor file

.ovpn. - Linux: Instal paket

openvpn(misalnya,sudo apt install openvpn). Kemudian jalankansudo openvpn --config /path/to/LaptopSaya.ovpn. - Android/iOS: Unduh aplikasi “OpenVPN Connect” dari Play Store/App Store. Impor file

.ovpnmelalui email, cloud storage, atau koneksi USB.

- Windows: Unduh OpenVPN GUI dari openvpn.net/community-downloads/ atau OpenVPN Connect. Instal, lalu impor file

- Membuat Klien Tambahan (Jika Diperlukan):

- Jalankan lagi script

sudo ./openvpn-install.shdi server Anda. - Pilih opsi “Add a new client”. Ini akan membuat file

.ovpnbaru untuk setiap perangkat lain.

- Jalankan lagi script

Opsi 2: Mengatur WireGuard Server di Linux (Rekomendasi untuk Kecepatan & Kesederhanaan)

WireGuard jauh lebih sederhana. Kita akan menggunakan script wireguard-install.

- Akses Server Anda via SSH: Bash

ssh user@your_server_ip_address - Unduh dan Jalankan Script Instalasi: Bash

wget <https://git.io/wireguard> -O wireguard-install.sh chmod +x wireguard-install.sh sudo ./wireguard-install.sh - Ikuti Petunjuk Script:

- Script akan meminta beberapa informasi:

- Alamat IP Publik Server: Biasanya terdeteksi otomatis. Jika Anda menggunakan DDNS, masukkan nama hostname DDNS Anda.

- Port: Biarkan default (51820) atau pilih yang lain.

- Nama Klien Pertama: Berikan nama yang mudah diingat (misalnya,

LaptopSayaWG).

- Script akan menginstal WireGuard, mengonfigurasi firewall, dan membuat file konfigurasi klien (

.conf) serta menampilkan kode QR.

- Script akan meminta beberapa informasi:

- Transfer File Konfigurasi Klien (.conf) atau Scan QR Code:

- Script akan menampilkan kode QR di terminal dan menyimpan file

.conf(misalnya,/root/LaptopSayaWG.conf). - Untuk Ponsel: Buka aplikasi WireGuard di ponsel, pilih “Scan from QR code”, dan arahkan kamera ke kode QR di terminal.

- Untuk Desktop/Laptop: Transfer file

.confke perangkat Anda menggunakanscpatausftp, seperti pada OpenVPN.

- Script akan menampilkan kode QR di terminal dan menyimpan file

- Instal Klien WireGuard dan Impor Konfigurasi:

- Windows/macOS/Linux/Android/iOS: Unduh aplikasi “WireGuard” resmi dari wireguard.com/install/. Instal, lalu impor file

.confatau scan kode QR.

- Windows/macOS/Linux/Android/iOS: Unduh aplikasi “WireGuard” resmi dari wireguard.com/install/. Instal, lalu impor file

- Membuat Klien Tambahan:

- Jalankan lagi script

sudo ./wireguard-install.shdi server Anda. - Pilih opsi “Add a new user”.

- Jalankan lagi script

Opsi 3: Mengatur VPN di Router Anda (Jika Didukung)

Jika router Anda mendukung server OpenVPN atau WireGuard bawaan:

- Akses Antarmuka Web Router: Buka browser dan ketik alamat IP router Anda (misalnya,

192.168.1.1). - Cari Bagian VPN Server: Biasanya ada di bawah pengaturan “Advanced,” “VPN,” atau “Security.”

- Aktifkan dan Konfigurasi:

- Pilih Protokol: OpenVPN atau WireGuard.

- Port: Tentukan port yang akan digunakan (misalnya, 1194 UDP untuk OpenVPN, 51820 UDP untuk WireGuard).

- Rentang IP untuk Klien VPN: Tentukan rentang IP yang akan diberikan kepada klien VPN saat terhubung (ini harus berbeda dari rentang IP LAN utama Anda, misalnya,

10.8.0.0/24jika LAN Anda192.168.1.0/24). - DNS Server: Tentukan DNS server yang akan digunakan oleh klien VPN.

- Ekspor Konfigurasi Klien: Router akan menghasilkan file

.ovpnatau.confyang siap diunduh untuk klien Anda.

- Port Forwarding: Pastikan port VPN yang Anda pilih sudah di-forward dari IP publik router Anda ke router itu sendiri (ini seringkali otomatis dilakukan oleh firmware router saat Anda mengaktifkan VPN server).

- DDNS: Pastikan layanan DDNS di router Anda aktif dan berfungsi jika IP publik Anda dinamis.

IV. Optimalisasi dan Tips Tambahan

Setelah VPN Anda berfungsi, pertimbangkan tips ini:

- Uji Koneksi VPN Anda:

- Setelah terhubung ke VPN, kunjungi situs seperti whatismyipaddress.com atau iplocation.net.

- Pastikan alamat IP yang ditampilkan adalah alamat IP publik server VPN Anda, bukan IP publik koneksi Anda saat ini. Ini mengonfirmasi bahwa lalu lintas Anda di-routing melalui VPN.

- Pastikan Kill Switch Aktif (Jika Tersedia di Klien VPN Anda):

- Kill switch adalah fitur pada aplikasi klien VPN yang akan memblokir semua lalu lintas internet jika koneksi VPN terputus secara tidak sengaja. Ini mencegah data Anda terekspos ke internet tanpa perlindungan.

- Perbarui Sistem dan Perangkat Lunak Secara Rutin:

- Pastikan sistem operasi server VPN Anda dan semua perangkat lunak terkait (OpenVPN, WireGuard) selalu mutakhir untuk mendapatkan perbaikan keamanan terbaru.

- Kelola Klien VPN Anda dengan Hati-hati:

- Hanya buat file konfigurasi klien untuk perangkat yang Anda percaya.

- Jika perangkat hilang atau dicuri, cabut akses VPN untuk klien tersebut di server Anda.

- Jangan bagikan file konfigurasi VPN Anda kepada orang yang tidak Anda percayai.

- Pertimbangkan Two-Factor Authentication (2FA) untuk Akses Server (Jika Menggunakan VPS):

- Jika Anda menggunakan SSH, aktifkan 2FA untuk login SSH Anda. Ini menambah lapisan keamanan yang signifikan.

- Uji Kecepatan VPN:

- Gunakan situs seperti speedtest.net untuk menguji kecepatan koneksi VPN Anda. Bandingkan dengan kecepatan tanpa VPN.

- Faktor yang memengaruhi kecepatan: bandwidth server, latency ke server, dan overhead enkripsi.

- Akses Jaringan Lokal Anda dari Jarak Jauh (Jika Server di Rumah):

- Setelah terhubung ke VPN pribadi Anda (yang di-host di router rumah), Anda seharusnya dapat mengakses perangkat di jaringan lokal Anda (misalnya, NAS, printer jaringan, smart home device) menggunakan alamat IP lokal mereka.

- Pastikan konfigurasi firewall di router atau server Linux Anda mengizinkan lalu lintas dari subnet VPN ke subnet LAN Anda.

V. Pemecahan Masalah Umum

Jika Anda mengalami masalah saat mengonfigurasi atau menggunakan VPN pribadi Anda:

- Tidak Dapat Menghubungkan ke VPN:

- IP Publik / DDNS: Pastikan alamat IP publik atau nama DDNS yang digunakan dalam file konfigurasi klien sudah benar dan up-to-date.

- Port Forwarding: Jika router Anda adalah server VPN, pastikan port VPN sudah di-forward dengan benar dari router Anda ke IP lokal server VPN (jika bukan router itu sendiri). Periksa juga firewall di server VPS Anda.

- Firewall: Pastikan firewall di server VPN (misalnya, UFW di Linux, Windows Firewall) mengizinkan lalu lintas masuk pada port VPN yang Anda gunakan.

- Layanan VPN Berjalan: Pastikan layanan OpenVPN/WireGuard berjalan di server Anda (

sudo systemctl status openvpn@serveratausudo systemctl status wg-quick@wg0di Linux). - Kesalahan Konfigurasi Klien: Periksa kembali file

.ovpnatau.confklien untuk kesalahan ketik atau nilai yang salah. - IP Konflik: Pastikan rentang IP yang dialokasikan oleh server VPN tidak tumpang tindih dengan jaringan rumah Anda atau jaringan yang sedang Anda sambungkan saat ini.

- Terhubung ke VPN tapi Tidak Ada Internet:

- DNS Issues: Pastikan server DNS yang dikonfigurasi di file klien atau di server VPN Anda sudah benar dan dapat dijangkau.

- Routing Issues: Pastikan routing di server VPN Anda dikonfigurasi dengan benar untuk meneruskan lalu lintas internet dari klien VPN (

iptablesataunftablesrules di Linux). Script instalasi yang disarankan di atas biasanya mengurus ini. - Firewall Server: Pastikan firewall server Anda tidak memblokir lalu lintas keluar ke internet atau lalu lintas masuk dari subnet VPN ke internet.

- Koneksi Sangat Lambat:

- Bandwidth Server: Periksa upload/download speed dari server VPN Anda. Jika menggunakan koneksi rumah, ini adalah faktor pembatas terbesar.

- Latensi: Ping alamat IP server VPN Anda. Latensi tinggi akan memperlambat koneksi.

- Protokol / Enkripsi: Coba beralih antara OpenVPN dan WireGuard untuk melihat mana yang lebih cepat.

- Interferensi: Jika menggunakan Wi-Fi, pindah ke lokasi yang lebih baik.

Kesimpulan

Membangun VPN pribadi Anda sendiri adalah investasi berharga dalam privasi, keamanan, dan kebebasan online Anda. Meskipun mungkin memerlukan sedikit usaha awal untuk konfigurasi, khususnya pada platform Linux dengan bantuan script instalasi seperti OpenVPN-install atau wireguard-install, hasilnya adalah koneksi yang sepenuhnya berada dalam kendali Anda, bebas dari kekhawatiran tentang kebijakan log pihak ketiga atau pembatasan bandwidth yang tidak diinginkan.

Dengan VPN pribadi, Anda dapat dengan aman mengakses jaringan rumah Anda dari mana saja di dunia, melindungi data Anda di Wi-Fi publik, dan menjaga anonimitas Browse Anda. Ingatlah untuk selalu memperbarui sistem, menggunakan kata sandi yang kuat, dan mengelola file konfigurasi klien dengan hati-hati. Nikmati kebebasan dan ketenangan pikiran yang datang dengan memiliki terowongan pribadi Anda di internet!

Baca juga:

- Istilah-istilah Penting dalam Jaringan yang Wajib Anda Pahami: Panduan untuk Pemula

- Panduan Lengkap Konfigurasi Router Wi-Fi Anda: Dari Awal Hingga Optimalisasi Keamanan

- Bagaimana Internet Bekerja? Menjelajahi Perjalanan Data Anda dari Awal Hingga Akhir

- Apa itu VPN? (ExpressVPN)

- Perbedaan OpenVPN vs. WireGuard (NordVPN)

- Cara Kerja VPN: Penjelasan Lengkap (Cloudflare)

- Tutorial OpenVPN-install Script (GitHub)

- Tutorial WireGuard-install Script (GitHub)

- Panduan Dasar Menggunakan SSH (DigitalOcean)

- Mengenal Lebih Dekat Jaringan Rumah: Dari Router hingga Wi-Fi, Apa Saja yang Perlu Anda Tahu?

- Konfigurasi DNS Dinamis (DDNS) di Router Anda (Lifewire)

- Panduan Port Forwarding untuk Pemula (How-To Geek)