Elastic Stack untuk Keamanan Siber: Mendeteksi Ancaman dan Menganalisis Insiden Lebih Cepat

Di era digital yang serba terhubung ini, ancaman siber tidak pernah tidur. Dari serangan ransomware yang melumpuhkan data, upaya phishing yang mencuri identitas, hingga peretasan yang tak terdeteksi, setiap organisasi berada dalam garis bidik. Untuk melawan ancaman yang terus berkembang ini, tim keamanan siber membutuhkan lebih dari sekadar firewall dan antivirus tradisional. Mereka membutuhkan kemampuan untuk melihat, memahami, dan bereaksi terhadap apa pun yang terjadi di dalam dan di sekitar jaringan mereka, dan melakukannya dengan kecepatan kilat.

Di sinilah Elastic Stack – sebuah kumpulan tools sumber terbuka yang kuat – masuk sebagai game changer. Dikenal luas karena kemampuan pencarian dan analisis data yang tak tertandingi, Elastic Stack telah menjadi tulang punggung bagi banyak tim keamanan siber dalam upaya mereka untuk mendeteksi ancaman, menganalisis insiden, dan menjaga lingkungan digital tetap aman. Artikel ini akan membawa Anda memahami bagaimana Elastic Stack bekerja dan mengapa ia menjadi alat yang tak tergantikan dalam memerangi kejahatan siber.

Mengapa Kecepatan dalam Keamanan Siber Itu Krusial?

Bayangkan sebuah perusahaan yang diserang siber. Setiap detik penundaan dalam deteksi dan respons bisa berarti kerugian finansial yang lebih besar, kebocoran data sensitif yang lebih luas, dan kerusakan reputasi yang lebih parah. Model tradisional “deteksi setelah insiden terjadi” sudah tidak memadai. Tim keamanan siber modern membutuhkan kemampuan untuk:

- Deteksi Dini: Mengidentifikasi indikator kompromi (IoC) sekecil apa pun, bahkan sebelum serangan berkembang penuh.

- Visibilitas Menyeluruh: Melihat apa yang terjadi di seluruh infrastruktur – dari server, endpoint, aplikasi, hingga aktivitas jaringan.

- Analisis Cepat: Dengan cepat menyaring jutaan log dan peristiwa untuk menemukan “jarum di tumpukan jerami” yang mengindikasikan ancaman.

- Respons Tepat Waktu: Memberikan informasi yang akurat kepada tim respons insiden untuk memitigasi ancaman secepat mungkin.

Mencapai semua ini dengan tumpukan data yang terus bertambah dari berbagai sumber adalah tantangan besar. Di sinilah Elastic Stack bersinar.

Memahami Elastic Stack: Komponen Inti untuk Keamanan

Elastic Stack, yang awalnya dikenal sebagai ELK Stack, adalah kumpulan tools yang terintegrasi, dirancang untuk mengolah data dari berbagai sumber, menganalisisnya, dan memvisualisasikannya. Komponen-komponen utamanya adalah:

- Elasticsearch (E): Ini adalah jantung dari Elastic Stack. Elasticsearch adalah mesin pencari dan analisis terdistribusi yang sangat skalabel. Ia mampu menyimpan, mengindeks, dan mencari volume data yang sangat besar dengan kecepatan tinggi. Dalam konteks keamanan siber, Elasticsearch menjadi repositori sentral untuk semua log keamanan, event, dan data terkait ancaman.

- Kibana (K): Kibana adalah tool visualisasi data dan dasbor yang berinteraksi dengan Elasticsearch. Ia memungkinkan analis keamanan untuk menjelajahi data, membuat visualisasi yang kaya (grafik, tabel, peta), dan membangun dasbor interaktif yang menampilkan insight keamanan secara real-time. Kibana adalah “mata” yang membantu analis memahami apa yang terjadi dalam data mereka.

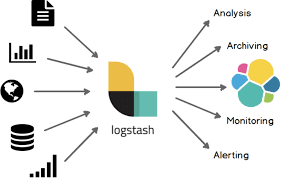

- Logstash (L): Logstash adalah tool pipeline pemrosesan data. Fungsinya adalah untuk mengumpulkan data dari berbagai sumber (log server, firewall, sistem operasi, aplikasi, dll.), memfilternya, mengubah formatnya (parsing), dan mengirimkannya ke Elasticsearch. Logstash memastikan bahwa data yang masuk ke Elasticsearch sudah bersih, terstruktur, dan siap untuk dianalisis.

- Beats (B): Beats adalah data shipper ringan yang dirancang untuk mengirimkan data spesifik dari server atau endpoint ke Logstash atau langsung ke Elasticsearch. Contoh Beats meliputi:

- Filebeat: Untuk mengirim log file dari server.

- Metricbeat: Untuk mengumpulkan metrik sistem (CPU usage, memory, disk I/O).

- Winlogbeat: Khusus untuk mengumpulkan event log dari sistem Windows.

- Packetbeat: Untuk mengumpulkan data jaringan (packet data).

- Auditbeat: Untuk mengaudit aktivitas sistem dan proses.

Kombinasi kelima komponen ini (Elasticsearch, Kibana, Logstash, Beats) membentuk ekosistem yang kuat untuk observabilitas — kemampuan untuk memahami status sistem dari data yang dihasilkannya. Dalam keamanan siber, observabilitas ini menjadi kunci untuk deteksi ancaman dan respons insiden.

Bagaimana Elastic Stack Mendeteksi Ancaman Lebih Cepat?

Elastic Stack menyediakan visibilitas yang belum pernah ada sebelumnya ke dalam infrastruktur digital, memungkinkan deteksi ancaman yang lebih cepat melalui beberapa mekanisme:

1. Agregasi Log Terpusat

Masalah utama dalam keamanan siber adalah log yang tersebar di berbagai sistem dan perangkat. Firewall memiliki log sendiri, server memiliki log sistem operasi, aplikasi memiliki log transaksional, dan seterusnya. Tanpa sistem terpusat, mengumpulkan dan menganalisis semua ini adalah mimpi buruk.

Elastic Stack, dengan bantuan Beats dan Logstash, bertindak sebagai hub pengumpul log. Ia dapat menarik log dari mana saja:

- Jaringan: Traffic mencurigakan yang terdeteksi oleh firewall atau IDS/IPS.

- Endpoint: Aktivitas pengguna, perubahan registry, eksekusi proses yang tidak biasa di laptop atau server.

- Aplikasi: Upaya login yang gagal, akses ke data sensitif, error aplikasi yang mungkin mengindikasikan serangan.

- Cloud: Log aktivitas dari layanan cloud seperti AWS, Azure, atau Google Cloud.

Semua log ini distrukturkan dan dikirim ke Elasticsearch, membentuk repositori data keamanan yang tunggal dan dapat dicari secara instan.

2. Pencarian dan Korelasi yang Kuat

Setelah log terkumpul di Elasticsearch, inilah keajaatan sebenarnya terjadi. Elasticsearch memungkinkan pencarian yang sangat cepat bahkan di antara miliaran event. Analis keamanan dapat:

- Mencari Keyword Spesifik: Misalnya, mencari alamat IP berbahaya yang diketahui, nama malware, atau pola serangan tertentu.

- Membuat Query Kompleks: Menggabungkan berbagai kriteria, seperti “semua upaya login yang gagal dari negara X dalam 5 menit terakhir dan mencoba mengakses server database sensitif”.

- Korelasi Data: Menghubungkan event dari berbagai sumber yang tampaknya tidak terkait untuk mengungkapkan pola serangan yang lebih besar. Misalnya, sebuah login yang gagal di server A, diikuti oleh transfer file yang tidak biasa dari server B, dan kemudian traffic jaringan yang mencurigakan ke alamat IP eksternal — ini semua bisa dikorelasikan oleh Elasticsearch untuk menunjukkan adanya kompromi.

Baca Juga : Peran AI dan Machine Learning dalam Cloud Computing

3. Visualisasi dan Dashbord Interaktif dengan Kibana

Data mentah sulit dipahami. Kibana mengubah data yang ada di Elasticsearch menjadi visualisasi yang intuitif dan dasbor yang interaktif. Ini memungkinkan tim keamanan untuk:

- Melihat Tren Ancaman: Grafik yang menunjukkan peningkatan aktivitas malware atau upaya login yang mencurigakan dari waktu ke waktu.

- Identifikasi Anomali: Grafik yang menunjukkan spike atau penurunan aktivitas yang tidak biasa yang bisa mengindikasikan serangan.

- Dasbor Keamanan Real-time: Membuat dasbor yang menampilkan overview keamanan infrastruktur secara langsung, seperti top 10 alamat IP penyerang, status firewall, atau event keamanan paling kritis.

- Drill Down: Dari sebuah grafik, analis dapat mengklik untuk “menelusuri” data dasar yang membentuk grafik tersebut, mempercepat investigasi.

4. Deteksi Anomali dan Machine Learning (ML)

Elastic Stack juga menawarkan modul Machine Learning yang terintegrasi. Ini memungkinkan sistem untuk mempelajari pola normal dari data keamanan dan secara otomatis mengidentifikasi perilaku yang tidak biasa atau anomali. Contohnya:

- Deteksi Perilaku Pengguna yang Tidak Biasa (UEBA): Jika seorang karyawan yang biasanya login dari kantor dan mengakses file tertentu, tiba-tiba login dari negara asing pada jam 3 pagi dan mencoba mengakses file sensitif yang belum pernah ia sentuh, sistem ML bisa mendeteksi ini sebagai anomali dan memberi peringatan.

- Deteksi Lonjakan Lalu Lintas Jaringan yang Tidak Normal: Spike lalu lintas yang tiba-tiba ke server tertentu mungkin mengindikasikan serangan Distributed Denial of Service (DDoS).

- Identifikasi Malware Tanpa Tanda Tangan: ML dapat mendeteksi malware baru berdasarkan perilakunya yang tidak biasa, bahkan jika tanda tangannya belum dikenal.

Dengan kemampuan ML ini, tim keamanan dapat bergerak dari deteksi berbasis aturan yang kaku ke deteksi berbasis perilaku yang lebih dinamis dan adaptif.

Analisis Insiden Lebih Cepat dengan Elastic Stack

Ketika sebuah insiden keamanan terdeteksi, waktu adalah esensi. Elastic Stack sangat membantu dalam fase analisis insiden:

- Pencarian Cepat untuk Konteks: Setelah peringatan diterima, analis dapat segera mencari log dan event yang relevan di Elasticsearch menggunakan Kibana. Mereka dapat dengan cepat mengumpulkan semua informasi terkait tentang IP sumber, username yang terlibat, server yang terpengaruh, dan timestamp kejadian.

- Visualisasi Garis Waktu (Timeline): Kibana memungkinkan analis untuk membuat timeline visual dari event-event terkait insiden. Ini membantu memahami urutan serangan, dari reconnaissance awal hingga eksfiltrasi data.

- Korelasi Lintas Sumber: Analis dapat mengkorelasikan log dari firewall, endpoint, DNS, dan aplikasi untuk membangun gambaran lengkap tentang bagaimana serangan terjadi dan menyebar. Misalnya, melihat firewall log untuk mencoba koneksi, lalu endpoint log untuk eksekusi malware, dan DNS log untuk callback ke Command and Control (C2) server.

- Identifikasi Jangkauan Kompromi: Dengan data terpusat, analis dapat dengan cepat mengidentifikasi sistem lain mana yang mungkin telah dikompromikan atau terpengaruh oleh insiden.

- Membuat Laporan Insiden: Temuan dari analisis di Kibana dapat dengan mudah diekspor atau didokumentasikan untuk laporan insiden yang komprehensif, mendukung upaya respons dan pemulihan.

Studi Kasus: Deteksi Serangan Brute-Force

Mari kita lihat contoh sederhana bagaimana Elastic Stack bekerja dalam mendeteksi serangan brute-force pada server SSH:

- Pengumpulan Data: Winlogbeat atau Filebeat dikonfigurasi di server Linux/Windows untuk mengumpulkan log otentikasi (misalnya,

/var/log/auth.logdi Linux atau Security Event Log di Windows) dan mengirimkannya ke Elasticsearch. - Indeksasi Data: Elasticsearch menerima dan mengindeks log ini.

- Pembuatan Dasbor di Kibana: Analis membuat dasbor di Kibana yang menampilkan grafik:

- Jumlah upaya login yang gagal per menit.

- Alamat IP sumber dari upaya login yang gagal.

- Username yang paling sering menjadi target.

- Peta yang menunjukkan lokasi geografis upaya login yang gagal.

- Deteksi Anomali: Analis dapat melihat spike yang tiba-tiba dan signifikan dalam jumlah upaya login yang gagal dari satu atau beberapa alamat IP yang tidak dikenal. Peta juga akan menunjukkan lokasi yang tidak biasa.

- Peringatan (Alerting): Elastic Stack dapat dikonfigurasi untuk mengirimkan peringatan (misalnya, email, Slack, PagerDuty) kepada tim keamanan jika jumlah login yang gagal melebihi ambang batas tertentu dalam periode waktu yang singkat.

- Investigasi dan Respons: Setelah menerima peringatan, analis dapat langsung membuka dasbor Kibana, mengklik spike pada grafik, melihat detail log, mengidentifikasi alamat IP penyerang, dan mengambil tindakan mitigasi seperti memblokir IP tersebut di firewall atau mengaktifkan otentikasi multifaktor yang lebih ketat.

Seluruh proses ini, dari deteksi hingga informasi awal respons, dapat diselesaikan dalam hitungan menit, bukan jam atau hari.

Tantangan dan Pertimbangan

Meskipun Elastic Stack sangat kuat, ada beberapa hal yang perlu dipertimbangkan:

- Manajemen Volume Data: Dalam lingkungan besar, volume log bisa mencapai terabyte setiap hari. Mengelola penyimpanan, kinerja, dan retensi data ini membutuhkan perencanaan yang cermat.

- Kompleksitas Awal: Mengatur Elastic Stack dari nol bisa jadi tantangan bagi pemula. Namun, banyak penyedia cloud (termasuk Elastic Cloud itu sendiri) menawarkan Elastic Stack sebagai managed service yang jauh lebih mudah diimplementasikan.

- Keahlian Analis: Meskipun Kibana memudahkan visualisasi, tetap diperlukan keahlian analis keamanan untuk memahami pola, membuat query yang efektif, dan menginterpretasikan insight yang ditemukan.

- Integrasi: Mengintegrasikan Elastic Stack dengan sistem keamanan lain (seperti SOAR – Security Orchestration, Automation, and Response) dapat meningkatkan efisiensi lebih lanjut.

Baca Juga : Virtualization & Containerization : Mana yang Lebih Efisien dalam Cloud Computing?

Kesimpulan: Senjata Rahasia di Medan Perang Siber

Di medan perang siber yang terus bergejolak, memiliki visibilitas yang komprehensif dan kemampuan analisis yang cepat adalah kunci untuk bertahan hidup dan memenangkan pertempuran. Elastic Stack dengan Elasticsearch sebagai mesin pencari yang kuat, Kibana sebagai dasbor visualisasi yang intuitif, Logstash sebagai pipeline data yang fleksibel, dan Beats sebagai pengumpul data yang efisien, membentuk sebuah solusi yang tak tertandingi untuk keamanan siber.

Ia memberdayakan tim keamanan untuk tidak hanya bereaksi terhadap ancaman, tetapi juga untuk secara proaktif mendeteksi anomali, memahami pola serangan, dan merespons insiden dengan kecepatan yang diperlukan. Dengan Elastic Stack, ancaman siber yang dulunya tersembunyi kini dapat terungkap, membuat lingkungan digital kita menjadi tempat yang lebih aman.