Footprinting & Reconnaissance: Langkah Awal Hacker Mengumpulkan Informasi Target

Dalam setiap aksi kejahatan, baik di dunia nyata maupun siber, ada satu tahap yang selalu mendahului serangan: pengumpulan informasi. Seorang pencuri yang ingin membobol rumah akan mengamati jadwal penghuni, titik lemah keamanan, dan rute pelarian. Seorang mata-mata akan mengumpulkan data intelijen tentang targetnya. Dalam dunia cybersecurity, proses pengumpulan informasi ini dikenal sebagai Footprinting dan Reconnaissance. […]

Kenapa Harus Pakai Linux? Menguak Keunggulan Keamanan, Fleksibilitas, dan Stabilitasnya

Ketika Anda mendengar kata “komputer,” kemungkinan besar yang langsung terlintas di benak adalah Windows atau macOS. Keduanya adalah sistem operasi (OS) dominan yang kita gunakan sehari-hari, baik untuk bekerja, belajar, maupun hiburan. Namun, di balik layar internet, di server raksasa yang menggerakkan website favorit Anda, di perangkat pintar di saku Anda (Android dibangun di atas […]

Kode Gratis yang Mengubah Dunia: Mengenal Open Source, Kekuatan di Balik Aplikasi Favoritmu (Dan Banyak Teknologi Cloud)

Pernahkah Anda menggunakan browser Firefox untuk menjelajah internet? Atau mungkin sistem operasi Android di smartphone Anda? Bagaimana dengan WordPress untuk membuat blog, atau VLC Media Player untuk memutar berbagai format video? Jika iya, Anda telah bersentuhan langsung dengan sebuah kekuatan revolusioner di dunia teknologi: Open Source. Mungkin istilah “open source” terdengar teknis dan menakutkan bagi […]

Ancaman Siber di Era AI Generatif: Tantangan Keamanan Baru dari Deepfake hingga Konten Berbahaya

Dalam beberapa tahun terakhir, dunia teknologi telah menyaksikan ledakan inovasi yang luar biasa dalam bidang Kecerdasan Buatan Generatif (Generative AI). Dari model bahasa yang mampu menulis esai, kode, hingga puisi, sampai AI yang bisa menciptakan gambar, musik, bahkan video yang sangat realistis—kemampuan AI kini terasa seperti sihir. Alat seperti ChatGPT, Gemini, DALL-E, dan Midjourney telah […]

Kubernetes: Mengorkestrasi Kontainer Menuju Aplikasi Skalabel dan Andal (Fondasi untuk Ekosistem Cloud-Native)

Di era transformasi digital yang pesat ini, kecepatan, skalabilitas, dan keandalan aplikasi menjadi kunci utama kesuksesan bisnis. Paradigma pengembangan aplikasi pun bergeser ke arah arsitektur cloud-native, yang memanfaatkan teknologi kontainer untuk mencapai tujuan tersebut. Namun, seiring dengan meningkatnya kompleksitas aplikasi dan jumlah kontainer yang harus dikelola, muncul tantangan baru. Di sinilah Kubernetes hadir sebagai solusi […]

Kejahatan Siber Takkan Lolos: Bagaimana Digital Forensik Membongkar Bukti Elektronik

Di era digital yang serba cepat ini, setiap klik, setiap pesan, dan setiap interaksi online meninggalkan jejak. Jejak-jejak ini, yang sering disebut sebagai bukti elektronik, menjadi kunci utama dalam mengungkap kejahatan siber yang semakin kompleks dan canggih. Mungkin kita sering mendengar tentang kasus peretasan, penipuan online, atau pencurian data, dan bertanya-tanya, “Bagaimana polisi atau penegak […]

Mengenal Teknik Social Engineering: Ketika Hacker Tidak Butuh Kode

Saat mendengar kata “peretasan” atau “hacking,” banyak orang langsung membayangkan kode rumit dan layar hitam penuh teks berwarna hijau, seperti adegan dalam film fiksi ilmiah. Namun, kenyataannya tidak semua hacker bekerja dengan cara teknis yang kompleks; beberapa justru mengandalkan metode yang lebih sederhana namun sama efektifnya. Salah satu pendekatan tersebut adalah Social Engineering , yaitu […]

Surface Web, Deep Web, dan Dark Web: Apa Bedanya?

Kebanyakan dari kita menjelajahi internet setiap hari—mencari informasi di Google, membuka media sosial, streaming video, atau belanja online. Namun, tahukah kamu bahwa apa yang kita akses itu hanyalah permukaan kecil dari keseluruhan dunia internet? Internet sebenarnya mirip dengan sebuah gunungan es raksasa. Bagian yang terlihat di atas permukaan hanya sebagian kecil, sedangkan sisanya tersembunyi di […]

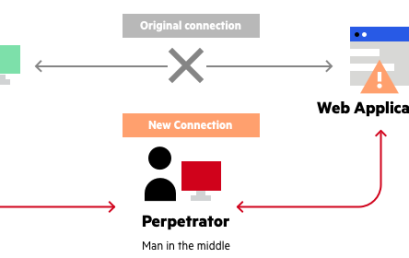

Man-in-the-Middle Attack: Cara Kerja dan Strategi Pencegahannya

Dalam dunia digital yang semakin terkoneksi, keamanan data menjadi prioritas utama bagi individu dan perusahaan. Salah satu ancaman yang sering terjadi dalam komunikasi online adalah Man-in-the-Middle Attack (MitM). Serangan ini memungkinkan peretas menyusup di antara komunikasi dua pihak tanpa sepengetahuan mereka, mencuri atau bahkan memanipulasi informasi yang dikirimkan. Serangan MitM dapat berdampak serius pada keamanan […]

Peran Capture The Flag (CTF) dalam Meningkatkan Keterampilan Cybersecurity bagi Pemula

Dalam dunia cybersecurity, kompetisi Capture The Flag (CTF) telah menjadi metode populer untuk mengasah keterampilan dalam aspek seperti eksploitasi sistem, analisis forensik, dan pemecahan masalah secara cepat. Kompetisi ini menantang peserta untuk menyelesaikan berbagai teka-teki keamanan siber, seperti mendekripsi data, menganalisis malware, atau melacak jejak digital pelaku serangan, dengan tujuan menemukan ‘flag’ sebagai bukti keberhasilan. […]