Melindungi Informasi di Era Digital: Mengapa Kriptografi Adalah Fondasinya

Di dunia yang semakin terhubung ini, informasi adalah mata uang paling berharga. Dari foto liburan pribadi di cloud, transaksi perbankan online, chat rahasia, hingga data rahasia perusahaan dan negara—semua ada dalam format digital. Setiap hari, miliaran byte data ini bergerak melintasi jaringan, disimpan di server, dan diakses oleh berbagai perangkat. Namun, bagaimana kita bisa memastikan […]

SIEM: Bagaimana Data Menjadi Senjata Utama Melawan Serangan Siber

Di medan perang siber yang terus bergejolak, data adalah mata uang paling berharga. Setiap klik, setiap login, setiap transaksi, setiap koneksi jaringan, dan setiap respons sistem menghasilkan jejak digital—sebuah “log”. Bayangkan volume data yang luar biasa ini di sebuah perusahaan besar: ribuan server menghasilkan jutaan log setiap detik, firewall mencatat miliaran koneksi, dan perangkat endpoint […]

Ancaman Siber di Era AI Generatif: Tantangan Keamanan Baru dari Deepfake hingga Konten Berbahaya

Dalam beberapa tahun terakhir, dunia teknologi telah menyaksikan ledakan inovasi yang luar biasa dalam bidang Kecerdasan Buatan Generatif (Generative AI). Dari model bahasa yang mampu menulis esai, kode, hingga puisi, sampai AI yang bisa menciptakan gambar, musik, bahkan video yang sangat realistis—kemampuan AI kini terasa seperti sihir. Alat seperti ChatGPT, Gemini, DALL-E, dan Midjourney telah […]

Peran Penting Security Operations Center (SOC): Menjaga Bisnis Anda dari Serangan 24/7

Di tengah gemuruh digital yang tak pernah berhenti, bisnis modern dihadapkan pada ancaman siber yang terus berevolusi dan semakin canggih. Dari serangan ransomware yang melumpuhkan operasi, phishing yang mencuri data sensitif, hingga spionase siber yang tak terdeteksi—risiko keamanan kini ada di setiap sudut. Pertanyaannya bukan lagi apakah bisnis Anda akan menjadi target, melainkan kapan dan […]

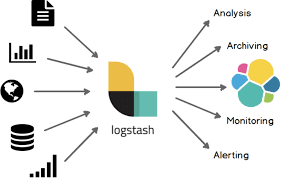

Elastic Stack untuk Keamanan Siber: Mendeteksi Ancaman dan Menganalisis Insiden Lebih Cepat

Di era digital yang serba terhubung ini, ancaman siber tidak pernah tidur. Dari serangan ransomware yang melumpuhkan data, upaya phishing yang mencuri identitas, hingga peretasan yang tak terdeteksi, setiap organisasi berada dalam garis bidik. Untuk melawan ancaman yang terus berkembang ini, tim keamanan siber membutuhkan lebih dari sekadar firewall dan antivirus tradisional. Mereka membutuhkan kemampuan […]

Kejahatan Siber Takkan Lolos: Bagaimana Digital Forensik Membongkar Bukti Elektronik

Di era digital yang serba cepat ini, setiap klik, setiap pesan, dan setiap interaksi online meninggalkan jejak. Jejak-jejak ini, yang sering disebut sebagai bukti elektronik, menjadi kunci utama dalam mengungkap kejahatan siber yang semakin kompleks dan canggih. Mungkin kita sering mendengar tentang kasus peretasan, penipuan online, atau pencurian data, dan bertanya-tanya, “Bagaimana polisi atau penegak […]

Deepfake: Teknologi Canggih yang Bisa Menipu Mata dan Telinga

Dalam beberapa tahun terakhir, teknologi deepfake telah menjadi salah satu inovasi paling revolusioner namun kontroversial di dunia digital. Menggunakan kecerdasan buatan (AI), teknologi ini mampu menciptakan video, audio, atau gambar palsu yang sangat realistis hingga nyaris mustahil untuk dibedakan dari aslinya. Dengan kemampuan untuk meniru wajah, suara, dan gerakan seseorang secara akurat, deepfake menjadi alat […]

Apa Itu Ransomware-as-a-Service dan Mengapa Ini Berbahaya?

Dalam beberapa tahun terakhir, ancaman siber mengalami evolusi yang sangat mengkhawatirkan. Salah satu bentuk paling berbahaya adalah Ransomware-as-a-Service (RaaS) . Model ini membuat serangan siber jadi lebih mudah dilakukan, bahkan oleh orang-orang tanpa keahlian teknis sekalipun. Tapi apa sebenarnya RaaS itu , bagaimana cara kerjanya, dan mengapa kita harus waspada? Mari kita bahas secara lengkap. […]

Mengenal Teknik Social Engineering: Ketika Hacker Tidak Butuh Kode

Saat mendengar kata “peretasan” atau “hacking,” banyak orang langsung membayangkan kode rumit dan layar hitam penuh teks berwarna hijau, seperti adegan dalam film fiksi ilmiah. Namun, kenyataannya tidak semua hacker bekerja dengan cara teknis yang kompleks; beberapa justru mengandalkan metode yang lebih sederhana namun sama efektifnya. Salah satu pendekatan tersebut adalah Social Engineering , yaitu […]

Surface Web, Deep Web, dan Dark Web: Apa Bedanya?

Kebanyakan dari kita menjelajahi internet setiap hari—mencari informasi di Google, membuka media sosial, streaming video, atau belanja online. Namun, tahukah kamu bahwa apa yang kita akses itu hanyalah permukaan kecil dari keseluruhan dunia internet? Internet sebenarnya mirip dengan sebuah gunungan es raksasa. Bagian yang terlihat di atas permukaan hanya sebagian kecil, sedangkan sisanya tersembunyi di […]