Man-in-the-Middle Attack: Cara Kerja dan Strategi Pencegahannya

Dalam dunia digital yang semakin terkoneksi, keamanan data menjadi prioritas utama bagi individu dan perusahaan. Salah satu ancaman yang sering terjadi dalam komunikasi online adalah Man-in-the-Middle Attack (MitM). Serangan ini memungkinkan peretas menyusup di antara komunikasi dua pihak tanpa sepengetahuan mereka, mencuri atau bahkan memanipulasi informasi yang dikirimkan. Serangan MitM dapat berdampak serius pada keamanan informasi, mulai dari pencurian data pribadi, akses tidak sah ke akun keuangan, hingga pemalsuan transaksi bisnis. Dalam artikel ini, kita akan membahas bagaimana serangan MitM bekerja, berbagai jenis serangan yang termasuk dalam kategori ini, serta strategi efektif untuk mencegahnya.

1. Apa Itu Man-in-the-Middle Attack?

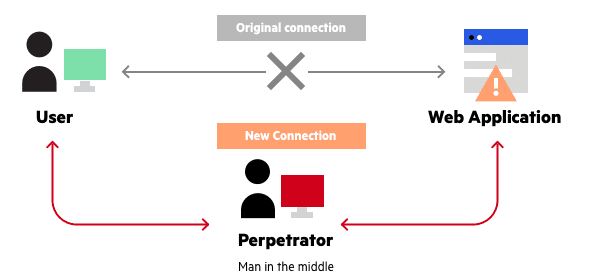

Man-in-the-Middle Attack adalah bentuk serangan siber di mana seorang peretas menyusup di antara dua pihak yang sedang berkomunikasi, dengan tujuan untuk mencegat, mengubah, atau mencuri informasi yang dikirimkan. Pihak yang diserang tetap merasa aman karena mereka tidak mengetahui bahwa ada penyusup di tengah komunikasi mereka. Serangan ini biasanya terjadi di jaringan yang tidak aman, seperti Wi-Fi publik, atau melalui metode yang lebih kompleks seperti pemalsuan sertifikat digital. Dengan semakin canggihnya teknik peretasan, serangan MitM kini dapat dilakukan melalui berbagai vektor, termasuk aplikasi mobile, perangkat IoT, dan sistem cloud computing.

2. Bagaimana Serangan MitM Bekerja?

Secara umum, serangan Man-in-the-Middle bekerja dengan cara berikut:

- Intersepsi Komunikasi Penyerang pertama-tama mengintersep komunikasi antara dua pihak tanpa sepengetahuan mereka. Ini bisa dilakukan dengan berbagai cara, seperti:

- Menyusup ke Jaringan Wi-Fi Umum : Penyerang dapat membuat hotspot Wi-Fi palsu (rogue access point) atau menggunakan jaringan Wi-Fi publik yang tidak aman untuk mengintersep lalu lintas pengguna.

- Hijacking Sesi : Penyerang dapat mencuri sesi pengguna yang sedang aktif (contohnya melalui cookie sesi) untuk masuk ke akun pengguna tanpa perlu mengetahui kredensial mereka.

- Pemantauan atau Manipulasi Data Setelah berhasil mengintersep komunikasi, penyerang dapat:

- Membaca Data : Mengakses informasi yang dikirimkan oleh pengguna, seperti email, pesan teks, atau formulir login.

- Memodifikasi Data : Mengubah isi pesan atau permintaan sebelum diteruskan ke penerima. Misalnya, penyerang dapat mengubah jumlah transfer uang dalam transaksi perbankan online.

- Menyisipkan Malware : Penyerang dapat menyuntikkan malware ke dalam aliran data untuk menginfeksi perangkat target.

- Eksploitasi Data Data yang telah dicuri atau dimanipulasi kemudian dieksploitasi untuk berbagai tujuan, seperti:

- Pencurian Identitas : Menggunakan kredensial login untuk mengakses akun penting milik korban.

- Penipuan Keuangan : Mengalihkan dana dari rekening bank korban ke akun penyerang.

- Penyebaran Informasi Palsu : Menyebarkan berita palsu atau informasi menyesatkan atas nama korban.

- Spionase : Mengumpulkan data sensitif untuk kepentingan kompetitor atau negara lain.

Berikut adalah beberapa teknik umum yang digunakan oleh penyerang untuk menjalankan serangan MitM:

1. Packet Sniffing

- Cara Kerja : Penyerang menggunakan alat seperti Wireshark atau tcpdump untuk menganalisis lalu lintas jaringan. Alat ini dapat “mengendus” paket data yang melewati jaringan dan mengekstrak informasi sensitif seperti username, password, atau nomor kartu kredit jika data tersebut tidak terenkripsi.

- Contoh Penggunaan : Di jaringan Wi-Fi publik, penyerang dapat dengan mudah mengendus lalu lintas HTTP yang tidak terenkripsi untuk mencuri data pengguna.

2. SSL Stripping

- Cara Kerja : Penyerang menurunkan koneksi HTTPS (aman) menjadi HTTP (tidak aman) sehingga data yang dikirimkan tidak terenkripsi. Hal ini memungkinkan penyerang untuk membaca atau memodifikasi data yang ditransmisikan.

- Contoh Penggunaan : Saat pengguna mencoba mengakses situs web perbankan (HTTPS), penyerang mengarahkan mereka ke versi HTTP situs tersebut, sehingga semua data yang dimasukkan (seperti username dan password) dapat langsung dibaca oleh penyerang.

3. DNS Spoofing (DNS Hijacking)

- Cara Kerja : Penyerang memanipulasi sistem DNS (Domain Name System) untuk mengarahkan pengguna ke situs web palsu yang terlihat identik dengan situs aslinya. Situs palsu ini dirancang untuk mencuri data sensitif pengguna.

- Contoh Penggunaan : Ketika pengguna mencoba mengunjungi situs perbankan (misalnya www.bank.com ), penyerang mengarahkan mereka ke situs palsu (misalnya www.b4nk.com ) yang dirancang untuk mencuri kredensial login.

4. ARP Spoofing (ARP Poisoning)

- Cara Kerja : Penyerang memanfaatkan protokol ARP (Address Resolution Protocol) untuk menipu perangkat dalam jaringan lokal agar mengirimkan lalu lintas mereka melalui perangkat penyerang. Dengan cara ini, penyerang dapat memantau atau memodifikasi semua data yang dikirimkan.

- Contoh Penggunaan : Di jaringan lokal (LAN), penyerang dapat menyamar sebagai gateway router dan mengarahkan semua lalu lintas jaringan melalui perangkat mereka untuk mencuri data.

5. Session Hijacking

- Cara Kerja : Penyerang mencuri sesi aktif pengguna (misalnya melalui cookie sesi) untuk masuk ke akun pengguna tanpa perlu mengetahui kredensial mereka.

- Contoh Penggunaan : Setelah pengguna masuk ke akun media sosial mereka, penyerang mencuri cookie sesi melalui jaringan Wi-Fi yang tidak aman dan menggunakannya untuk masuk ke akun tersebut tanpa memerlukan kata sandi.

6. Wi-Fi Eavesdropping

- Cara Kerja : Penyerang memantau aktivitas pengguna di jaringan Wi-Fi publik yang tidak aman. Jika pengguna mengakses situs web atau aplikasi yang tidak menggunakan enkripsi, penyerang dapat dengan mudah mencuri data mereka.

- Contoh Penggunaan : Di kafe atau bandara, penyerang dapat memantau aktivitas pengguna yang terhubung ke Wi-Fi publik dan mencuri informasi sensitif seperti login email atau detail pembelian online.

Baja Juga : Apa Itu Node-RED dan Kenapa Cocok untuk Proyek IoT Mahasiswa

3. Jenis-Jenis Man-in-the-Middle Attack

Serangan MitM memiliki berbagai bentuk, masing-masing dirancang untuk mengeksploitasi celah keamanan dalam komunikasi digital. Berikut adalah beberapa jenis serangan MitM yang umum beserta cara kerjanya dan dampaknya:

1. Wi-Fi Eavesdropping

Penjelasan Lebih Rinci:

Penyerang menciptakan jaringan Wi-Fi palsu (rogue access point) yang terlihat seperti jaringan asli, misalnya dengan nama yang mirip seperti “Free Public Wi-Fi” atau “Cafe Guest”. Jika korban terhubung ke jaringan ini, semua aktivitas online mereka dapat dimonitor oleh penyerang.

- Cara Kerja :

- Penyerang menggunakan perangkat seperti laptop atau smartphone untuk membuat hotspot palsu.

- Korban secara tidak sadar terhubung ke jaringan tersebut karena mengira itu adalah jaringan publik yang aman.

- Semua lalu lintas data yang melewati jaringan palsu ini dapat diintersep, termasuk username, password, dan informasi kartu kredit.

- Dampak :

- Informasi sensitif dapat dicuri, seperti login akun bank atau email.

- Penyerang juga dapat menyisipkan malware ke dalam perangkat korban melalui jaringan palsu ini.

- Pencegahan :

- Hindari menghubungkan perangkat ke jaringan Wi-Fi publik yang tidak dikenal.

- Gunakan Virtual Private Network (VPN) untuk mengenkripsi lalu lintas data saat menggunakan Wi-Fi publik.

2. Session Hijacking

Penjelasan Lebih Rinci:

Serangan ini terjadi ketika penyerang mencuri sesi aktif pengguna dengan mengganti atau mencuri token sesi (misalnya cookie sesi) yang digunakan untuk tetap masuk ke layanan tertentu.

- Cara Kerja :

- Penyerang memantau lalu lintas jaringan untuk mencuri cookie sesi yang dikirimkan antara browser pengguna dan server.

- Setelah mendapatkan cookie sesi, penyerang dapat menggunakan cookie tersebut untuk masuk ke akun pengguna tanpa perlu mengetahui kredensial login.

- Dampak :

- Penyerang dapat mengambil alih akun pengguna, seperti media sosial, email, atau akun perbankan.

- Data pribadi dapat dicuri atau disalahgunakan untuk tindakan ilegal lainnya.

- Pencegahan :

- Gunakan autentikasi dua faktor (2FA) untuk menambahkan lapisan keamanan tambahan.

- Pastikan situs web menggunakan protokol HTTPS untuk mengamankan transmisi cookie sesi.

3. IP Spoofing

Penjelasan Lebih Rinci:

Penyerang memalsukan alamat IP mereka sehingga korban percaya bahwa mereka sedang berkomunikasi dengan pihak yang sah, padahal sebenarnya mereka berbicara dengan penyerang.

- Cara Kerja :

- Penyerang mengubah alamat IP sumber pada paket data sehingga tampak berasal dari sumber yang dipercaya.

- Korban kemudian mengirimkan data ke alamat IP palsu tersebut, yang sebenarnya dikendalikan oleh penyerang.

- Dampak :

- Penyerang dapat mencuri data sensitif, seperti informasi login atau detail transaksi.

- Serangan ini juga dapat digunakan untuk menyusup ke dalam jaringan internal organisasi.

- Pencegahan :

- Implementasikan firewall yang dapat mendeteksi aktivitas mencurigakan seperti IP spoofing.

- Gunakan enkripsi end-to-end untuk melindungi data dari intersepsi.

4. DNS Spoofing (DNS Hijacking)

Penjelasan Lebih Rinci:

Serangan ini mengubah entri DNS (Domain Name System) sehingga pengguna diarahkan ke situs palsu yang dirancang untuk mencuri informasi sensitif.

- Cara Kerja :

- Penyerang memodifikasi server DNS atau menyusup ke cache DNS untuk mengganti alamat IP situs web asli dengan alamat IP situs palsu.

- Ketika korban mencoba mengunjungi situs web tertentu (misalnya bank.com), mereka malah diarahkan ke situs palsu yang terlihat identik dengan situs asli.

- Dampak :

- Pengguna dapat memasukkan kredensial login atau informasi kartu kredit di situs palsu tersebut, yang kemudian dicuri oleh penyerang.

- Situs palsu ini juga dapat menyebarkan malware atau phishing.

- Pencegahan :

- Gunakan DNS yang aman seperti DNS over HTTPS (DoH) atau DNSSEC untuk melindungi dari manipulasi DNS.

- Selalu verifikasi URL situs web sebelum memasukkan informasi sensitif.

5. HTTPS Stripping

Penjelasan Lebih Rinci:

Penyerang memaksa koneksi yang seharusnya menggunakan HTTPS (aman) menjadi HTTP (tidak terenkripsi), sehingga data dapat dengan mudah disadap.

- Cara Kerja :

- Penyerang mengintersep permintaan HTTPS dari pengguna dan menggantinya dengan permintaan HTTP.

- Situs web yang dikunjungi kemudian merespons dengan data yang tidak terenkripsi, yang dapat dibaca oleh penyerang.

- Dampak :

- Data yang dikirimkan, seperti username, password, atau informasi kartu kredit, dapat dibaca dalam format teks biasa.

- Penyerang juga dapat memodifikasi konten halaman web untuk menyisipkan malware atau phishing.

- Pencegahan :

- Pastikan selalu menggunakan situs web dengan protokol HTTPS.

- Aktifkan fitur HSTS (HTTP Strict Transport Security) di browser untuk memastikan koneksi tetap aman.

6. Email Hijacking

Penjelasan Lebih Rinci:

Serangan ini terjadi ketika peretas menyusup ke komunikasi email antara dua pihak, misalnya dalam transaksi keuangan, untuk mengubah detail pembayaran atau menyebarkan malware.

- Cara Kerja :

- Penyerang membajak akun email salah satu pihak, misalnya dengan mencuri kredensial login melalui phishing.

- Penyerang kemudian memantau percakapan email dan mengubah detail penting, seperti nomor rekening bank untuk transaksi.

- Dampak :

- Dana dapat dialihkan ke akun penyerang dalam transaksi keuangan.

- Malware dapat disebarkan melalui lampiran email atau tautan yang dimodifikasi.

- Pencegahan :

- Gunakan autentikasi dua faktor (2FA) untuk melindungi akun email.

- Verifikasi ulang detail penting, seperti nomor rekening bank, melalui saluran komunikasi lain sebelum melakukan transaksi.

4. Cara Mencegah Man-in-the-Middle Attack

Untuk melindungi diri dari serangan MitM, ada beberapa langkah yang dapat diambil:

1. Gunakan Koneksi yang Aman

- Hindari menggunakan Wi-Fi publik yang tidak memiliki enkripsi.

- Gunakan VPN (Virtual Private Network) untuk mengenkripsi lalu lintas data Anda.

- Pastikan jaringan Wi-Fi pribadi memiliki enkripsi WPA3 atau minimal WPA2.

2. Verifikasi Keamanan Situs Web

- Pastikan situs yang Anda kunjungi menggunakan HTTPS.

- Jangan pernah memasukkan informasi sensitif di situs yang tidak memiliki sertifikat keamanan.

3. Gunakan Otentikasi Dua Faktor (2FA)

- 2FA menambah lapisan keamanan tambahan yang membuat peretas sulit mengambil alih akun meskipun mereka mencuri kredensial login Anda.

4. Hindari Mengklik Link Mencurigakan

- Jangan sembarangan mengklik tautan atau membuka lampiran dari email yang mencurigakan.

- Waspadai situs web phishing yang meniru situs resmi.

5. Perbarui Perangkat Lunak Secara Rutin

- Pastikan sistem operasi, browser, dan aplikasi Anda selalu diperbarui untuk menghindari eksploitasi celah keamanan.

- Gunakan perangkat lunak keamanan seperti antivirus dan firewall yang diperbarui secara berkala.

6. Gunakan DNS yang Aman

- Gunakan penyedia DNS yang terpercaya seperti Google DNS atau Cloudflare untuk menghindari serangan DNS spoofing.

- Aktifkan DNS-over-HTTPS (DoH) atau DNS-over-TLS (DoT) untuk perlindungan tambahan.

7. Pasang Sertifikat SSL/TLS pada Situs Web Anda

- Jika Anda memiliki situs web, pastikan telah menggunakan sertifikat SSL/TLS untuk melindungi komunikasi pengguna Anda.

- Gunakan HSTS (HTTP Strict Transport Security) untuk memaksa koneksi aman ke situs Anda.

8. Gunakan Software Security Monitoring

- Implementasikan sistem deteksi intrusi (IDS) dan sistem pencegahan intrusi (IPS) untuk memantau aktivitas mencurigakan.

- Gunakan SIEM (Security Information and Event Management) untuk mendeteksi anomali dalam lalu lintas jaringan.

Kesimpulan

Man-in-the-Middle Attack adalah ancaman siber yang dapat menyebabkan pencurian data, manipulasi komunikasi, dan kerugian finansial. Serangan ini dapat dicegah dengan menerapkan keamanan jaringan yang baik, menggunakan enkripsi yang kuat, serta selalu berhati-hati dalam berkomunikasi secara digital. Dengan menerapkan langkah-langkah pencegahan yang telah dibahas, Anda dapat mengurangi risiko menjadi korban serangan MitM dan menjaga keamanan data serta privasi Anda di dunia maya.