Teknologi Cyber Security

Dengan pertumbuhan pesat di Internet, keamanan cyber telah menjadi perhatian utama bagi organisasi di seluruh dunia. Fakta bahwa informasi dan alat & teknologi yang diperlukan untuk menembus keamanan jaringan organisasi korporat tersedia luas telah meningkatkan kekhawatiran keamanan tersebut.

Hari ini, masalah mendasar adalah bahwa sebagian besar teknologi keamanan bertujuan untuk mencegah penyerang masuk, dan ketika itu gagal, pertahanan telah gagal. Setiap organisasi yang menggunakan internet memerlukan teknologi keamanan untuk mencakup tiga jenis kontrol utama – preventif, detektif, dan korektif serta memberikan audit dan pelaporan. Sebagian besar keamanan didasarkan pada salah satu dari jenis ini: sesuatu yang kita miliki (seperti kunci atau kartu ID), sesuatu yang kita ketahui (seperti PIN atau kata sandi), atau sesuatu yang kita adalah (seperti sidik jari).

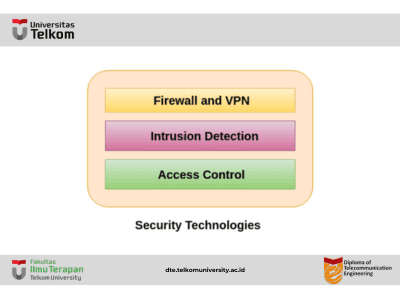

Beberapa teknologi keamanan penting yang digunakan dalam keamanan cyber dijelaskan di bawah ini-

Firewall

Firewall adalah sistem keamanan jaringan komputer yang dirancang untuk mencegah akses yang tidak sah ke atau dari jaringan pribadi. Ini dapat diimplementasikan sebagai perangkat keras, perangkat lunak, atau kombinasi keduanya. Firewall digunakan untuk mencegah pengguna Internet yang tidak sah mengakses jaringan pribadi yang terhubung ke Internet. Semua pesan yang masuk atau keluar dari intranet melewati firewall. Firewall memeriksa setiap pesan dan memblokir yang tidak memenuhi kriteria keamanan yang ditentukan.

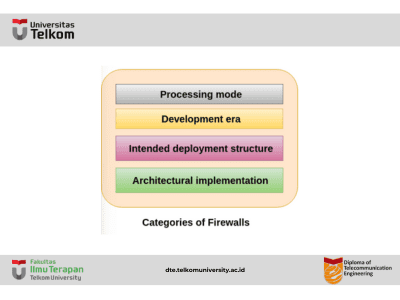

Kategori Firewall

Firewall dapat dikategorikan menjadi jenis-jenis berikut-

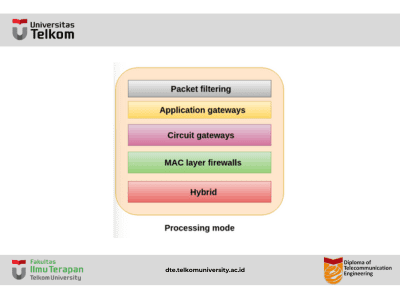

1. Mode pemrosesan:

Lima mode pemrosesan yang dapat dikategorikan firewall adalah-

Packet Filtering

Firewall filtering paket memeriksa informasi header dari paket data yang masuk ke dalam jaringan. Firewall ini diinstal pada jaringan TCP/IP dan menentukan apakah akan meneruskannya ke koneksi jaringan berikutnya atau menjatuhkan paket berdasarkan aturan yang diprogram dalam firewall. Ini memindai paket data jaringan mencari pelanggaran aturan database firewall. Sebagian besar firewall sering didasarkan pada kombinasi:

- Alamat sumber dan tujuan Internet Protocol (IP).

- Arah (masuk atau keluar).

- Permintaan port sumber dan tujuan Transmission Control Protocol (TCP) atau User Datagram Protocol (UDP).

Firewall filtering paket dapat dikategorikan menjadi tiga jenis-

- Filter statis: Administrator sistem menetapkan aturan untuk firewall. Aturan penyaringan ini mengatur bagaimana firewall memutuskan paket mana yang diizinkan dan mana yang ditolak yang dikembangkan dan diinstal.

- Filter dinamis: Ini memungkinkan firewall untuk menetapkan beberapa aturan untuk dirinya sendiri, seperti menjatuhkan paket dari alamat yang mengirim banyak paket buruk.

- Inspeksi berdasarkan status: Firewall berstatus menyimpan catatan setiap koneksi jaringan antara sistem internal dan eksternal menggunakan tabel status.

Gerbang aplikasi

Ini adalah firewall proxy yang sering diinstal pada komputer yang didedikasikan untuk menyediakan keamanan jaringan. Firewall proxy ini bertindak sebagai perantara antara peminta dan perangkat yang dilindungi. Firewall proxy ini menyaring lalu lintas node masuk ke spesifikasi tertentu yang berarti hanya data aplikasi jaringan yang ditransmisikan yang disaring. Aplikasi jaringan tersebut meliputi FTP, Telnet, Real Time Streaming Protocol (RTSP), BitTorrent, dll.

Gerbang sirkuit

Gerbang level sirkuit adalah firewall yang beroperasi di lapisan transportasi. Ini menyediakan keamanan koneksi UDP dan TCP yang berarti dapat merakit, memeriksa, atau memblokir semua paket dalam koneksi TCP atau UDP. Ini bekerja antara lapisan transportasi dan lapisan aplikasi seperti lapisan sesi. Berbeda dengan gerbang aplikasi, ini memantau penanganan paket data TCP dan pemenuhan sesi aturan dan kebijakan firewall. Ini juga dapat berfungsi sebagai Jaringan Pribadi Virtual (VPN) melalui Internet dengan melakukan enkripsi dari firewall ke firewall.

Firewall lapisan MAC

Firewall ini dirancang untuk beroperasi di lapisan kontrol akses media model OSI. Ini dapat mempertimbangkan identitas komputer host tertentu dalam keputusan penyaringannya. Alamat MAC komputer host tertentu terhubung ke entri daftar kontrol akses (ACL). Entri ini mengidentifikasi jenis paket tertentu yang dapat dikirim ke setiap host dan semua lalu lintas lainnya diblokir. Ini juga akan memeriksa alamat MAC peminta untuk menentukan apakah perangkat yang digunakan dapat membuat koneksi diotorisasi untuk mengakses data atau tidak.

Hybrid firewalls

Ini adalah jenis firewall yang menggabungkan fitur dari empat jenis firewall lainnya. Ini adalah elemen dari penyaringan paket dan layanan proxy, atau penyaringan paket dan gerbang sirkuit.

2. Era Pengembangan:

Firewall dapat dikategorikan berdasarkan jenis generasi. Ini adalah-

- Generasi Pertama

- Generasi Kedua

- Generasi Ketiga

- Generasi Keempat

- Generasi Kelima

Generasi Pertama:

Generasi firewall pertama dilengkapi dengan firewall penyaringan paket statis. Filter paket statis adalah bentuk perlindungan firewall yang paling sederhana dan murah. Pada generasi ini, setiap paket yang masuk dan keluar dari jaringan diperiksa dan akan dilewati atau ditolak tergantung pada aturan yang ditentukan pengguna. Keamanan ini bisa dibandingkan dengan penjaga klub yang hanya mengizinkan orang di atas usia 21 tahun masuk dan yang di bawah 21 tahun akan ditolak.

Generasi Kedua:

Generasi firewall kedua dilengkapi dengan server level aplikasi atau proxy. Generasi firewall ini meningkatkan tingkat keamanan antara jaringan yang dipercayai dan tidak dipercayai. Firewall level aplikasi menggunakan perangkat lunak untuk menangkap koneksi untuk setiap IP dan melakukan pemeriksaan keamanan. Ini melibatkan layanan proxy yang bertindak sebagai antarmuka antara pengguna di jaringan internal yang dipercayai dan Internet. Setiap komputer berkomunikasi satu sama lain dengan melewati lalu lintas jaringan melalui program proxy. Program ini mengevaluasi data yang dikirim dari klien dan memutuskan mana yang akan dilanjutkan dan mana yang akan ditolak.

Generasi Ketiga:

Generasi firewall ketiga dilengkapi dengan firewall inspeksi berdasarkan status. Generasi firewall ini telah berkembang untuk memenuhi persyaratan utama yang diminta oleh jaringan korporat untuk meningkatkan keamanan sambil meminimalkan dampak pada kinerja jaringan. Kebutuhan firewall generasi ketiga akan lebih menuntut karena dukungan yang semakin berkembang untuk VPN, komunikasi nirkabel, dan perlindungan virus yang ditingkatkan. Hal paling menantang dari evolusi ini adalah menjaga kesederhanaan firewall (dan karenanya keberlanjutan dan keamanannya) tanpa mengorbankan fleksibilitas.

Generasi Keempat:

Generasi firewall keempat dilengkapi dengan firewall penyaringan paket dinamis. Firewall ini memonitor status koneksi aktif, dan berdasarkan informasi ini, menentukan paket jaringan mana yang diizinkan melewati firewall. Dengan mencatat informasi sesi seperti alamat IP dan nomor port, filter paket dinamis dapat menerapkan posisi keamanan yang jauh lebih ketat daripada filter paket statis.

Generasi Kelima:

Generasi firewall kelima dilengkapi dengan firewall kernel proxy. Firewall ini bekerja di bawah kernel Windows NT Executive. Proxy firewall ini beroperasi di lapisan aplikasi. Di sini, ketika sebuah paket tiba, sebuah tabel tumpukan virtual baru dibuat yang hanya berisi proxy protokol yang diperlukan untuk memeriksa paket tertentu. Paket-paket ini diselidiki di setiap lapisan tumpukan, yang melibatkan evaluasi header data link bersama dengan header jaringan, header transport, informasi lapisan sesi, dan data lapisan aplikasi. Firewall ini bekerja lebih cepat dari semua firewall level aplikasi karena semua evaluasi dilakukan di lapisan kernel dan bukan di lapisan lebih tinggi dari sistem operasi.

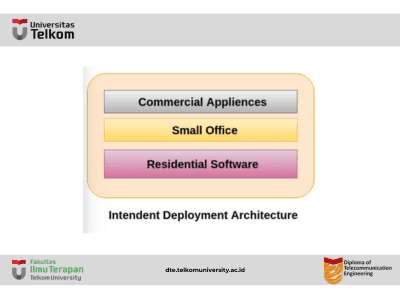

3. Struktur Penyusunan yang Dimaksud:

Firewall juga dapat dikategorikan berdasarkan struktur. Ini adalah-

Alat Komersial

Ini berjalan pada sistem operasi kustom. Sistem firewall ini terdiri dari perangkat lunak aplikasi firewall yang berjalan pada komputer umum. Ini dirancang untuk memberikan perlindungan bagi jaringan bisnis skala menengah hingga besar. Sebagian besar firewall komersial cukup kompleks dan sering memerlukan pelatihan khusus dan sertifikasi untuk memanfaatkan fitur-fiturnya sepenuhnya.

Kantor Kecil Rumah Kecil

Firewall SOHO dirancang untuk jaringan kantor kecil atau rumah yang memerlukan perlindungan dari ancaman keamanan Internet. Firewall untuk SOHO (Small Office Home Office) adalah garis pertahanan pertama dan memainkan peran penting dalam strategi keamanan keseluruhan. Firewall SOHO memiliki sumber daya terbatas sehingga produk firewall yang mereka implementasikan harus relatif mudah digunakan dan dipelihara, serta hemat biaya. Firewall ini menghubungkan jaringan area lokal pengguna atau sistem komputer tertentu dengan perangkat penghubung internet.

Perangkat Lunak Perumahan

Perangkat lunak firewall kelas perumahan diinstal langsung pada sistem pengguna. Beberapa aplikasi ini menggabungkan layanan firewall dengan perlindungan lain seperti antivirus atau deteksi intrusi. Ada batasan pada tingkat konfigurabilitas dan perlindungan yang dapat diberikan firewall perangkat lunak.

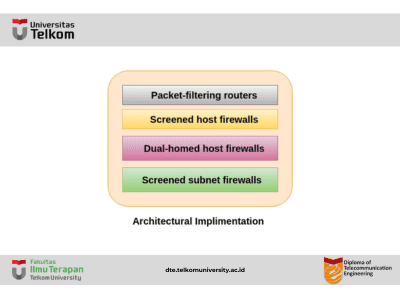

4. Implementasi Arsitektur

Konfigurasi firewall yang paling baik untuk suatu organisasi tergantung pada tiga faktor: tujuan jaringan, kemampuan organisasi untuk mengembangkan dan menerapkan arsitektur, dan anggaran yang tersedia untuk fungsi tersebut.

Ada empat implementasi arsitektur umum firewall:

Router penyaringan paket

Firewall penyaringan paket digunakan untuk mengontrol akses jaringan dengan memantau paket yang keluar masuk. Ini memungkinkan mereka untuk dilewati atau dihentikan berdasarkan alamat IP sumber dan tujuan, protokol, dan port. Selama komunikasi, sebuah node mengirimkan sebuah paket; paket ini disaring dan dicocokkan dengan aturan dan kebijakan yang telah ditentukan sebelumnya. Setelah cocok, paket dianggap aman dan diverifikasi dan dapat diterima jika tidak, maka akan diblokir.

Screened host firewalls

Arsitektur firewall ini menggabungkan router penyaringan paket dengan firewall terpisah dan khusus. Gerbang aplikasi hanya membutuhkan satu antarmuka jaringan. Ini memungkinkan router untuk memfilter paket berbahaya agar tidak sampai ke gerbang aplikasi internal dan sistem situs.

Firewall host dua-sisi

Arsitektur jaringan untuk firewall host dua-sisi adalah sederhana. Arsitektur ini dibangun di sekitar komputer host dua-sisi, komputer yang memiliki setidaknya dua NIC. Satu NIC terhubung dengan jaringan eksternal, dan yang lainnya terhubung dengan jaringan internal yang memberikan lapisan perlindungan tambahan. Dengan NIC ini, semua lalu lintas harus melewati firewall untuk bergerak antara jaringan internal dan eksternal.

Implementasi arsitektur ini sering menggunakan NAT. NAT adalah metode pemetaan alamat IP yang ditugaskan ke rentang khusus alamat IP internal yang tidak dapat diarahkan, sehingga menciptakan penghalang lain terhadap intrusi dari penyerang eksternal.

Screened Subnet Firewalls

Arsitektur ini menambahkan lapisan tambahan (jaringan perbatasan) keamanan terhadap arsitektur host terpal dengan menambahkan jaringan perbatasan yang lebih memisahkan jaringan internal dari Internet. Dalam arsitektur ini, ada dua router penyaringan yang terhubung dengan jaringan perbatasan. Satu router duduk di antara jaringan perbatasan dan jaringan internal, dan router lainnya duduk di antara jaringan perbatasan dan jaringan eksternal. Untuk meretas jaringan internal, seorang penyerang harus melewati kedua router tersebut. Tidak ada titik yang rentan tunggal yang akan membahayakan jaringan internal.

VPNs

VPN adalah singkatan dari virtual private network. Ini adalah teknologi yang menciptakan koneksi aman dan terenkripsi di Internet dari suatu perangkat ke suatu jaringan. Jenis koneksi ini membantu memastikan data sensitif kita ditransmisikan dengan aman. Ini mencegah koneksi kita disadap lalu lintas jaringan dan memungkinkan pengguna untuk mengakses jaringan pribadi secara aman. Teknologi ini banyak digunakan dalam lingkungan perusahaan.

VPN bekerja sama dengan firewall seperti firewall melindungi data lokal pada perangkat sedangkan VPN melindungi data online. Untuk memastikan komunikasi yang aman di internet, data melakukan perjalanan melalui terowongan aman, dan pengguna VPN menggunakan metode otentikasi untuk mendapatkan akses melalui server VPN. VPN digunakan oleh pengguna remote yang perlu mengakses sumber daya perusahaan, konsumen yang ingin mengunduh file, dan pelancong bisnis yang ingin mengakses situs yang dibatasi secara geografis.

Intrusion Detection System (IDS)

IDS adalah sistem keamanan yang memantau sistem komputer dan lalu lintas jaringan. Ini menganalisis lalu lintas untuk kemungkinan serangan musuh yang berasal dari luar dan juga untuk penyalahgunaan sistem atau serangan yang berasal dari dalam. Sebuah firewall melakukan pekerjaan penyaringan lalu lintas masuk dari internet, IDS dengan cara yang sama melengkapi keamanan firewall. Seperti halnya firewall melindungi data sensitif organisasi dari serangan jahat di internet, sistem deteksi intrusi memberi peringatan kepada administrator sistem jika seseorang mencoba meretas keamanan firewall dan mencoba mendapatkan akses pada jaringan mana pun di sisi tepercaya.

Sistem Deteksi Intrusi memiliki jenis yang berbeda untuk mendeteksi aktivitas yang mencurigakan-

- NIDS-

Ini adalah Sistem Deteksi Intrusi Jaringan yang memantau lalu lintas masuk dan keluar dari semua perangkat di jaringan.

- HIDS-

Ini adalah Sistem Deteksi Intrusi Host yang berjalan pada semua perangkat di jaringan dengan akses langsung ke internet dan jaringan internal perusahaan. Ini dapat mendeteksi paket jaringan aneh yang berasal dari dalam organisasi atau lalu lintas jahat yang tidak berhasil ditangkap oleh NIDS. HIDS juga dapat mengidentifikasi lalu lintas jahat yang berasal dari host itu sendiri.

- Sistem Deteksi Intrusi berbasis Tanda Tangan-

Ini adalah sistem deteksi yang mengacu pada deteksi serangan dengan mencari pola khusus, seperti urutan byte dalam lalu lintas jaringan, atau urutan instruksi jahat yang dikenal digunakan oleh malware. IDS ini berasal dari perangkat lunak antivirus yang dapat dengan mudah mendeteksi serangan yang dikenal. Dalam terminologi ini, tidak mungkin mendeteksi serangan baru, untuk yang tidak ada pola yang tersedia.

- Sistem Deteksi Intrusi berbasis Anomali-

Sistem deteksi ini utamanya diperkenalkan untuk mendeteksi serangan yang tidak diketahui karena perkembangan cepat dari malware. Ini memberi peringatan kepada administrator terhadap aktivitas yang berpotensi berbahaya. Ini memantau lalu lintas jaringan dan membandingkannya dengan baseline yang sudah ditetapkan. Ini menentukan apa yang dianggap normal untuk jaringan dengan memperhatikan bandwidth, protokol, port, dan perangkat lainnya.

Kontrol Akses

Kontrol akses adalah proses pemilihan akses yang ketat ke suatu sistem. Ini adalah konsep keamanan untuk meminimalkan risiko akses tidak sah ke bisnis atau organisasi. Dalam hal ini, pengguna diberikan izin akses dan hak istimewa tertentu ke suatu sistem dan sumber daya. Di sini, pengguna harus memberikan kredensial untuk diberikan akses ke suatu sistem. Kredensial ini datang dalam berbagai bentuk seperti kata sandi, kartu kunci, pembacaan biometrik, dll. Kontrol akses memastikan teknologi keamanan dan kebijakan kontrol akses untuk melindungi informasi rahasia seperti data pelanggan.

Kontrol akses dapat dikategorikan menjadi dua jenis-

- Kontrol Akses Fisik

- Kontrol Akses Logis

Kontrol Akses Fisik- Jenis kontrol akses ini membatasi akses ke gedung, ruangan, kampus, dan aset TI fisik.

Kontrol Akses Logis- Jenis kontrol akses ini membatasi koneksi ke jaringan komputer, file sistem, dan data.

Metode yang lebih aman untuk kontrol akses melibatkan otentikasi dua faktor. Faktor pertama adalah bahwa pengguna yang ingin mengakses suatu sistem harus menunjukkan kredensial dan faktor kedua bisa menjadi kode akses, kata sandi, dan pembacaan biometrik.

Kontrol akses terdiri dari dua komponen utama: otorisasi dan otentikasi. Otentikasi adalah proses yang memverifikasi bahwa seseorang mengklaim untuk diberikan akses sedangkan otorisasi menyediakan informasi apakah seorang pengguna harus diizinkan untuk mendapatkan akses ke suatu sistem atau ditolak.

//TC