Zero Trust Architecture: Konsep Keamanan Jaringan Modern

Di era digital yang semakin kompleks ini, lanskap ancaman siber terus berevolusi dengan kecepatan yang mengkhawatirkan. Perusahaan tidak lagi dapat mengandalkan model keamanan tradisional yang berasumsi bahwa semua yang berada di dalam “perimeter” jaringan adalah aman dan dapat dipercaya. Serangan phishing, malware, ransomware, dan insiden pelanggaran data yang didorong oleh ancaman internal (orang dalam) telah menunjukkan bahwa perimeter tradisional tidak lagi cukup. Paradigma keamanan harus bergeser dari model “percaya, lalu verifikasi” menjadi “jangan pernah percaya, selalu verifikasi”. Inilah inti dari Zero Trust Architecture (ZTA), sebuah pendekatan keamanan jaringan modern yang merevolusi cara organisasi melindungi aset-aset krusial mereka.

Zero Trust bukan hanya sekadar produk atau teknologi tunggal, melainkan sebuah filosofi keamanan komprehensif yang mengubah cara kita memandang akses dan kepercayaan dalam lingkungan digital. Artikel ini akan membongkar secara mendalam apa itu Zero Trust Architecture, prinsip-prinsip intinya, bagaimana cara kerjanya, komponen-komponen utama yang membentuknya, dan mengapa konsep ini menjadi keharusan bagi organisasi di tengah ancaman siber yang terus meningkat. Mari kita selami fondasi keamanan jaringan masa depan.

Memahami Keterbatasan Model Keamanan Tradisional

Sebelum memahami Zero Trust, penting untuk mengerti mengapa model keamanan tradisional yang berbasis perimeter sudah tidak lagi efektif:

- Model “Benteng dan Parit”: Keamanan tradisional seringkali diibaratkan sebagai benteng yang kuat dengan parit di sekelilingnya. Begitu seseorang berada di dalam benteng, mereka secara implisit dipercaya dan memiliki akses yang luas.

- Asumsi Kepercayaan Internal: Model ini berasumsi bahwa siapa pun atau apa pun di dalam jaringan internal adalah tepercaya. Ini adalah celah keamanan yang besar.

- Ancaman Internal: Ancaman dapat datang dari dalam (misalnya, karyawan yang tidak puas, kredensial yang dicuri, atau malware yang berhasil melewati firewall awal). Begitu penyerang berada di dalam perimeter, mereka dapat bergerak lateral dengan bebas.

- Perimeter yang Kabur: Dengan adopsi cloud computing, perangkat seluler, dan work-from-anywhere, batas-batas jaringan tradisional menjadi sangat kabur atau bahkan tidak ada. Data dan aplikasi tersebar di mana-mana, membuat perimeter sulit dipertahankan.

Serangan modern seringkali menargetkan celah dalam asumsi kepercayaan ini. Sekali penyerang berhasil menembus perimeter, mereka dapat dengan mudah berpindah dari satu sistem ke sistem lain, mencari data sensitif, dan menyebabkan kerusakan besar. Inilah mengapa Zero Trust diperlukan.

Apa Itu Zero Trust Architecture? Filosofi dan Definisi

Di tengah lanskap ancaman siber yang terus berkembang dan semakin canggih, model keamanan jaringan tradisional yang mengandalkan “perimeter” (seperti benteng dengan dinding tebal) terbukti tidak lagi cukup. Perimeter ini mengasumsikan bahwa segala sesuatu di dalam jaringan adalah “aman” dan segala sesuatu di luar adalah “tidak aman”. Namun, dengan meningkatnya mobilitas karyawan, penggunaan aplikasi cloud, dan serangan insider (orang dalam), asumsi ini menjadi celah keamanan yang besar.

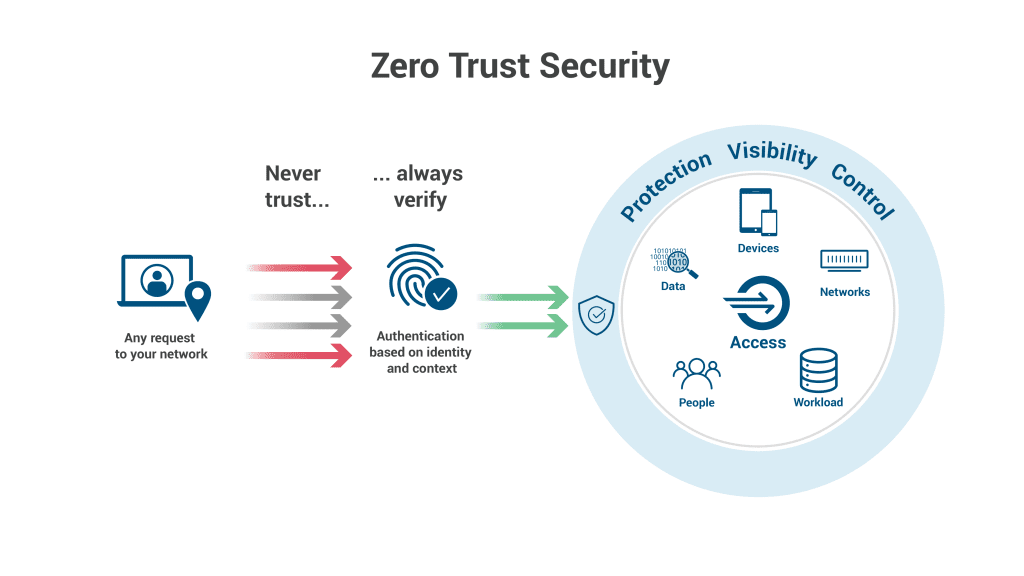

Di sinilah Zero Trust Architecture (ZTA) muncul sebagai pendekatan keamanan strategis yang revolusioner. ZTA berpusat pada prinsip fundamental: “jangan pernah percaya, selalu verifikasi” (never trust, always verify). Ini berarti bahwa tidak ada entitas (pengguna, perangkat, aplikasi, beban kerja, atau bahkan segmen jaringan internal) yang secara otomatis dipercaya, baik itu berada di dalam maupun di luar perimeter jaringan tradisional. Setiap permintaan akses harus diverifikasi secara ketat sebelum diberikan, seolah-olah permintaan itu datang dari jaringan yang tidak tepercaya.

Konsep Zero Trust pertama kali dipopulerkan oleh Forrester Research pada tahun 2010, sebagai respons terhadap kelemahan model keamanan berbasis perimeter. Sejak itu, Zero Trust telah menjadi fondasi bagi banyak strategi keamanan modern. NIST (National Institute of Standards and Technology), sebuah badan standar terkemuka di AS, telah menerbitkan panduan komprehensif (NIST SP 800-207) yang secara resmi mendefinisikan Zero Trust Architecture dan memberikan kerangka kerja untuk implementasinya.

Prinsip Inti Zero Trust

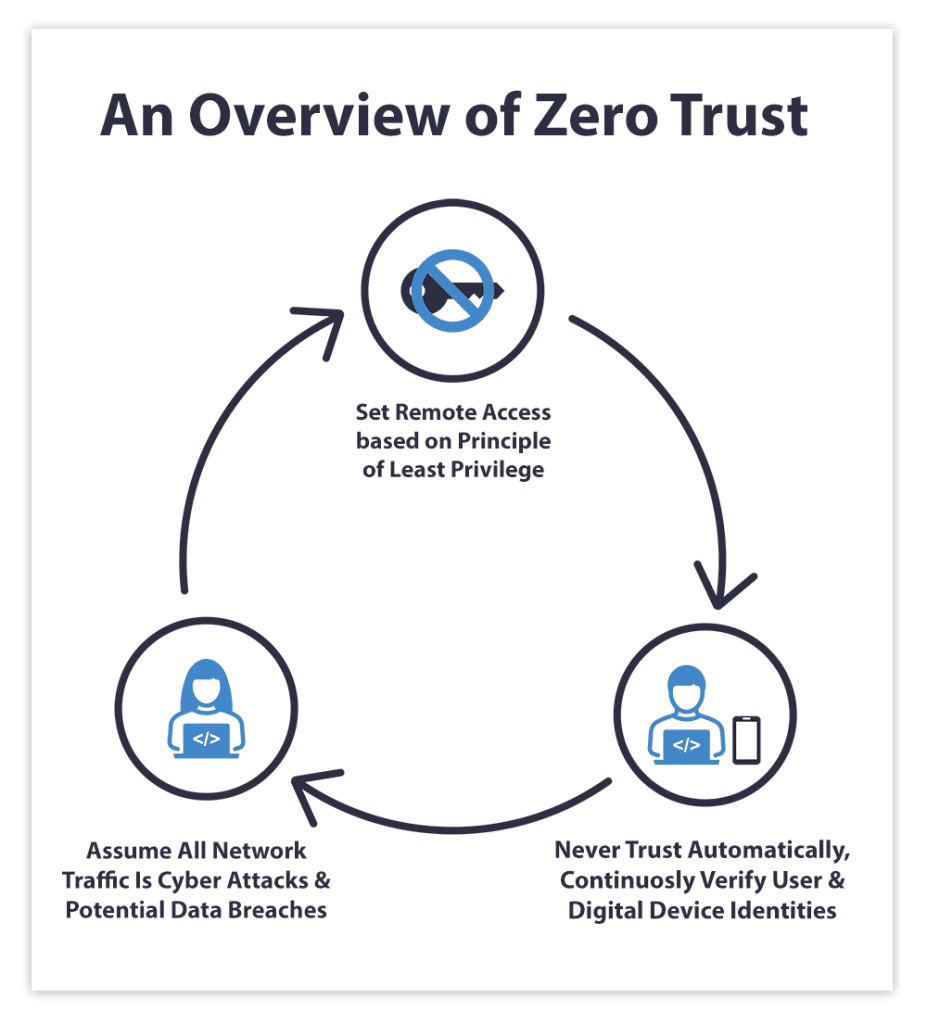

Filosofi “jangan pernah percaya, selalu verifikasi” ini diterjemahkan ke dalam beberapa prinsip inti yang memandu perancangan dan implementasi Zero Trust Architecture:

- Verifikasi Eksplisit (Explicit Verification):Ini adalah pilar utama Zero Trust. Semua akses harus diverifikasi secara eksplisit, tidak ada pengecualian. Identitas pengguna dan perangkat harus diotentikasi dan diotorisasi secara ketat sebelum akses diberikan, tidak peduli dari mana permintaan itu berasal (misalnya, bahkan jika dari komputer di dalam kantor).

- Identitas: Pengguna harus membuktikan siapa mereka. Ini melibatkan penggunaan Multifactor Authentication (MFA), di mana pengguna harus memberikan dua atau lebih faktor verifikasi (misalnya, kata sandi dan kode dari aplikasi authenticator atau sidik jari).

- Kesehatan Perangkat: Perangkat juga harus membuktikan kesehatannya. Apakah perangkat compliant dengan kebijakan keamanan (misalnya, memiliki patch terbaru, antivirus aktif, tidak terdeteksi malware)?

- Analisis Perilaku dan Penilaian Risiko: Sistem Zero Trust juga dapat menganalisis perilaku pengguna dan perangkat (misalnya, apakah lokasi login tidak biasa, apakah ada upaya akses ke data yang tidak relevan dengan peran).

- Gunakan Hak Akses Paling Rendah (Least Privilege):Prinsip ini menyatakan bahwa pengguna dan perangkat hanya diberikan hak akses minimum yang mutlak diperlukan untuk menyelesaikan tugas mereka, dan hanya untuk waktu yang dibutuhkan. Ini adalah antitesis dari model lama di mana pengguna mungkin memiliki akses default yang luas setelah melewati perimeter.

- Just-in-Time (JIT) Access: Akses diberikan hanya saat dibutuhkan, bukan sepanjang waktu. Misalnya, seorang administrator hanya mendapatkan hak akses penuh ke server selama 30 menit untuk melakukan tugas tertentu.

- Just-Enough-Access (JEA): Akses hanya diberikan ke sumber daya spesifik yang diperlukan, bukan ke seluruh segmen jaringan atau semua file dalam sebuah folder. Jika seorang karyawan hanya perlu melihat laporan, ia tidak diberikan akses untuk mengeditnya.

- Asumsikan Pelanggaran (Assume Breach):Ini adalah perubahan pola pikir yang fundamental. ZTA tidak lagi mengasumsikan bahwa “benteng” Anda tidak tertembus. Sebaliknya, selalu bertindak seolah-olah penyerang sudah ada di dalam jaringan. Ini adalah pertahanan mendalam.

- Segmentasi Jaringan Mikro (Micro-segmentation): Jaringan dipecah menjadi segmen-segmen kecil yang terisolasi. Jika satu segmen dikompromikan, penyerang tidak dapat dengan mudah bergerak secara lateral ke segmen lain.

- Pemantauan Terus-menerus: Lalu lintas jaringan dipantau secara konstan untuk mendeteksi anomali, perilaku mencurigakan, atau indikasi kompromi.

- Persiapan Respons Insiden: Organisasi harus selalu siap untuk menanggapi insiden keamanan dengan cepat, seolah-olah serangan sudah terjadi atau akan segera terjadi.

- Verifikasi Berkelanjutan (Continuous Verification):Kepercayaan bukanlah status statis. Kepercayaan tidak pernah diberikan secara permanen. Setiap permintaan akses diperlakukan sebagai baru, dan kepercayaan terus-menerus dievaluasi ulang berdasarkan konteks dinamis.

- Konteks Dinamis: Keputusan akses tidak hanya berdasarkan login awal, tetapi juga pada faktor-faktor yang berubah: lokasi perangkat (apakah tiba-tiba berpindah ke negara lain?), status keamanan perangkat (apakah ada malware yang baru terdeteksi?), waktu (apakah akses di luar jam kerja?), atau perubahan perilaku pengguna.

- Jika ada perubahan konteks yang mencurigakan, sistem dapat meminta verifikasi ulang (misalnya, MFA tambahan), membatasi akses, atau bahkan mencabut akses secara otomatis.

- Otomatisasi dan Orkestrasi (Automation and Orchestration):Mengingat kompleksitas verifikasi berkelanjutan dan penegakan kebijakan, memanfaatkan otomasi sangat krusial dalam Zero Trust.

- Respons Real-time: Sistem harus mampu secara otomatis memantau, mengelola, dan menanggapi ancaman atau perubahan konteks secara real-time tanpa intervensi manual yang lambat.

- Konsistensi Kebijakan: Otomasi membantu memastikan bahwa kebijakan keamanan diterapkan secara konsisten di seluruh lingkungan, terlepas dari skala atau kompleksitas.

- Analisis Konteks (Contextual Analysis):Keputusan akses yang cerdas dalam Zero Trust didasarkan pada sebanyak mungkin konteks yang relevan. Semakin banyak konteks yang dapat dianalisis, semakin akurat dan adaptif keputusan keamanan.

- Identitas Pengguna: Siapa yang mencoba mengakses?

- Status Perangkat: Apakah perangkat sehat dan sesuai kebijakan (compliant)?

- Lokasi: Di mana perangkat berada secara geografis atau jaringan?

- Jenis Aplikasi: Aplikasi apa yang ingin diakses? Apakah itu aplikasi cloud atau on-premise?

- Sensitivitas Data: Seberapa sensitif data atau sumber daya yang ingin diakses?

- Waktu dan Perilaku: Kapan akses diminta dan apakah perilaku ini sesuai dengan pola normal?

Dengan mengadopsi prinsip-prinsip ini, Zero Trust Architecture bertujuan untuk menciptakan lingkungan keamanan yang jauh lebih kuat dan adaptif, di mana setiap akses diverifikasi, setiap sumber daya dilindungi, dan setiap ancaman diasumsikan mungkin terjadi, terlepas dari lokasinya.

Bagaimana Zero Trust Bekerja? Komponen dan Mekanisme

Zero Trust Architecture bekerja dengan memberlakukan kontrol akses yang ketat pada setiap interaksi jaringan. Ini melibatkan berbagai komponen dan mekanisme yang bekerja sama:

- Gerbang Kebijakan (Policy Enforcement Point – PEP): Ini adalah komponen yang memberlakukan keputusan akses. PEP dapat berupa firewall, gateway API, identity and access management (IAM), atau perangkat lunak mikro-segmentasi. Setiap kali ada permintaan akses, PEP akan menahannya.

- Mesin Kebijakan (Policy Decision Point – PDP): Ini adalah “otak” dari arsitektur Zero Trust. PDP menerima permintaan akses dari PEP dan, berdasarkan kebijakan yang telah ditetapkan, memutuskan apakah akses harus diberikan atau tidak.

- Agen Kebijakan (Policy Administrator – PA): Ini adalah komponen yang menyiapkan dan memperbarui kebijakan yang digunakan oleh PDP. PA juga bertanggung jawab untuk mengintegrasikan berbagai sumber data dan sistem yang memberikan konteks untuk keputusan kebijakan.

Proses Akses Zero Trust:

Ketika seorang pengguna atau perangkat mencoba mengakses sumber daya di jaringan Zero Trust:

- Permintaan Akses: Pengguna/perangkat mengajukan permintaan akses ke sumber daya.

- Verifikasi Identitas dan Konteks: Permintaan ini ditangkap oleh Gerbang Kebijakan (PEP). PEP kemudian mengirimkan informasi tentang pengguna, perangkat, dan permintaan ke Mesin Kebijakan (PDP).

- Evaluasi Kebijakan (PDP): PDP menginterogasi berbagai sumber data (misalnya, sistem manajemen identitas, sistem manajemen kerentanan, intelijen ancaman, CMDB) untuk mengumpulkan konteks sebanyak mungkin tentang permintaan tersebut.

- Keputusan Akses: Berdasarkan kebijakan yang telah ditetapkan dan konteks yang dikumpulkan, PDP membuat keputusan: apakah akses diizinkan, ditolak, atau memerlukan verifikasi tambahan (misalnya, MFA).

- Pemberlakuan Akses (PEP): PEP memberlakukan keputusan PDP. Jika akses diizinkan, koneksi aman dibuat hanya ke sumber daya yang diminta, dengan hak akses paling rendah.

- Pemantauan Berkelanjutan: Sesi akses terus-menerus dipantau untuk mendeteksi perubahan perilaku atau indikator kompromi. Jika kondisi konteks berubah (misalnya, perangkat tiba-tiba menunjukkan aktivitas aneh), akses dapat dicabut secara otomatis.

Pilar-pilar Kunci Implementasi Zero Trust

Implementasi Zero Trust melibatkan transformasi dalam beberapa aspek keamanan:

- Manajemen Identitas dan Akses (Identity and Access Management – IAM):

- MFA (Multi-Factor Authentication): Wajib untuk setiap login.

- SSO (Single Sign-On): Untuk pengalaman pengguna yang lancar sambil tetap aman.

- Manajemen Akses Istimewa (Privileged Access Management – PAM): Mengontrol akses ke akun-akun dengan hak istimewa tinggi.

- Akses Adaptif/Kondisional: Keputusan akses berdasarkan konteks dinamis.

- Keamanan Perangkat (Device Security):

- Manajemen Perangkat Akhir (Endpoint Management): Memastikan semua perangkat yang mengakses jaringan memenuhi standar keamanan (patch terbaru, antivirus aktif, konfigurasi aman).

- Pemeriksaan Postur Perangkat: Menganalisis kondisi kesehatan perangkat secara real-time sebelum memberikan akses.

- Segmentasi Jaringan Mikro (Microsegmentation):

- Membagi jaringan menjadi segmen-segmen yang sangat kecil, bahkan hingga level aplikasi atau beban kerja individu.

- Memastikan bahwa lalu lintas antara segmen-segmen ini diperiksa secara ketat, bahkan jika keduanya berada di dalam jaringan internal. Ini mencegah pergerakan lateral penyerang.

- Teknologi seperti software-defined networking (SDN) dan virtual network functions (VNF) mendukung mikro-segmentasi.

- Pemantauan dan Analisis Keamanan Berkelanjutan:

- SIEM (Security Information and Event Management): Mengumpulkan dan menganalisis log keamanan dari semua sumber untuk mendeteksi anomali.

- NDR (Network Detection and Response): Memantau lalu lintas jaringan secara real-time untuk mendeteksi ancaman yang tidak terlihat oleh alat lain.

- UEBA (User and Entity Behavior Analytics): Menganalisis perilaku pengguna dan entitas untuk mendeteksi penyimpangan yang mengindikasikan kompromi.

- Enkripsi End-to-End: Semua komunikasi harus dienkripsi, baik di dalam maupun di luar jaringan. Ini memastikan bahwa bahkan jika lalu lintas disadap, data tetap aman.

- Otomatisasi dan Orkestrasi: Mengotomatiskan respons terhadap ancaman dan menyederhanakan pengelolaan kebijakan akses yang kompleks.

Manfaat Implementasi Zero Trust

Mengadopsi Zero Trust Architecture membawa berbagai manfaat signifikan bagi organisasi:

- Peningkatan Postur Keamanan Secara Keseluruhan: Mengurangi permukaan serangan dan mencegah pergerakan lateral penyerang.

- Perlindungan Terhadap Ancaman Internal: Mengatasi risiko dari karyawan yang tidak puas atau kredensial yang dicuri.

- Keamanan untuk Lingkungan Hybrid dan Multi-Cloud: Zero Trust dirancang untuk bekerja di mana pun aset berada, baik di on-premise, cloud, atau lingkungan hybrid.

- Dukungan untuk Work-from-Anywhere: Memberikan akses yang aman dan granular bagi karyawan yang bekerja dari lokasi mana pun menggunakan perangkat apa pun.

- Kepatuhan Regulasi: Membantu organisasi memenuhi persyaratan kepatuhan yang ketat (misalnya, GDPR, HIPAA) dengan memberlakukan kontrol akses yang lebih ketat.

- Pengurangan Risiko Pelanggaran Data: Membuatnya jauh lebih sulit bagi penyerang untuk mengakses dan mengeksfiltrasi data sensitif.

- Visibilitas Jaringan yang Lebih Baik: Pemantauan berkelanjutan memberikan pemahaman yang lebih mendalam tentang apa yang terjadi di jaringan.

Tantangan dalam Mengimplementasikan Zero Trust

Meskipun manfaatnya besar, implementasi Zero Trust bukanlah tugas yang mudah dan membutuhkan perencanaan yang matang:

- Kompleksitas: Memerlukan pemahaman yang mendalam tentang arsitektur jaringan, sistem, dan alur kerja bisnis.

- Investasi Awal: Mungkin membutuhkan investasi yang signifikan pada teknologi baru, tool, dan pelatihan.

- Perubahan Budaya: Memerlukan perubahan pola pikir dari “kepercayaan implisit” menjadi “verifikasi eksplisit” di seluruh organisasi.

- Manajemen Kebijakan: Membuat dan mengelola kebijakan akses granular bisa menjadi tugas yang menantang dan memakan waktu.

- Integrasi Sistem Lama (Legacy Systems): Mengintegrasikan sistem lama yang tidak dirancang dengan prinsip Zero Trust bisa menjadi hambatan.

- Pengalaman Pengguna: Keseimbangan antara keamanan ketat dan pengalaman pengguna yang lancar harus ditemukan.

Zero Trust: Sebuah Perjalanan, Bukan Tujuan

Penting untuk diingat bahwa Zero Trust bukanlah sebuah produk yang bisa Anda beli dan instal. Ini adalah sebuah perjalanan strategis dan proses evolusi berkelanjutan. Organisasi biasanya memulai dengan mengidentifikasi aset paling kritis, mengimplementasikan MFA, menerapkan mikro-segmentasi di area tertentu, dan secara bertahap memperluas cakupan Zero Trust ke seluruh infrastruktur.

Pendekatan ini memerlukan komitmen dari manajemen puncak, kolaborasi lintas departemen (IT, keamanan, bisnis), dan evaluasi serta penyesuaian berkelanjutan seiring dengan perubahan lanskap ancaman dan kebutuhan bisnis.

Kesimpulan

Di dunia di mana perimeter jaringan tradisional telah runtuh dan ancaman siber semakin canggih, Zero Trust Architecture muncul sebagai model keamanan yang tak terhindarkan. Dengan prinsip “jangan pernah percaya, selalu verifikasi”, Zero Trust menantang asumsi lama dan memberlakukan kontrol akses yang ketat pada setiap pengguna dan perangkat, terlepas dari lokasinya.

Meskipun implementasinya membutuhkan perencanaan, investasi, dan perubahan budaya yang signifikan, manfaatnya—berupa peningkatan postur keamanan, perlindungan yang lebih baik terhadap ancaman internal, dan kemampuan untuk beroperasi dengan aman di lingkungan cloud dan work-from-anywhere—jauh melampaui tantangannya. Zero Trust bukan lagi pilihan, melainkan sebuah keharusan bagi organisasi yang ingin membangun pertahanan yang tangguh dan adaptif di tengah ancaman siber yang terus berkembang. Ini adalah masa depan keamanan jaringan.

Baca juga:

- Pentingnya Infrastruktur Jaringan yang Andal untuk Bisnis Digital

- Apa itu IP Address? Membongkar Alamat Unik di Internet Anda

- Protokol Jaringan: Bahasa Rahasia di Balik Cara Komputer Berkomunikasi1

- NIST Special Publication 800-207: Zero Trust Architecture

- Apa itu Zero Trust? (Microsoft Azure)

- Mengenal Lebih Dalam tentang Zero Trust Security (Cisco)

- Zero Trust Security Model: Prinsip-prinsip Inti (TechTarget)

- Microsegmentation dalam Konteks Zero Trust (VMware)