Tujuan Cyber Security

Tujuan dari Cyber Security adalah untuk melindungi informasi agar tidak dicuri, dikompromikan, atau diserang. Cyber Security dapat diukur dengan setidaknya satu dari tiga tujuan:

- Melindungi kerahasiaan data.

- Menjaga integritas data.

- Meningkatkan ketersediaan data bagi pengguna yang berwenang.

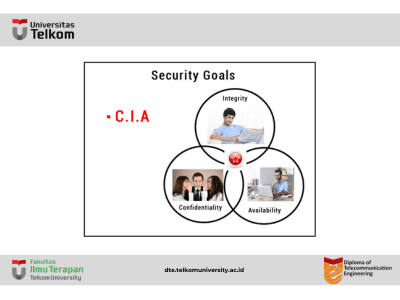

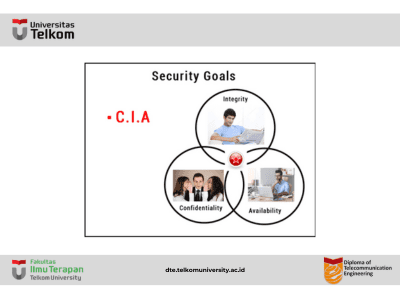

Tujuan-tujuan ini membentuk triad kerahasiaan, integritas, ketersediaan (CIA), dasar dari semua program keamanan. Triad CIA adalah model keamanan yang dirancang untuk memandu kebijakan keamanan informasi dalam lingkup organisasi atau perusahaan. Model ini juga disebut sebagai triad AIC (Availability, Integrity, and Confidentiality) untuk menghindari kebingungan dengan Central Intelligence Agency. Elemen dari triad dianggap sebagai tiga komponen keamanan paling krusial.

Kriteria CIA adalah yang paling banyak digunakan oleh organisasi dan perusahaan ketika mereka memasang aplikasi baru, membuat database, atau ketika menjamin akses ke beberapa data. Untuk data agar benar-benar aman, semua tujuan keamanan ini harus terpenuhi. Ini adalah kebijakan keamanan yang semuanya bekerja bersama, dan oleh karena itu, akan salah untuk mengabaikan satu kebijakan.

Triad CIA adalah:

Confidentiality

Confidentiality kurang lebih setara dengan privasi dan menghindari pengungkapan informasi tanpa izin. Ini melibatkan perlindungan data, memberikan akses bagi mereka yang diizinkan untuk melihatnya sambil melarang orang lain dari mengetahui isi datanya. Ini mencegah informasi penting mencapai orang yang salah sambil memastikan orang yang tepat dapat mengaksesnya. Enkripsi data adalah contoh baik untuk memastikan kerahasiaan.

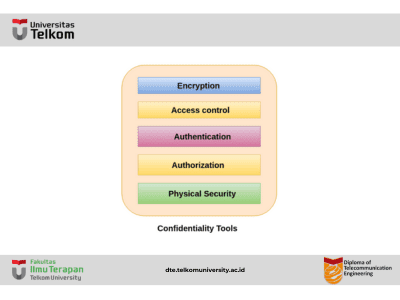

Tools for Confidentiality

Encryption

Encryption adalah metode mengubah informasi agar tidak dapat dibaca oleh pengguna yang tidak berwenang dengan menggunakan algoritma. Transformasi data menggunakan kunci rahasia (kunci enkripsi) sehingga data yang diubah hanya dapat dibaca dengan menggunakan kunci rahasia lain (kunci dekripsi). Ini melindungi data sensitif seperti nomor kartu kredit dengan mengkodekan dan mengubah data menjadi teks sandi yang tidak dapat dibaca. Data yang dienkripsi hanya dapat dibaca dengan mendekripsinya. Kunci asimetris dan kunci simetris adalah dua jenis enkripsi utama.

Access control

Access control mendefinisikan aturan dan kebijakan untuk membatasi akses ke sistem atau ke sumber daya fisik atau virtual. Ini adalah proses di mana pengguna diberi akses dan hak istimewa tertentu ke sistem, sumber daya atau informasi. Dalam sistem kontrol akses, pengguna perlu menyajikan kredensial sebelum mereka dapat diberikan akses seperti nama seseorang atau nomor seri komputer. Dalam sistem fisik, kredensial ini dapat datang dalam banyak bentuk, tetapi kredensial yang tidak dapat ditransfer memberikan keamanan terbanyak.

Authentication

Authentication adalah proses yang memastikan dan mengonfirmasi identitas atau peran seseorang. Ini dapat dilakukan dengan berbagai cara, tetapi biasanya berdasarkan kombinasi dari:

- sesuatu yang dimiliki orang tersebut (seperti kartu pintar atau kunci radio untuk menyimpan kunci rahasia),

- sesuatu yang diketahui orang tersebut (seperti kata sandi),

- sesuatu yang merupakan ciri orang tersebut (seperti sidik jari).

Authentication adalah kebutuhan setiap organisasi karena memungkinkan organisasi untuk menjaga jaringan mereka aman dengan hanya mengizinkan pengguna yang diautentikasi untuk mengakses sumber daya yang dilindungi. Sumber daya ini dapat mencakup sistem komputer, jaringan, database, situs web, dan aplikasi atau layanan berbasis jaringan lainnya.

Authorization

Authorization adalah mekanisme keamanan yang memberikan izin untuk melakukan atau memiliki sesuatu. Ini digunakan untuk menentukan apakah seseorang atau sistem diizinkan mengakses sumber daya, berdasarkan kebijakan kontrol akses, termasuk program komputer, file, layanan, data, dan fitur aplikasi. Ini biasanya didahului oleh otentikasi untuk verifikasi identitas pengguna. Administrator sistem biasanya diberikan tingkat izin yang mencakup semua sumber daya sistem dan pengguna. Selama otorisasi, sistem memverifikasi aturan akses pengguna yang diautentikasi dan memberikan atau menolak akses sumber daya.

Physical Security

Physical Security menggambarkan langkah-langkah yang dirancang untuk menolak akses tidak sah terhadap aset TI seperti fasilitas, peralatan, personel, sumber daya dan properti lainnya dari kerusakan. Ini melindungi aset-aset ini dari ancaman fisik termasuk pencurian, vandalisme, kebakaran, dan bencana alam

Integrity merujuk pada metode untuk memastikan bahwa data adalah nyata, akurat, dan dilindungi dari modifikasi pengguna yang tidak berwenang. Ini adalah properti yang menunjukkan informasi tidak telah diubah dengan cara yang tidak sah, dan sumber informasi adalah asli.

Integrity

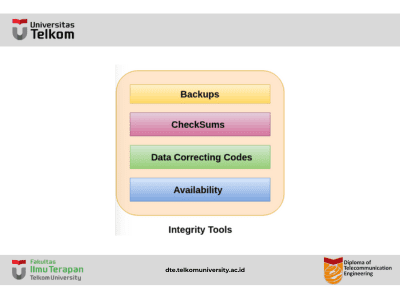

Alat untuk Integrity

Backups

Backup adalah pengarsipan periodik data. Ini adalah proses membuat salinan data atau file data untuk digunakan dalam keadaan ketika data atau file data asli hilang atau dihancurkan. Ini juga digunakan untuk membuat salinan untuk tujuan sejarah, seperti untuk studi longitudinal, statistik, atau untuk catatan sejarah atau untuk memenuhi persyaratan kebijakan retensi data. Banyak aplikasi, terutama dalam lingkungan Windows, menghasilkan file cadangan menggunakan ekstensi file .BAK.

Checksums

Checksum adalah nilai numerik yang digunakan untuk memverifikasi integritas file atau transfer data. Dengan kata lain, itu adalah perhitungan fungsi yang memetakan isi file ke nilai numerik. Mereka biasanya digunakan untuk membandingkan dua set data untuk memastikan bahwa mereka sama. Fungsi checksum bergantung pada seluruh isi file. Ini dirancang sedemikian rupa sehingga perubahan kecil pada file masukan (seperti membalikkan satu bit) kemungkinan menghasilkan nilai output yang berbeda.

Data Correcting Codes

Ini adalah metode untuk menyimpan data sedemikian rupa sehingga perubahan kecil dapat dengan mudah terdeteksi dan secara otomatis diperbaiki.

Availability

Availability adalah properti di mana informasi dapat diakses dan dimodifikasi secara tepat waktu oleh mereka yang berwenang untuk melakukannya. Ini adalah jaminan akses yang dapat diandalkan dan konstan ke data sensitif kami oleh orang yang berwenang.

Tools for Availability

- Perlindungan Fisik

- Redundansi Komputasi

Perlindungan Fisik

Perlindungan fisik berarti menjaga informasi tetap tersedia bahkan dalam kejadian tantangan fisik. Ini memastikan informasi sensitif dan teknologi informasi kritis ditempatkan di area yang aman.

Redundansi Komputasi

Redundansi komputasi diterapkan sebagai penanggulangan kesalahan terhadap kesalahan yang tidak disengaja. Ini melindungi komputer dan perangkat penyimpanan yang berfungsi sebagai cadangan jika terjadi kegagalan.

//TC