Ancaman Siber di Jaringan: Strategi Pertahanan Efektif untuk Organisasi

Di tengah lanskap digital yang semakin berkembang pesat, jaringan komputer telah menjadi tulang punggung operasional bagi hampir setiap organisasi, mulai dari perusahaan multinasional hingga usaha kecil dan menengah, bahkan institusi pemerintahan. Jaringan inilah yang memungkinkan komunikasi internal, transaksi bisnis, akses ke data pelanggan, dan operasional sehari-hari berjalan lancar. Namun, seiring dengan kemajuan teknologi dan ketergantungan […]

Mengenal Cloud: Bagaimana Data Kita Tersimpan di Jaringan Internet?

Di era digital yang semakin berkembang, istilah “cloud” atau komputasi awan telah menjadi bagian tak terpisahkan dari kehidupan sehari-hari. Teknologi ini memungkinkan pengguna untuk menyimpan, mengakses, dan mengelola data tanpa harus bergantung pada perangkat fisik seperti hard drive atau server lokal. Cloud digunakan dalam berbagai aspek kehidupan, mulai dari menyimpan foto di Google Drive, streaming […]

Bahaya Menggunakan Wi-Fi Publik Tanpa Perlindungan, Ini Tips Aman-nya!

Di era digital yang serba terhubung, akses internet menjadi kebutuhan utama bagi banyak orang. Salah satu cara paling praktis untuk tetap terkoneksi di berbagai tempat adalah dengan menggunakan Wi-Fi publik, yang tersedia di kafe, bandara, pusat perbelanjaan, hotel, taman kota, dan berbagai ruang publik lainnya. Wi-Fi publik memungkinkan pengguna untuk mengakses internet secara gratis atau […]

Kenapa Internet Bisa Lemot?

Di era digital yang semakin berkembang pesat, koneksi internet yang lambat sering kali menjadi hambatan dalam berbagai aktivitas sehari-hari. Baik untuk bekerja, belajar, maupun hiburan, internet yang tidak stabil dapat menyebabkan gangguan yang cukup signifikan. Masalah ini dapat muncul dalam berbagai bentuk, seperti buffering saat streaming, gagal mengirim email, atau video call yang tersendat, yang […]

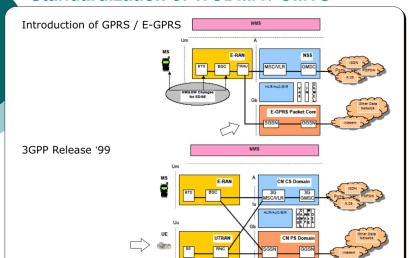

Mengenal Arsitektur Jaringan 3G UMTS/WCDMA

Teknologi 3G UMTS (Universal Mobile Telecommunications System) dengan antarmuka radio WCDMA (Wideband Code Division Multiple Access) menjadi tonggak penting dalam evolusi jaringan seluler, membawa internet berkecepatan tinggi dan layanan multimedia ke genggaman pengguna. Di Indonesia, UMTS diluncurkan pada 2006 oleh operator seperti Telkomsel dan Indosat, menggantikan jaringan 2G yang terbatas pada suara dan SMS. Artikel […]

Jaringan Tor: Bagaimana Cara Kerja dan Keamanannya?

Di era digital yang penuh dengan pengawasan dan pelacakan data, Jaringan Tor (The Onion Router) muncul sebagai solusi untuk menjaga privasi dan anonimitas online. Digunakan oleh jutaan orang—mulai dari jurnalis, aktivis, hingga pengguna biasa—Tor memungkinkan akses internet tanpa meninggalkan jejak digital. Namun, bagaimana sebenarnya Tor bekerja? Apakah benar-benar aman? Artikel ini akan mengupas tuntas prinsip […]

Blockchain dalam Keamanan Jaringan: Potensi dan Implementasi

Blockchain adalah teknologi yang telah memunculkan revolusi dalam berbagai sektor industri, mulai dari keuangan hingga logistik. Seiring dengan berkembangnya kebutuhan untuk meningkatkan keamanan dan transparansi dalam berbagai sistem, blockchain kini mulai mendapat perhatian lebih dalam dunia telekomunikasi. Sebagai teknologi yang awalnya dikenal berkat penerapannya dalam mata uang kripto seperti Bitcoin, blockchain menawarkan potensi yang besar […]

VPN: Pengertian, Manfaat, dan Cara Kerjanya

Di tengah maraknya ancaman keamanan siber dan pembatasan akses internet, Virtual Private Network (VPN) menjadi solusi populer untuk melindungi privasi dan kebebasan digital. Pada 2023, pasar VPN global diperkirakan bernilai $44,6 miliar, didorong oleh kebutuhan kerja jarak jauh dan kesadaran akan keamanan data. Namun, bagaimana sebenarnya VPN bekerja? Artikel ini akan mengulas definisi, manfaat, cara […]

Keunggulan dan Tantangan Implementasi 5G di Indonesia

Sebagai salah satu inovasi teknologi paling di tunggu, jaringan 5G akhirnya secara resmi diumumkan di Indonesia. Jaringan 5G secara resmi hadir di 13 kota di Indonesia dengan berbagai pilihan operator. Teknologi jaringan 5G sebenarnya sudah lama dikembangkan di beberapa negara maju di asia seperti Jepang, China dan Korea Selatan. Berkaca dari negara-negara tersebut, hadirnya teknologi […]

Zero Trust Architecture: Konsep Keamanan Jaringan Modern

Di era digital yang semakin kompleks ini, lanskap ancaman siber terus berevolusi dengan kecepatan yang mengkhawatirkan. Perusahaan tidak lagi dapat mengandalkan model keamanan tradisional yang berasumsi bahwa semua yang berada di dalam “perimeter” jaringan adalah aman dan dapat dipercaya. Serangan phishing, malware, ransomware, dan insiden pelanggaran data yang didorong oleh ancaman internal (orang dalam) telah […]