Presentation Layer: SSL/TLS dan Enkripsi Data – Fondasi Keamanan Internet Modern

Di era digital sekarang, keamanan data jadi hal paling penting saat kita berinteraksi online. Bayangkan, setiap kali kita buka situs bank, belanja online, atau sekadar kirim pesan, data pribadi kita melayang-layang di internet yang luas dan rumit. Tanpa perlindungan yang pas, informasi rahasia seperti nomor kartu kredit, password, atau data pribadi bisa gampang banget dicuri orang iseng.

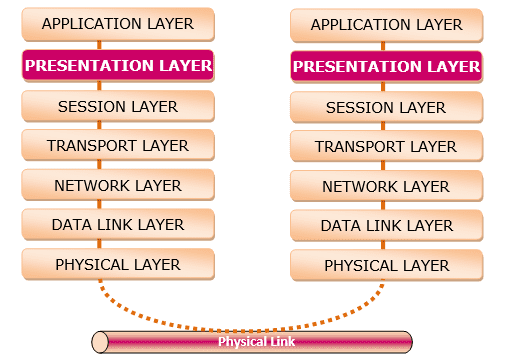

Di sinilah peran penting SSL/TLS (Secure Sockets Layer/Transport Layer Security) dan enkripsi data. Teknologi ini bekerja di “lapisan presentasi” (lapisan ke-6) dalam model OSI (Open Systems Interconnection). Fungsinya? Jadi semacam benteng pertahanan yang menjaga data kita tetap aman selama dalam perjalanan di internet.

Mengenal Lapisan Presentasi dalam Model OSI

Sebelum kita bahas SSL/TLS, penting untuk tahu dulu Lapisan Presentasi itu apa dan di mana posisinya. Lapisan ini adalah lapisan keenam dari tujuh lapisan di model OSI. Tugas utamanya adalah mengubah format data supaya bisa dipahami oleh aplikasi yang berbeda. Lapisan ini juga mengurus enkripsi (mengacak data) dan dekripsi (mengembalikan data yang diacak), kompresi data, serta mengubah format data.

Singkatnya, Lapisan Presentasi mengubah data dari format yang dipakai aplikasi jadi format standar yang bisa dikirim di jaringan, dan sebaliknya. Nah, di sinilah SSL/TLS beraksi, memberikan keamanan dari ujung ke ujung yang sangat dibutuhkan untuk komunikasi di zaman sekarang.

Sejarah dan Perkembangan SSL/TLS

SSL pertama kali dibuat oleh Netscape Communications tahun 1994, karena ada kebutuhan mendesak akan komunikasi web yang aman. Versi awal SSL (1.0) enggak pernah dirilis karena ada celah keamanan serius. SSL 2.0 muncul tahun 1995, tapi juga punya banyak kelemahan. Barulah SSL 3.0 di tahun 1996 yang lebih baik.

Seiring waktu, Internet Engineering Task Force (IETF) mengambil alih pengembangan protokol ini dan mengubah namanya jadi TLS (Transport Layer Security). TLS 1.0 rilis tahun 1999 sebagai penerus SSL 3.0. Lalu berturut-turut TLS 1.1 (2006), TLS 1.2 (2008), dan yang paling baru TLS 1.3 (2018).

Perkembangan ini menunjukkan usaha terus-menerus untuk meningkatkan keamanan, kinerja, dan ketahanan terhadap berbagai serangan cyber yang makin canggih. TLS 1.3, misalnya, sudah membuang algoritma enkripsi lama yang enggak aman dan menyederhanakan proses “jabat tangan” (handshake process), jadi enggak cuma lebih aman tapi juga lebih cepat.

Cara Kerja SSL/TLS: Proses “Jabat Tangan” (Handshake)

Proses komunikasi SSL/TLS dimulai dengan yang namanya “proses jabat tangan” (handshake process). Ini adalah negosiasi awal antara perangkat yang ingin berkomunikasi (client) dan server untuk menyepakati aturan keamanannya. Proses ini terdiri dari beberapa tahapan penting yang memastikan keduanya bisa bicara dengan aman:

- Client Hello: Client (misalnya, browser Anda) mengirimkan informasi tentang versi TLS yang didukung, daftar “paket sandi” (cipher suites) yang bisa dipakai, dan nomor acak untuk keamanan.

- Server Hello: Server merespons dengan memilih versi TLS dan cipher suite yang akan digunakan, lalu mengirimkan sertifikat digitalnya.

- Verifikasi Sertifikat: Client memverifikasi keaslian sertifikat server dengan memeriksa tanda tangan digital dari Certificate Authority (CA) yang terpercaya. Kalau sertifikatnya sah, client membuat kunci rahasia sementara (pre-master secret) dan mengenkripsinya pakai kunci publik server.

- Dekripsi Kunci Rahasia: Server lalu mendekripsi pre-master secret tadi menggunakan kunci pribadinya.

- Pembuatan Kunci Sesi: Kedua pihak (klien dan server) sekarang punya pre-master secret yang sama. Mereka lalu memakainya, ditambah nomor acak yang sudah ditukar sebelumnya, untuk membuat kunci rahasia utama (master secret) dan kunci sesi (session keys). Kunci sesi inilah yang akan dipakai untuk mengenkripsi data sebenarnya.

- Verifikasi Kunci Sesi: Tahap terakhir adalah memverifikasi bahwa kedua pihak punya kunci yang sama melalui pertukaran pesan “Finished” yang sudah dienkripsi. Setelah ini, komunikasi aman dimulai.

Teknologi Enkripsi dalam SSL/TLS

SSL/TLS menggunakan kombinasi enkripsi simetris dan asimetris untuk mencapai keamanan dan kinerja yang seimbang.

- Enkripsi asimetris (kriptografi kunci publik) dipakai selama proses handshake untuk pertukaran kunci yang aman.

- Enkripsi simetris digunakan untuk mengenkripsi data aktual yang dikirim, karena lebih cepat untuk data dalam jumlah besar.

Algoritma enkripsi asimetris yang populer antara lain: RSA, ECDHE (Elliptic Curve Diffie-Hellman Ephemeral), dan DHE (Diffie-Hellman Ephemeral). ECDHE makin populer karena lebih efisien tapi keamanannya sama.

Untuk enkripsi simetris, algoritma yang sering dipakai adalah AES (Advanced Encryption Standard) dengan berbagai ukuran kunci (128, 192, atau 256 bit) dan ChaCha20-Poly1305. AES-256 dianggap paling aman untuk enkripsi simetris.

Perfect Forward Secrecy dan Keamanan Jangka Panjang

Salah satu konsep penting dalam keamanan SSL/TLS modern adalah Perfect Forward Secrecy (PFS). PFS memastikan bahwa jika suatu saat nanti kunci pribadi (private key) server berhasil dibobol, komunikasi yang sudah terjadi sebelumnya tetap aman dan enggak bisa didekripsi oleh penyerang.

Ini bisa terjadi karena penggunaan ephemeral keys – kunci yang dibuat khusus untuk setiap sesi dan langsung dihapus setelah sesi berakhir. Algoritma seperti ECDHE dan DHE mendukung PFS dengan menghasilkan kunci sesi yang unik untuk setiap koneksi. Jadi, satu kunci yang dicuri tidak bisa dipakai untuk membuka semua komunikasi yang lalu.

PFS jadi makin penting mengingat ancaman dari quantum computing di masa depan. Komputer quantum yang super canggih berpotensi memecahkan algoritma enkripsi yang saat ini dianggap aman. PFS memberikan lapisan perlindungan ekstra terhadap ancaman ini.

Sertifikat Digital dan Certificate Authority (CA)

Sertifikat digital berfungsi sebagai “kartu identitas online” yang memverifikasi keaslian website atau server. Sertifikat ini berisi informasi tentang pemilik domain, kunci publik (public key), dan tanda tangan digital dari Certificate Authority (CA) yang menerbitkannya. CA adalah pihak ketiga yang sangat terpercaya, tugasnya memverifikasi identitas pemilik domain sebelum mengeluarkan sertifikat.

Ada beberapa jenis sertifikat dengan tingkat validasi berbeda:

- Domain Validated (DV): Hanya memverifikasi kepemilikan domain.

- Organization Validated (OV): Memverifikasi informasi organisasi.

- Extended Validation (EV): Proses verifikasinya paling ketat dan memberikan tanda khusus (misalnya, nama perusahaan di address bar) di browser.

Saat browser memverifikasi sertifikat, ia memeriksa “rantai kepercayaan” (chain of trust) hingga ke CA akar (root CA) yang sudah dipercaya. Jika ada rantai yang putus atau sertifikatnya sudah kedaluwarsa, browser akan menampilkan peringatan keamanan ke pengguna.

Penerapan SSL/TLS di Berbagai Konteks

SSL/TLS enggak cuma dipakai buat website (HTTPS), tapi juga di banyak protokol komunikasi lainnya:

- Email: Menggunakan TLS melalui protokol seperti SMTP over TLS, IMAP over TLS, dan POP3 over TLS.

- Aplikasi pesan instan (chatting), VPN, dan bahkan koneksi database sering menggunakan TLS untuk mengamankan komunikasi.

Dalam pengembangan web, penggunaan HTTPS sudah jadi standar wajib. Mesin pencari seperti Google bahkan memberikan prioritas (ranking boost) untuk website yang memakai HTTPS, dan browser modern akan menampilkan peringatan untuk website yang tidak aman.

Untuk aplikasi mobile dan API, TLS sangat penting karena data seringkali berisi informasi sensitif pengguna. Certificate pinning adalah teknik tambahan yang sering dipakai untuk mencegah serangan man-in-the-middle dengan memvalidasi sertifikat secara lebih ketat.

Tantangan dan Pertimbangan Kinerja

Meskipun SSL/TLS sangat aman, implementasinya punya tantangan. Beban komputasi untuk enkripsi dan dekripsi bisa memengaruhi kinerja, terutama pada server dengan lalu lintas tinggi. Tapi, dengan kemajuan hardware modern dan optimasi algoritma, dampaknya kini semakin kecil.

Latensi tambahan dari proses handshake juga jadi pertimbangan, terutama untuk aplikasi yang butuh respons cepat. TLS 1.3 mengatasi masalah ini dengan mengurangi jumlah bolak-balik yang diperlukan untuk handshake, jadi koneksi bisa terjalin lebih cepat.

Manajemen load balancing dan sertifikat di lingkungan perusahaan besar juga butuh perencanaan matang. Penggunaan hardware security modules (HSM) dan alat otomatis untuk manajemen sertifikat jadi makin penting bagi organisasi besar.

Masa Depan SSL/TLS dan Kriptografi Pasca-Kuantum

Seiring dengan perkembangan komputasi kuantum (quantum computing), komunitas keamanan sedang bersiap untuk beralih ke kriptografi pasca-kuantum (post-quantum cryptography). NIST (National Institute of Standards and Technology) sudah mengumumkan algoritma kriptografi yang tahan terhadap serangan komputer kuantum.

TLS 1.3 sudah dirancang supaya fleksibel untuk mendukung algoritma baru tanpa perlu perubahan besar pada protokol. Pendekatan hibrida yang menggabungkan algoritma klasik dengan algoritma pasca-kuantum sedang dikembangkan untuk transisi yang mulus.

Penelitian terus berlanjut pada distribusi kunci kuantum (QKD) dan teknologi keamanan kuantum lainnya yang mungkin akan diintegrasikan ke dalam protokol keamanan masa depan. Tapi, untuk saat ini, TLS 1.3 dengan implementasi yang benar tetap jadi standar yang sangat aman.

Kesimpulan

SSL/TLS dan enkripsi data di lapisan presentasi adalah pondasi keamanan internet modern yang tidak bisa diabaikan. Dari e-commerce hingga perbankan online, dari aplikasi mobile hingga komunikasi perusahaan, teknologi ini melindungi miliaran transaksi dan komunikasi setiap harinya.

Memahami cara kerja SSL/TLS, mengimplementasikannya dengan benar, dan terus mengikuti perkembangannya sangat penting bagi setiap profesional IT. Dengan ancaman cyber yang terus meningkat dan munculnya teknologi quantum computing, investasi dalam keamanan komunikasi data akan terus menjadi prioritas utama.

Sebagai pengguna internet, kita semua merasakan manfaat teknologi ini setiap hari, sering tanpa menyadarinya. Gembok kecil di address bar browser, notifikasi “koneksi aman” di aplikasi, semua itu adalah tanda bahwa SSL/TLS sedang bekerja melindungi data kita. Memahami dan menghargai teknologi ini membantu kita membuat keputusan yang lebih baik tentang keamanan dan privasi digital kita.

Referensi

Presentation Layer – NETWORK ENCYCLOPEDIA

Presentation Layer | Layer 6 | The OSI-Model

Presentation Layer: Pengertian dan Fungsinya – Ayo Ngoding