Edge Computing 2025: Strategi, Tren, dan Tantangan

Edge computing semakin menjadi andalan di berbagai sektor: IoT, smart city, manufaktur, dan autonomous vehicles. Data kini diproses dekat sumbernya untuk menekan latensi dan menjaga privasi. Namun seiring itu, muncul tantangan keamanan baru: edge membawa perimeter keamanan ke ujung jaringan, meningkatkan risiko serangan. Berikut analisis komprehensif tren dan solusi keamanan edge di 2025.

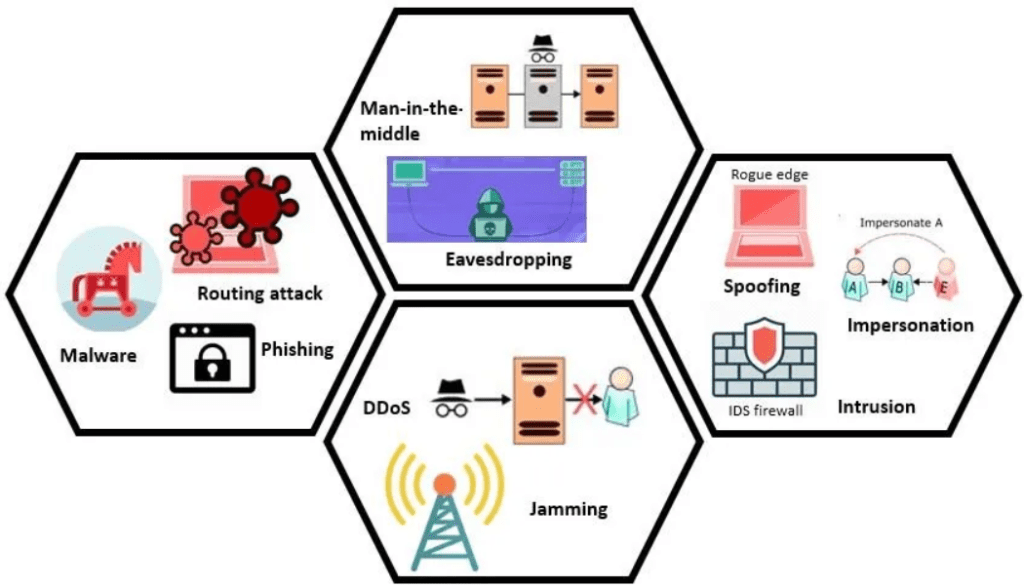

1. Evolusi Ancaman di Edge

Edge menghadirkan permukaan serangan lebih luas:

- Endpoint Malware & DDoS: Perangkat edge yang rentan bisa disusupi malware, bahkan digunakan untuk serangan DDoS developer.nvidia.com.

- Man-in-the-middle & Jamming: Komunikasi wireless mudah terganggu tanpa mitigasi kriptografi & deteksi jamming .

- Eksploitasi Firmware / Supply-Chain Attack: Perangkat murah atau buruk pengelolaan firmware menyumbang vektor serius .

- Slicing 5G & IoT Botnet: 5G mempercepat konektivitas, tetapi slicing yang tidak aman berpotensi dieksploitasi services.global.ntt.

2. Arsitektur & Zero-Trust di Edge

Zero-trust menjadi fondasi:

- Identity & Device Authentication: Semua identitas diverifikasi, mulai manusia hingga device mdpi.com+6en.wikipedia.org+6franetic.com+6.

- Micro-segmentation: Isolasi strict antar device dan zona edge untuk mencegah lateral movement en.wikipedia.org+1marketsandmarkets.com+1.

- Continuous Verification: Session diaudit real-time agar hanya entitas terverifikasi yang akses .

Strategi ini mempersempit area serangan dan meningkatkan kontrol granular pada network edge.

3. SASE & Edge-to-Cloud Alignment

Secure Access Service Edge (SASE) menggabungkan networking dan security:

- Pengamanan traffic dari edge ke cloud/internal lewat architecture berbasis identitas & policy researchgate.net+12en.wikipedia.org+12marketsandmarkets.com+12en.wikipedia.org+3services.global.ntt+3marketsandmarkets.com+3.

- Cocok untuk hybrid/work-from-anywhere model: edge diproteksi langsung, tanpa harus via data center.

Menggabungkan SASE dan zero trust menciptakan perimeter fleksibel di edge, sangat diperlukan di 2025.

4. AI/ML di Edge untuk Keamanan Otomatis

Edge kini “pintar” karena AI/ML:

- Threat Detection Real-time: AI memantau data lokal untuk pola serangan & anomaly appviewx.com+5businessinsider.com+5developer.nvidia.com+5.

- Self-Healing: Deteksi → respons otomatis seperti isolasi perangkat, update patch, blocking traffic .

- Encrypted Monitoring: Edge menggunakan AI untuk statistik trafik terenkripsi, menjaga visibilitas tanpa menurunkan privasi .

Adopsi AI sudah masuk 40 % solusi edge saat ini, diperkirakan terus tumbuh marketdataforecast.com.

5. Hardware-Rooted Trust dan Confidential Computing

Berbagai teknik sedang digarap:

- Secure Boot & TPM/TEE: Memastikan hanya firmware tepercaya berjalan en.wikipedia.org+1marketsandmarkets.com+1.

- Confidential Computing (TEE): Mengamankan data saat diproses di perangkat edge marketdataforecast.com+7en.wikipedia.org+7researchgate.net+7.

- Supply Chain Security: Verifikasi komponen hardware, firmware update lewat tanda tangan digital.

Dengan pendekatan ini, perangkat yang berjalan di ujung jaringan menjadi lebih trusted dan bias masuk ke regulasi data sovereignty.

6. Enkripsi & Post-Quantum Readiness

Edge semakin mengandalkan enkripsi:

- Data In Transit & at Rest: HTTPS/TLS dan enkripsi lokal disarankan .

- Post-Quantum Cryptography (PQC): Mulai evaluasi kelemahan yang muncul saat quantum computing berkembangotava.com.

- Key Management: Infrastruktur penyimpanan dan rotasi kunci aman disesuaikan dengan zero-trust.

Persiapan PQC penting untuk menjaga data edge jangka panjang.

7. Serverless Edge & Orkestrasi Keamanan

Edge tidak hanya hardware—platform edge juga berkembang:

- Serverless Edge: Menjalankan fungsi dengan trigger events tanpa platform penuh deloitte.wsj.com+2cisomarketplace.com+2appviewx.com+2arxiv.org.

- Platform Management Security: Orkestrasi, deployment dan monitoring otomatis via Kubernetes-native atau ECP .

- Pipeline DevSecOps merambah ke orchestrator di edge dan spreading policy ke seluruh nodes.

Semangat ini memastikan security mengikuti code saat dijalankan di edge.

8. AI-Enabled SOC di Edge

Security Operations Center (SOC) mengandalkan edge:

- Edge SOC: Edge node mengangkat event realtime, lalu terhubung ke pusat SOC .

- Autonomous Response: Soc melakukan “self-remediation” segera ketika threat teridentifikasi.

- Collaboration & Threat Intelligence Sharing: Node edge saling berbagi info untuk deteksi cepat di seluruh ekosistem .

Model ini menjembatani gap antara lokal dan pusat, menjadikan security lebih responsif.

9. Kepatuhan Regulasi & Data Sovereignty

Edge sering berada di lokasi tertentu, memicu regulasi:

- GDPR / Data Sovereignty: Lokalitas data penting untuk kesehatan atau finansial .

- Standar NIST & IEC: Penggunaan NIST SP800-191 untuk guideline edge security ciohub.org.

- Audit & Privacy Compliance: Implementasikan TEE dan katalog data dari edge untuk audit mudah.

Struktur regulasi harus jadi bagian dari desain keamanan edge, bukan tambahan pasca-implementasi.

10. Kolaborasi Industri & R&D Keamanan Edge

Tantangan edge mendorong kolaborasi:

- Standardisasi: Forum seperti Confidential Computing Consortium bantu menyusun komponen TEE & interoperability en.wikipedia.org.

- Vertical Collaboration: Industri otomotif, healthcare, dan smart city berbagi threat intelligence .

- R&D Quantum-Edge: Studi PQC di edge computing, standard 6G security seiring network slicing muncul .

Kolaborasi mempercepat adopsi dan menyamakan keamanan across ecosystem.

Roadmap Implementasi 2025

Berikut langkah strategis untuk membangun security edge:

| Tahap | Aktivitas Strategi |

|---|---|

| 1. Penilaian / Audit | Monitor perangkat dan software yang ada, identifikasi risiko, deteksi absence of hardware root/kunci TEE |

| 1. Desain Zero-Trust Edge | Terapkan identity management tetap, micro-segmentation, secure boot, credential policy |

| 1. Deploy SASE | Gunakan SASE PoP untuk akses terkontrol, identitas, policy enforcement di edge |

| 1. AI Security Solutions | Tambahkan anomaly detection, AI-analytics, edge threat response (SIEM/SOAR integrasi) |

| 1. Upgrade Hardware | Tambahkan secure boot, TPM/TEE, confidential computing, pipeline supply chain validation |

| 1. Encryption + PQC Planning | Terapkan TLS, enkripsi lokal, evaluasi PQC protokol |

| 1. Orchestration & Serverless Security | Gunakan Kubernetes/ECP/Serverless functions monitor denga DevSecOps |

| 1. Edge SOC Integration | Kirim event key ke pusat SOC, gunakan playbooks automasi security |

| 1. Compliance & Regulation Workflow | Gunakan audit logs, data sovereignty mapping, periodic review GDPR/NIST/SP800-191 |

| 1. Kolaborasi & R&D | Gabung standard bodies dan platform threat sharing seperti CCC, forum industri |

Tren Pasar & Forecast

- Pertumbuhan Edge Security: CAGR ~21,6%, mencapai US $51 miliar di 2027 arxiv.org+1en.wikipedia.org+1otava.com+3marketsandmarkets.com+3services.global.ntt+3en.wikipedia.orgen.wikipedia.orgmarketsandmarkets.comciohub.org.

- Integrasi AI & Zero-Trust: Fitur ini masuk 60 % solusi enterprise edge pada 2026 .

- Serverless Edge: Dijadikan mainstream sejak dini 2025, memicu tren DevSecOps di edge .

Pasar jelas bergerak kearah desentralisasi, automated threat response, dan security by design.

Kesimpulan

Tahun 2025 menegaskan bahwa edge computing bukan sekadar soal data cepat dan dekat, tapi juga keamanan di setiap ujung:

Zero-trust dan SASE adalah pondasi akut edge protection

AI membuat respon serangan lebih cepat, adaptif, dan otomatis

Hardware root trust & confidential computing memperkuat kepercayaan

Enkripsi + kesiapan post-quantum penting untuk masa depan Orkestrasi dan serverless menjadikan keamanan jadi bagian dari pipeline

Kolaborasi industrial & R&D memperkuat ekosistem

Strategi edge security yang komprehensif kini harus mencakup mulai desain, implementasi, regulasi hingga kemitraan. Organisasi yang siap dengan pendekatan ini akan memiliki kekuatan teknologi dan reputasi aman—menjadi pionir di era edge