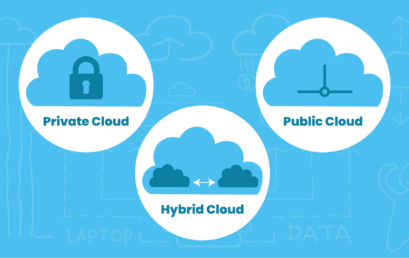

Public vs. Private vs. Hybrid Cloud: Apa Perbedaannya?

Di era digital saat ini, Cloud Computing telah menjadi solusi utama bagi perusahaan-perusahaan dalam upaya mengelola data dan aplikasi dengan lebih efisien. Namun, dalam implementasinya, tidak semua bisnis memiliki kebutuhan yang serupa. Oleh karena itu, sangat penting untuk memahami tiga model implementasi cloud computing, yaitu Public Cloud, Private Cloud, dan Hybrid Cloud. Setiap model memiliki […]

Layanan Cloud Computing

Sebagai sebuah perusahaan yang mengelola puluhan hingga ratusan data terkait perusahaan dan pelanggan, dibutuhkan sarana penyimpanan yang aman dan andal untuk memastikan ketersediaan data tersebut. Salah satu solusi penyimpanan yang dapat diterapkan adalah Cloud Computing. Apabila seseorang telah memanfaatkan layanan penyimpanan daring seperti Google Drive, maka dapat dikatakan bahwa mereka telah menggunakan teknologi Cloud Computing. […]

Cloud Backup

Perkembangan transformasi digital di berbagai sektor mendorong peralihan dari metode tradisional ke pendekatan yang lebih modern. Informasi serta data pribadi maupun perusahaan kini lebih banyak disimpan secara online dalam perangkat berbasis cloud agar dapat diakses dengan mudah kapan pun dan di mana pun. Meskipun penyimpanan online menawarkan kemudahan tanpa batas, tetap penting untuk memanfaatkan cloud […]

Java

Apa itu Java? Java merupakan bahasa pemrograman yang digunakan secara luas untuk pengodean aplikasi web. Bahasa ini telah menjadi pilihan populer di antara developer selama lebih dari dua dekade, dengan jutaan aplikasi Java yang digunakan saat ini. Java merupakan bahasa multiplatform yang berorientasi pada objek dan berpusat pada jaringan yang dapat digunakan sebagai platform di […]

PHP

Pengertian PHP PHP merupakan singkatan dari PHP : Hypertext Preprocessor adalah salah satu Bahasa scripting open source yang banyak digunakan oleh Web Developer untuk pengembangan Web. PHP banyak digunakan untuk membuat banyak project seperti Grafik Antarmuka (GUI), Website Dinamis, dan lain-lain. Sejarah singkat bahasa pemrograman PHP Bahasa Pemograman PHP ditemukan pada tahun 1994 oleh Rasmus […]

Python

Pengertian Python Python merupakan bahasa pemrograman komputer yang biasa dipakai untuk membangun situs, software/aplikasi, mengotomatiskan tugas dan melakukan analisis data. Bahasa pemrograman ini termasuk bahasa tujuan umum. Artinya, ia bisa digunakan untuk membuat berbagai program berbeda, bukan khusus untuk masalah tertentu saja. Karena sifatnya yang serba guna dan mudah digunakan, ia menjadi bahasa pemrograman yang […]

HTML

Pengertian HTML HTML adalah singkatan dari Hypertext Markup Language, HTML merupakan salah satu bahasa pengkodean atau pemograman yang digunakan untuk membuat halaman website yang ditampilkan pada web browser. Sebagian besar halaman yang kamu temukan pada internet kebanyakan menggunakan Bahasa HTML. Sejarah singkat bahasa pemrograman HTML HTML diciptakan oleh Sir Tim Berners-lee pada akhir tahun 1991 […]

C++: Pengertian, Fungsi, dan Sejarah

Pengertian C++ adalah bahasa pemrograman yang merupakan pengembangan dari bahasa pemrograman C. Bahasa ini telah memasukkan paradigma berorientasi objek (OOP) yang memberikan struktur yang sangat jelas dalam pengembangan program. Dengan berfokus pada OOP, C++ memungkinkan penggunaan ulang kode, yang pada gilirannya dapat mengurangi biaya pengembangan perangkat lunak. Dalam penggunaan bahasa C untuk menyelesaikan masalah, pendekatan […]

Linux

Pengertian Linux Linux adalah sebuah sistem operasi yang memiliki sumber terbuka (open source) dan bersifat gratis. Sistem operasi ini didasarkan pada kernel (inti sistem operasi) yang dikembangkan oleh Linus Torvalds pada tahun 1991. Linux kemudian menjadi dasar bagi banyak distribusi atau varian sistem operasi yang dikenal sebagai “distro” Linux. Linux secara resmi disebut sebagai “GNU/Linux” untuk menghormati peran perangkat […]

CSS

CSS adalah salah satu bahasa yang wajib Anda ketahui saat belajar membuat website. Tanpanya, tampilan website akan kurang menarik, dan perlu upaya lebih untuk melakukan perubahan pada elemen tampilan. Nah, untuk mulai belajar tentang CSS, Anda bisa menyimak artikel ini. Anda akan mengenal apa itu CSS dan berbagai hal terkait bahasa tersebut, mulai dari fungsi hingga […]