Dark Side of Bug Bounty: Ketika Celah Keamanan Dijual ke Black Market

Bug bounty telah menjadi salah satu strategi utama bagi perusahaan dalam meningkatkan keamanan sistem mereka. Dengan menawarkan insentif finansial kepada ethical hackers (white hat hackers) yang berhasil menemukan celah keamanan, perusahaan dapat memperbaiki kerentanan sebelum dieksploitasi oleh penjahat siber. Pendekatan ini tidak hanya memungkinkan organisasi untuk mengidentifikasi kelemahan secara proaktif, tetapi juga membangun ekosistem kolaboratif […]

Virtualization & Containerization : Mana yang Lebih Efisien dalam Cloud Computing?

Di era Cloud Computing modern, dua pendekatan utama telah muncul untuk mengelola dan mengoptimalkan sumber daya komputasi: Virtualisasi dan Kontainerisasi. Kedua teknologi ini memiliki tujuan serupa dalam mencapai efisiensi penggunaan infrastruktur, namun menggunakan metode yang berbeda. Virtualisasi mengadopsi pendekatan yang memungkinkan beberapa sistem operasi berjalan secara bersamaan pada satu perangkat keras fisik. Hal ini dicapai […]

Hybrid Cloud vs Multi-Cloud: Perbedaan, Keunggulan, dan Kapan Harus Menggunakannya?

Di era digital, cloud computing adalah kunci bagi perusahaan. Hybrid Cloud dan Multi-Cloud adalah dua pendekatan utama, keduanya melibatkan lebih dari satu lingkungan cloud, namun berbeda cara penerapannya. Hybrid Cloud menggabungkan private cloud (on-premise) dan public cloud, menciptakan lingkungan terintegrasi untuk fleksibilitas data dan aplikasi. Keunggulannya adalah kontrol, keamanan data sensitif, fleksibilitas beban kerja, dan […]

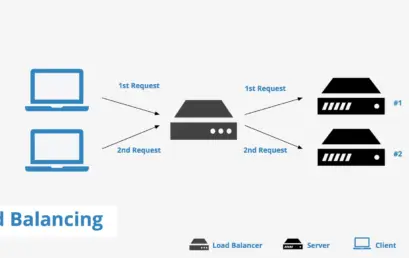

Perbedaan Weighted Round Robin dan Weighted Least Connection dalam Load Balancing Pengenalan Load Balancing

Pengenalan Load Balancing Dengan waktu digital saat ini, layanan online harus tersedia setiap saat dan waktu respons yang cepat. Load balancing adalah salah satu solusi di mana lalu lintas jaringan mendistribusikan beberapa server untuk meningkatkan kinerja dan ketersediaan sistem. Kompensasi Muat memungkinkan Anda untuk mendistribusikan beban kerja lebih efisien untuk menghindari kelebihan server tertentu. load […]

Mengenal IAM: Cara Mengelola Akses dan Identitas di Cloud

IAM : Pengertian, Peran, dan Manfaatnya Identity and Access Management (IAM) adalah sistem yang digunakan untuk mengelola identitas pengguna dan mengontrol akses mereka ke sumber daya cloud. IAM memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses data, aplikasi, dan layanan cloud sesuai dengan izin yang telah ditetapkan. Di tengah pesatnya transformasi digital, pengelolaan identitas […]

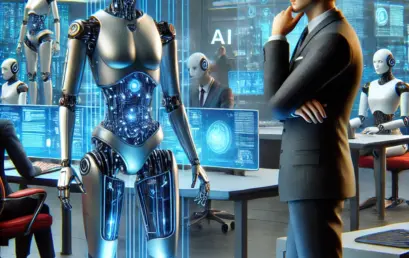

AI Pengganti Manusia: Mungkinkah Kecerdasan Buatan Mengambil Alih Dunia Kerja?

Kecerdasan buatan (AI) telah menjadi salah satu inovasi teknologi paling signifikan dalam beberapa dekade terakhir. Teknologi ini tidak hanya mengubah cara kita hidup, tetapi juga cara kita bekerja. Dengan kemajuan dalam AI GPT, AI chat, AI image generator, dan berbagai teknologi lainnya, muncul pertanyaan: Apakah AI adalah ancaman nyata bagi pekerjaan manusia? Dalam artikel ini, […]

Cara Mudah Cek Nomor Telkomsel: Panduan Lengkap Mengetahui Nomor Kartu Telkomsel Anda

Menggunakan kartu SIM Telkomsel dalam jangka waktu lama terkadang membuat kita lupa dengan nomor ponsel yang kita gunakan. Apalagi, jika Anda jarang menyimpan nomor tersebut atau menggunakannya hanya untuk paket data. Namun, jangan khawatir, Telkomsel menyediakan beberapa cara mudah untuk mengecek nomor ponsel Anda. Dalam artikel ini, kami akan membahas langkah-langkah praktis untuk mengetahui nomor […]

Cara Cek Pulsa di Kartu Telkomsel dengan Mudah

Telkomsel merupakan salah satu operator seluler terbesar dan terpopuler di Indonesia. Dengan jangkauan jaringan yang luas dan layanan yang beragam, Telkomsel telah menjadi pilihan utama bagi banyak pengguna ponsel di seluruh negeri. Salah satu kebutuhan dasar bagi pengguna Telkomsel adalah mengetahui jumlah pulsa yang tersedia di kartu mereka. Memeriksa sisa pulsa penting untuk memastikan komunikasi […]

Java

Apa itu Java? Java merupakan bahasa pemrograman yang digunakan secara luas untuk pengodean aplikasi web. Bahasa ini telah menjadi pilihan populer di antara developer selama lebih dari dua dekade, dengan jutaan aplikasi Java yang digunakan saat ini. Java merupakan bahasa multiplatform yang berorientasi pada objek dan berpusat pada jaringan yang dapat digunakan sebagai platform di […]

PHP

Pengertian PHP PHP merupakan singkatan dari PHP : Hypertext Preprocessor adalah salah satu Bahasa scripting open source yang banyak digunakan oleh Web Developer untuk pengembangan Web. PHP banyak digunakan untuk membuat banyak project seperti Grafik Antarmuka (GUI), Website Dinamis, dan lain-lain. Sejarah singkat bahasa pemrograman PHP Bahasa Pemograman PHP ditemukan pada tahun 1994 oleh Rasmus […]