Ancaman Siber di Era AI Generatif: Tantangan Keamanan Baru dari Deepfake hingga Konten Berbahaya

Dalam beberapa tahun terakhir, dunia teknologi telah menyaksikan ledakan inovasi yang luar biasa dalam bidang Kecerdasan Buatan Generatif (Generative AI). Dari model bahasa yang mampu menulis esai, kode, hingga puisi, sampai AI yang bisa menciptakan gambar, musik, bahkan video yang sangat realistis—kemampuan AI kini terasa seperti sihir. Alat seperti ChatGPT, Gemini, DALL-E, dan Midjourney telah […]

Peran Penting Security Operations Center (SOC): Menjaga Bisnis Anda dari Serangan 24/7

Di tengah gemuruh digital yang tak pernah berhenti, bisnis modern dihadapkan pada ancaman siber yang terus berevolusi dan semakin canggih. Dari serangan ransomware yang melumpuhkan operasi, phishing yang mencuri data sensitif, hingga spionase siber yang tak terdeteksi—risiko keamanan kini ada di setiap sudut. Pertanyaannya bukan lagi apakah bisnis Anda akan menjadi target, melainkan kapan dan […]

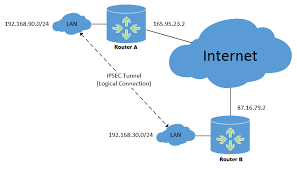

Membuat VPN Aman dengan MikroTik: Menghubungkan Kantor Cabang atau Akses Jarak Jauh

Di era kerja remote dan kantor cabang yang tersebar, kebutuhan akan koneksi jaringan yang aman dan terenkripsi menjadi sangat krusial. Mengakses data perusahaan dari luar kantor atau menghubungkan dua lokasi berbeda seolah berada dalam satu jaringan lokal adalah tantangan yang harus dijawab. Di sinilah Virtual Private Network (VPN) hadir sebagai solusi. VPN menciptakan “terowongan” aman […]

Cloud Gaming: Bagaimana Komputasi Awan Mengubah Cara Kita Bermain Game

Dulu, bermain game identik dengan memiliki konsol game mahal seperti PlayStation atau Xbox, atau membangun PC gaming dengan graphics card kelas atas. Setiap kali game baru yang memukau secara visual dirilis, para gamer harus berinvestasi lagi pada hardware terbaru. Namun, kini ada fenomena yang mengubah semua itu: Cloud Gaming. Bayangkan Anda bisa memainkan game terbaru […]

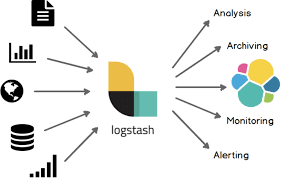

Elastic Stack untuk Keamanan Siber: Mendeteksi Ancaman dan Menganalisis Insiden Lebih Cepat

Di era digital yang serba terhubung ini, ancaman siber tidak pernah tidur. Dari serangan ransomware yang melumpuhkan data, upaya phishing yang mencuri identitas, hingga peretasan yang tak terdeteksi, setiap organisasi berada dalam garis bidik. Untuk melawan ancaman yang terus berkembang ini, tim keamanan siber membutuhkan lebih dari sekadar firewall dan antivirus tradisional. Mereka membutuhkan kemampuan […]

DCS itu Apa Sih? Membongkar Rahasia di Balik Kecepatan Aplikasi Anda

Pernahkah Anda merasa frustrasi karena sebuah aplikasi berjalan lambat? Anda menekan tombol, dan bukannya langsung beraksi, Anda harus menunggu beberapa detik, bahkan menit, hingga data muncul. Di sisi lain, Anda mungkin sering berinteraksi dengan aplikasi yang responsifnya luar biasa cepat, seolah semua data sudah siap sedia. Apa rahasia di baliknya? Salah satu pahlawan tak terlihat […]

Deepfake: Teknologi Canggih yang Bisa Menipu Mata dan Telinga

Dalam beberapa tahun terakhir, teknologi deepfake telah menjadi salah satu inovasi paling revolusioner namun kontroversial di dunia digital. Menggunakan kecerdasan buatan (AI), teknologi ini mampu menciptakan video, audio, atau gambar palsu yang sangat realistis hingga nyaris mustahil untuk dibedakan dari aslinya. Dengan kemampuan untuk meniru wajah, suara, dan gerakan seseorang secara akurat, deepfake menjadi alat […]

Apa Itu Ransomware-as-a-Service dan Mengapa Ini Berbahaya?

Dalam beberapa tahun terakhir, ancaman siber mengalami evolusi yang sangat mengkhawatirkan. Salah satu bentuk paling berbahaya adalah Ransomware-as-a-Service (RaaS) . Model ini membuat serangan siber jadi lebih mudah dilakukan, bahkan oleh orang-orang tanpa keahlian teknis sekalipun. Tapi apa sebenarnya RaaS itu , bagaimana cara kerjanya, dan mengapa kita harus waspada? Mari kita bahas secara lengkap. […]

Smart City dan Peran Jaringan Telekomunikasi dalam Mewujudkannya

Di era digital yang berkembang pesat, konsep smart city atau kota pintar menjadi salah satu visi besar bagi banyak negara dan pemerintah daerah. Smart city bukan hanya sekadar kota dengan teknologi canggih, tetapi kota yang mampu mengelola sumber daya secara efisien, meningkatkan kualitas hidup warganya, dan memastikan pembangunan berkelanjutan—semuanya didukung oleh infrastruktur teknologi dan jaringan […]

6G di Ujung Mata: Perkembangan Terbaru dan Apa yang Bisa Kita Harapkan

Belum sepenuhnya kita menikmati semua potensi dari jaringan 5G, dunia teknologi komunikasi sudah mulai bersiap menyambut generasi berikutnya: 6G. Dengan ambisi membawa konektivitas ke level yang belum pernah dibayangkan sebelumnya, 6G diprediksi akan menjadi tulang punggung revolusi digital masa depan—dari dunia virtual yang imersif hingga komunikasi antarperangkat dalam skala besar. Teknologi ini tidak hanya menjanjikan […]