FOOTPRINTING

2.3 Dasar Teori

2.3.1 Pengenalan Footprinting

Footprinting adalah proses pengumpulan informasi tentang target tertentu secara sistematis dan terstruktur. Informasi yang dikumpulkan dapat berupa informasi umum seperti alamat fisik, nomor telepon, dan email, hingga informasi teknis seperti sistem operasi, aplikasi yang digunakan, jaringan yang digunakan, dan informasi pengguna.

2.3.2 Tujuan Utama Footprinting

Tujuan dari Footprinting adalah untuk mendapatkan informasi yang cukup tentang target agar dapat mengeksploitasi celah keamanan yang ada dalam sistem target. Informasi yang diperoleh dari Footprinting dapat digunakan untuk merancang serangan seperti social engineering, phising, dan hacking. Berikut adalah tujuannya:

1. Know Security Posture

Footprinting memungkinkan penyerang mengetahui postur keamanan eksternal dari organisasi target.

2. Reduce Focus Area

Footprinting mengurangi area fokus penyerang pada area tertentu dari alamat IP, jaringan, nama domain, akses jarak jauh, dan lain-lain. 3. Identify Vulnerabilities

Footprinting memungkinkan penyerang untuk mengidentifikasi kerentanan dalam sistem target untuk memilih eksploitasi yang sesuai.

4. Draw Network Map

Footprinting memungkinkan penyerang untuk menggambar peta atau menguraikan infrastruktur jaringan organisasi target untuk mengetahui tentang lingkungan aktual yang akan mereka hancurkan.

2.3.3 Metode Footprinting

Ada beberapa metode yang dapat digunakan dalam proses Footprinting, diantaranya:

1. Pencarian di mesin pencari

Metode ini melibatkan pencarian informasi melalui mesin pencari seperti Google, Bing, atau Yahoo. Pencarian dilakukan dengan memasukkan kata kunci terkait target. Dari hasil pencarian, dapat ditemukan informasi umum seperti alamat fisik, nomor telepon, email, dan informasi terkait domain.

2. Pencarian di website publik

Metode ini melibatkan pencarian informasi melalui website publik seperti situs web Perusahaan atau organisasi. Pencarian dilakukan dengan memeriksa halaman web untuk menemukan informasi yang relevan dengan target. Informasi yang dapat ditemukan meliputi struktur situs web, konten, dan infromasi kontak.

3. Pencarian di sosial media

Metode ini melibatkan pencarian informasi melalui sosial media seperti Facebook, LinkedIn, dan Twitter. Pencarian dilakukan dengan memasukkan nama target ke dalam mesin pencari sosial media. Dari hasil pencarian, dapat ditemukan informasi seperti profil pengguna, konten yang diposting, dan kontak.

4. Pencarian di forum online

Metode ini melibatkan pencarian informasi melalui forum online yang terkait dengan target. Pencarian dilakukan dengan memasukkan kata kunci terkait target seperti topik diskusi, pengguna yang terlibat dalam diskusi, dan informasi terkait dengan industri atau bidang target.

5. Pencarian di database publik

Metode ini melibatkan pencarian informasi melalui database publik. Dari hasil pencarian, dapat ditemukan informasi seperti alamat fisik, nomor telepon, email, dan informasi terkait dengan domain. Pencarian dilakukan dengan memasukkan kata kunci terkait target ke dalam mesin pencari database publik. Dari hasil pencarian, dapat ditemukan informasi seperti alamat fisik, nomor telepon, Email, dan informasi terkait dengan domain.

2.3.4 Jenis-Jenis Teknik Footprinting

Ada beberapa Teknik yang dapat ditemukan dalam proses Footprinting, diantaranya:

1. Passive Footprinting

Teknik yang tidak melibatkan interaksi langsung dengan target. Contohnya, pencarian di mesin pencari atau pencarian di website publik.

2. Active Footprinting

Teknik yang melibatkan interaksi langsung dengan target. Contohnya, melakukan port scanning atau mengirimkan Email phising.

3. Inner Footprinting

Pencarian informasi terhadap suatu situs di mana sudah berada di dalam jaringan computer tersebut (berada di dalam gedungnya dan menggunakan fasilitas internet gratis).

4. Outer Footprinting

Pencarian informasi terhadap suatu situs di mana tidak berada di dalam jaringan computer target (berada jauh dari computer target).

2.3.5 Reconnaissance

Yang dimaksud dengan “Reconnaissance” adalah suatu tahap persiapan di mana hacker atau pihak yang akan melakukan “serangan” berusaha mencari

informasi sebanyak-banyaknya mengenai target atau sasaran sistem yang ingin diserang sebelum rangkaian proses penyerangan dilaksanankan.

Reconnaissance adalah istilah militer yang digunakan untuk menyebut metodologi yang digunakan untuk mengurangu ketidakjelasan tentang musuh, lingkungan, dan daerah untuk semua tipe. Teknik reconnaissance menyertakan network scanning melalui jaringan internal dan eksternal yang dilakukan tanpa memiliki izin dari pemilik server.

Reconnaissance dibagi menjadi 2, yaitu:

• Active Reconnaissance adalah pengumpulan data dengan cara bertatap muka langsung atau berhubungan langsung dengan target/sasaran.

• Passive Reconnaissance adalah menggunakan media informasi seperti berita, internet, dan lain-lain.

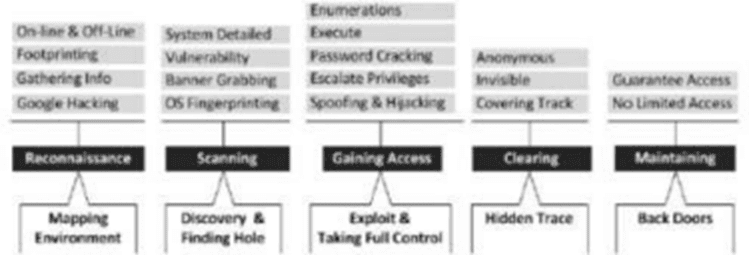

Reconnaissance merupakan tahapan pertama dalam melakukan percobaan untuk menembus atau menyerang (attack) sebuah sistem. Ada beberapa Langkah dan Teknik yang umumnya digunakan Ketika mencoba menembus atau menyerang (attack) sebuah sistem, seperti terlihat pada gamabar di bawah.

2.3.6 Langkah-Langkah Footprinting

1. Pemindaian Port

Teknik ini melibatkan penggunaan alat pemindai port untuk mengidentifikasi port mana yang terbuka pada sistem target. Informasi ini dapat digunakan untuk menemukan layanan apa saja yang tersedia pada sistem target.

2. Enumerasi

Teknik ini digunakan untuk mengumpulkan informasi tentang akun pengguna dan sistem file yang terpasang pada sistem target. Informasi ini daoat digunakan untuk mengidentifikasi celah keamanan pada sistem target.

3. Analisis Jaringan

Teknik ini melibatkan penggunaan alat dan Teknik untuk mengidentifikasi komponen jaringan seperti router dan switch. Informasi ini dapat digunakan untuk memahami bagaimana data mengalir melalui jaringan dan memperoleh pemahaman yang lebih baik tentang arsitektur jaringan.

4. Pemindaian Rentang IP

Teknik ini melibatkan penggunaan alat untuk mencari informasi tentang komputer yang terhubung pada jaringan. Informasi ini dapat digunakan untuk mengidentifikasi sistem target yang tidak terlihat secara langsung.

5. Analisis Kerentangan

Teknik ini melibatkan penggunaan alat untuk mengidentifikasi celah keamanan target. Informasi ini dapat digunakan untuk mengambil Tindakan yang diperlukan untuk memperkuat keamanan sistem target.

2.3.7 Solusi Keamanan Footprinting

Proses Footprinting dapat menyebabkan beberapa dampak negatif, seperti hilangnya data rahasia, pencurian identitas, pencurian data pribadi, dan serangan siber. Oleh karena itu, penting bagi sebuah organisasi atau Perusahaan untuk memperkuat sistem keamanan agar tidak rentan terhadap serangan siber.

Beberapa Langkah yang dapat diambil untuk mencegah serangan yang berasal dari proses Footprinting adalah:

• Mengurangi jumlah informasi yang dapat diakses secara publik. • Menggunakan teknologi keamanan yang tepat seperti firewall, antivirus, dan enkripsi data.

• Memastikan bahwa perangkat lunak yang digunakan selalu diperbaharui dengan patch terbaru.

• Memberikan pelatihan keamanan siber pada karyawan agar mereka dapat mengenali serangan cyber dan Tindakan pencegahan yang tepat,

2.3.8 Dampak Negatif dari Footprinting

Footprinting yang dilakukan dengan niat jahat dapat menimbulkan berbagai kerugian serius bagi individu maupun organisasi:

- Kebocoran Data Sensitif – Informasi seperti struktur jaringan, nama karyawan, sistem operasi, dan perangkat lunak yang digunakan bisa digunakan sebagai pintu masuk oleh penyerang.

- Serangan Social Engineering – Informasi personal dari media sosial atau email dapat dimanfaatkan untuk melakukan manipulasi psikologis seperti phising dan baiting.

- Kerugian Finansial – Jika serangan berhasil, dapat menyebabkan kerugian finansial baik akibat pencurian aset digital, ransomware, maupun reputasi bisnis.

- Downtime Sistem – Serangan yang mengikuti proses footprinting dapat menyebabkan sistem tidak tersedia atau rusak.

2.3.9 Best Practice untuk Mendeteksi dan Mencegah Footprinting

Organisasi perlu menerapkan strategi proaktif untuk mendeteksi adanya footprinting dan mencegah terjadinya serangan lebih lanjut. Beberapa praktik terbaik antara lain:

- Monitoring Log Aktivitas Jaringan

Memantau akses tidak wajar dari luar yang mencoba mengakses DNS, port tertentu, atau melakukan scanning IP. - Implementasi Intrusion Detection System (IDS)

IDS seperti Snort atau Suricata dapat mendeteksi aktivitas footprinting seperti port scanning atau network enumeration. - Melakukan Penilaian Keamanan Berkala (Security Assessment)

Termasuk vulnerability assessment dan penetration testing untuk mengetahui kelemahan sebelum diserang oleh pihak luar. - Menggunakan Honeypot

Perangkat ini dibuat untuk menarik perhatian attacker dan memonitor metode footprinting yang digunakan. - Melakukan Audit DNS dan Domain Secara Berkala

Untuk memastikan informasi sensitif tidak terekspos melalui WHOIS, MX record, TXT record, atau subdomain publik.

2.3.11 Perbedaan Footprinting dengan Scanning dan Enumeration

Walaupun ketiganya berada dalam tahap awal proses hacking, penting untuk memahami perbedaannya:

| Tahapan | Tujuan Utama | Interaksi | Contoh Aktivitas |

| Footprinting | Mengumpulkan informasi publik tentang target | Bisa pasif | WHOIS lookup, Google dorking, media sosial |

| Scanning | Mengidentifikasi sistem dan port terbuka | Aktif | Port scanning (Nmap), ping sweep |

| Enumeration | Mengambil informasi rinci dari sistem target | Aktif | Mengidentifikasi user account, shares, SID enumeration |

2.3.12 Teknik OSINT (Open Source Intelligence) dalam Footprinting

OSINT merupakan pendekatan penting dalam proses Footprinting, di mana informasi diperoleh dari sumber-sumber terbuka. Beberapa teknik OSINT antara lain:

- Domain Intelligence: Menggunakan tools seperti DNSdumpster, crt.sh untuk menemukan subdomain, sertifikat SSL, dan hubungan domain lainnya.

- Metadata Analysis: Mengekstrak metadata dari file publik (misalnya file PDF atau DOCX) yang diunggah di situs web organisasi.

- Archived Website Analysis: Menggunakan Wayback Machine (archive.org) untuk melihat versi lama dari website target yang mungkin menyimpan informasi sensitif.

- Email Harvesting: Menggunakan tools seperti theHarvester untuk mengumpulkan alamat email yang terkait dengan domain target.

Kesimpulan

Footprinting adalah proses sistematis yang digunakan untuk mengumpulkan informasi awal mengenai target, baik itu individu, organisasi, maupun sistem jaringan. Tahapan ini menjadi fondasi penting dalam rangkaian serangan siber maupun kegiatan pengujian keamanan sistem (penetration testing), karena memberikan landasan informasi yang diperlukan untuk menyusun strategi selanjutnya.

1. Peran Strategis dalam Tahapan Serangan

Footprinting menjadi tahap awal dalam proses hacking sebelum dilakukan scanning dan enumeration. Informasi yang terkumpul dalam proses ini akan membantu penyerang memahami lingkungan sistem target dan merancang metode serangan yang paling efektif, seperti social engineering, phishing, hingga eksploitasi teknis. Sebaliknya, bagi praktisi keamanan, proses ini dapat digunakan untuk mengevaluasi sejauh mana informasi internal terekspos ke publik.

2. Beragam Metode dan Teknik

Proses footprinting dilakukan dengan berbagai metode seperti pencarian melalui mesin pencari, media sosial, database publik, website organisasi, hingga forum online. Terdapat dua jenis utama teknik footprinting, yaitu:

- Passive Footprinting, yang dilakukan tanpa berinteraksi langsung dengan sistem target.

- Active Footprinting, yang melibatkan aktivitas eksplorasi langsung ke sistem target.

Selain itu, terdapat juga teknik inner dan outer footprinting tergantung pada posisi pelaku terhadap jaringan target. Teknik-teknik ini kemudian dilengkapi dengan tools OSINT seperti theHarvester, crt.sh, dan Wayback Machine yang membuat proses pencarian semakin canggih.

3. Ancaman dan Dampak yang Ditimbulkan

Jika digunakan secara jahat, footprinting dapat menimbulkan kerugian besar, antara lain:

- Kebocoran informasi sensitif seperti nama pengguna, struktur organisasi, dan topologi jaringan.

- Pemanfaatan data untuk social engineering.

- Kerugian finansial akibat serangan ransomware atau pencurian data.

- Terhambatnya aktivitas bisnis karena serangan yang menyebabkan downtime sistem.

Oleh karena itu, penting untuk memahami bahwa meskipun footprinting bisa menjadi aktivitas legal dalam konteks pengujian keamanan, ia juga bisa sangat merugikan jika jatuh ke tangan yang salah.

4. Upaya Deteksi dan Pencegahan

Untuk mengantisipasi serangan dari hasil footprinting, organisasi perlu menerapkan berbagai langkah pencegahan:

- Meminimalkan informasi yang dapat diakses publik melalui audit berkala terhadap domain dan DNS.

- Menerapkan sistem deteksi intrusi (IDS) untuk memantau aktivitas mencurigakan seperti scanning port.

- Menggunakan honeypot untuk memantau pola serangan dan mengalihkan perhatian penyerang.

- Melakukan security assessment berkala untuk mendeteksi kelemahan sistem sebelum dimanfaatkan pihak luar.

- Memberikan pelatihan keamanan kepada seluruh karyawan agar tidak mudah menjadi target rekayasa sosial.

5. Pentingnya Edukasi dan Etika dalam Cybersecurity

Memahami footprinting juga berarti menyadari pentingnya etika dalam dunia siber. Tidak semua informasi yang tersedia di internet bebas dimanfaatkan untuk tujuan apa pun. Dalam konteks profesional, footprinting sebaiknya digunakan untuk meningkatkan ketahanan sistem dan mencegah celah keamanan dari eksploitasi pihak jahat.

6. Perbedaan Konsep: Footprinting vs Scanning vs Enumeration

Meski ketiganya merupakan tahapan dalam proses hacking, perbedaan tujuan dan metode harus dipahami:

- Footprinting: Pengumpulan informasi publik (WHOIS, domain, media sosial).

- Scanning: Identifikasi port dan layanan yang aktif (menggunakan Nmap, ping sweep).

- Enumeration: Pengambilan data rinci dari sistem target (usernames, SID, share folder).

7. Footprinting dalam Dunia Nyata

Dalam praktiknya, footprinting seringkali tidak disadari oleh organisasi, padahal jejak informasi mereka tersebar di berbagai platform. Oleh karena itu, kesadaran untuk menjaga “jejak digital” dan membatasi informasi publik harus menjadi bagian dari strategi keamanan siber modern.